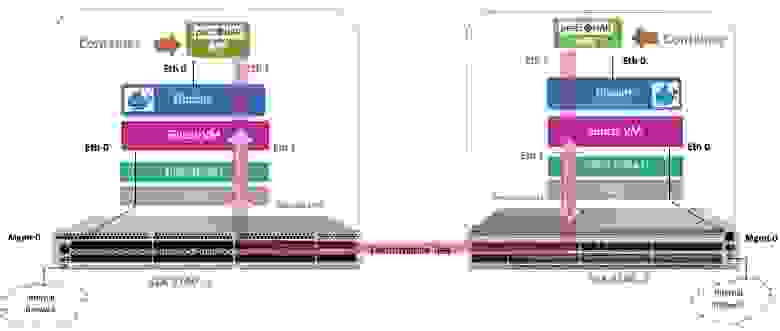

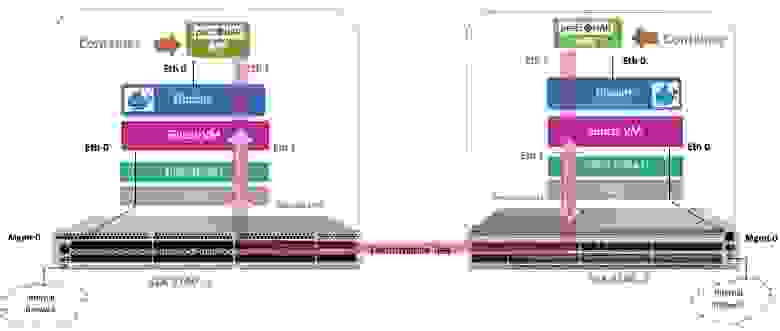

Линейки коммутаторов SLX, VSP и EXOS от Extreme Networks включают модели со специальной аппаратной архитектурой под общим названием «Insight».

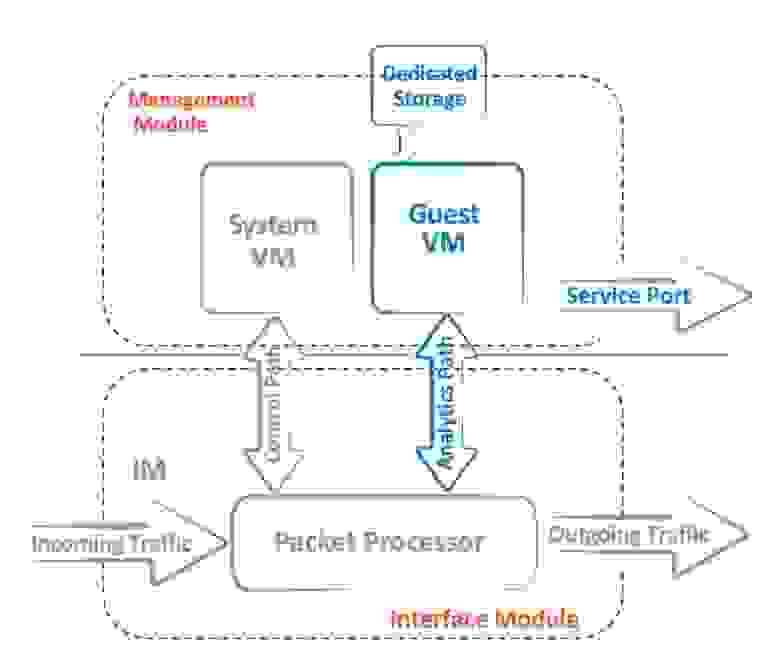

В отличие от стандартной конструкции, когда Contol и Data Plane коммутатора соединены только шиной PCIe (со всеми вытекающими ограничениями пропускной способности), коммутаторы «Insight» имеют несколько интерфейсов Data Plane, включенных непосредственно в виртуальные машины, развернутые на Плоскость управления.

Давайте посмотрим, как это работает и какие ресурсы перерабатываются:

Интерфейсы «Insight» обычно представляют собой несколько выделенных каналов 10GE, которые подключены от ASIC через мультиплексор к плоскости управления.

Там они монтируются как сетевые интерфейсы изолированной виртуальной машины Ubuntu Linux 16.04, кратко называемой TPVM (Сторонняя виртуальная машина).

Такое физическое разделение позволяет передавать большие объемы трафика с минимальной задержкой, не вызывая снижения производительности ни на уровне управления, ни на уровне данных.

Сама виртуализация основана на KVM. В совокупности это дает возможность запускать такие инструменты и сервисы, как tcpdump, p0f, snort, распределенный DPI или аналитика, а также множество других сервисов непосредственно на устройстве, без развертывания дополнительной сетевой инфраструктуры.

Для ускорения развертывания самого TVPM в образе предустановлено множество необходимых пакетов:

- необходим для сборки

- проверить установку

- iperf

- mtools

- нетперф

- qemu-гостевой агент

- Тшарк

- Валгринд

- vim-гном

- WireShark

- xterm

На борту коммутаторов «Инсайт» имеется процессор Intel XEON x86, увеличенная оперативная память и SSD-накопитель, что позволяет распределять ресурсы в случае развертывания нескольких ВМ.

Сами ресурсы выделены и изолированы, чтобы не нарушать работу ОС самого коммутатора.

Чтобы использовать TPVM по прямому назначению, вам необходимо сделать всего четыре шага:

- Загрузите и установите ТВПМ.

- Настройка интерфейсов «Insight»

- Добавьте ACL или зеркалирование трафика к этим интерфейсам.

- Запустите приложение ТПВМ.

После того как TPVM уже загрузился, есть несколько способов получить к нему доступ.slx# show tpvm status TPVM is not installed slx# tpvm install Installation starts. To check the status use ‘show tpvm status’ command slx# show tpvm status TPVM is being installed now

По умолчанию виртуальная машина попытается получить адрес через DCHP или может назначить локальный IPv6-адрес, после чего можно будет получить доступ по SSH. Также имеется консольное подключение к TPVM через TTY. slx# show tpvm ip-address

IPv4:

eth0 192.168.2.249

docker0 172.17.0.1

IPv6:2a02:0000:c000:0:da80:00ff:f00b:8800

eth0: fe80::da80:00ff:f00b:8800

slx# ssh 192.168.2.249 -l admin vrf mgmt-vrf

[email protected]’s password:

Welcome to Ubuntu 16.04.4 LTS (GNU/Linux 4.4.0–128-generic x86_64)

Last login: Tue Apr 2 12:12:46 2019

admin@TPVM:~$ sudo -s

[sudo] password for admin:

root@TPVM:~# id

uid=0(root) gid=0(root) groups=0(root)

Интерфейс eth0 — это наше управление, а eth1 — «Insight», который нам нужно настроить.

root@TPVM:~# ip -4 link

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1000

link/ether d8:00:00:00:00:04 brd ff:ff:ff:ff:ff:ff

3: eth1: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000

link/ether d8:00:00:00:00:02 brd ff:ff:ff:ff:ff:ff

4: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN mode DEFAULT group default

link/ether 02:42:28:2d:60:b9 brd ff:ff:ff:ff:ff:ff

По аналогии со стековой технологией, последние порты на передней панели коммутатора имеют двойное назначение и нам необходимо перевести их в режим Insight, после чего передача данных через них будет временно невозможна.

slx# conf t

slx(config)# hardware

slx(config-hardware)#connector 0/48

slx(config-connector-0/48)# no breakout

slx(config-connector-0/48)# insight mode

Система создаст интерфейс 0/125, который мы будем использовать.

slx(config)# interface Port-channel 22

slx(config-Port-channel-22)# insight enable

slx(config-Port-channel-22)# no shutdown

slx(config)# interface Ethernet 0/125

slx(conf-if-eth-0/125)# channel-group 22 mode on type standard

slx(conf-if-eth-0/125)# no shutdown

Проверяем интерфейсы на коммутаторе: slx(conf-if-eth-0/125)# do show interface ethernet 0/125

Ethernet 0/125 is up, line protocol is up (connected)

slx(conf-if-eth-0/125)# do show interface port-channel 22

Port-channel 22 is up, line protocol is up

и на ТПВМ root@TPVM:~#dmesg

[ 2172.748418] ixgbe 0000:00:09.0 eth1: NIC Link is Up 10 Gbps

[ 2172.748508] IPv6: eth1: link becomes ready

Теперь вы можете установить ACL на Insight, настроить VLAN (или несколько) и проверять трафик.

root@TPVM:~# tcpdump -i eth1 -n -v

tcpdump: listening on eth1, link-type EN10MB (Ethernet), capture size 262144 bytes

02:38:38.107923 IP6 fe80::8802 > ff02::16: HBH ICMP6, multicast listener report v2, 1 group record(s), length 28

02:38:39.059939 IP6 fe80::8802 > ff02::16: HBH ICMP6, multicast listener report v2, 1 group record(s), length 28

02:38:39.119922 LLDP, length 111: slx

02:38:40.120076 LLDP, length 111: slx

Дальнейшее использование ограничивается только требованиями или фантазией заказчика.

Инженеры, партнеры и клиенты Extreme Networks протестировали множество различных приложений, таких как:

- VNC-сервер

- DHCP-сервер

- Сервер AAA (Radius и TACACS)

- DNS-сервер

- Ostinato — создатель пакетов Ostinato, генератор и анализатор сетевого трафика с графическим интерфейсом.

- Приемник ловушек SNMP

- Surricata — обнаружение вторжений в реальном времени (IDS), встроенное предотвращение вторжений (IPS), мониторинг сетевой безопасности (NSM) и автономная обработка PCAP.

- Сервер системного журнала

- Google-хром и cURL

- Арпспонж

- ПерфСОНАР

- Кукольный

- Логсташ

- Docker-Container (поддерживаемая версия: docker-1.13.0)

Теги: #Сетевые технологии #сетевое оборудование #ИТ-инфраструктура #экстремальные сети #exos #insight архитектура #SLX-OS #VOSS

-

Переменные Звезды

19 Oct, 24 -

Гомоморфное Шифрование

19 Oct, 24