Современные виртуальные дата-центры обычно хорошо защищены от внешних атак.

Традиционно виртуальные инфраструктуры (ВИ) используют межсетевые экраны, антивирусы, IPS/IDS и другие компоненты, но почему-то часто забывают об атаках изнутри, полностью доверяясь администраторам ВИ.

При этом специфика виртуальной инфраструктуры предполагает большее количество привилегированных пользователей по сравнению с физической средой, что автоматически создает для ВИ отдельную группу инцидентов, связанных с преднамеренными (например, копированием защищенной информации) или непреднамеренными действиями (например, копирование защищенной информации) или непреднамеренными действиями (например, копирование защищенной информации).

например, администратор случайно отключил хост).

Таким образом, в виртуальной инфраструктуре необходимо контролировать и ограничивать доступ привилегированных пользователей, а также иметь возможность ретроспективно анализировать их действия для выявления и расследования инцидентов.

Стоять

Чтобы показать, какие инциденты возможны в виртуальной инфраструктуре, мы развернули виртуальный сервер на платформе VMware. Для защиты моделируемого VI используется сертифицированный vGate R2. Его основные функции:- контроль доступа к различным объектам ВИ посредством усиленной аутентификации и разграничения полномочий между администраторами ВИ и администраторами ИС;

- защита виртуальных машин и конфиденциальных данных, хранящихся и обрабатываемых на этих машинах;

- VI защита в соответствии с нормативными требованиями.

К таким механизмам относятся «Аудит» и «Отчеты».

Подробнее об этом.

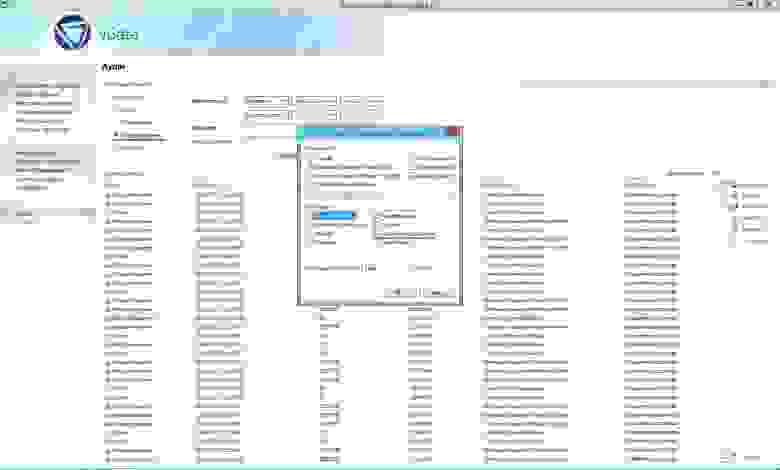

«Аудит» в vGate регистрирует события безопасности (например, несанкционированный доступ к инфраструктуре, создание или удаление ВМ, изменение ВМ и т. д.) и собирает их со всех защищаемых ресурсов (ESX-серверов, VMware vCenter Server, сервера авторизации vGate).

С помощью «Аудита» вы можете фильтровать события безопасности (по разным категориям), настраивать список зарегистрированных событий, отправлять события безопасности по протоколам SNMP\SMTP и вести журнал событий в текстовом документе.

С помощью «Отчетов» вы можете осуществлять мониторинг системы и получать различные отчеты, например, о наиболее частых событиях ИБ, доступе к ВП в нерабочее время, попытках несанкционированного изменения настроек, контролируемых политиками, доступе к файлам ВМ и ВИ.

управление и другие.

Далее мы попытаемся смоделировать действия злоумышленника и показать, какие инциденты могут произойти в виртуальной инфраструктуре и как их можно выявить и расследовать с помощью vGate. Наш виртуальный стенд состоит из:

- с сервера с VMware vCenter и двух хостов ESXi (хост №1 и хост №2);

- сервер авторизации vGate (вариант развертывания, когда маршрутизация осуществляется сервером авторизации vGate), на котором также размещается рабочее место администратора ИБ (для краткости будем называть его AIB);

- Рабочая станция администратора виртуальной инфраструктуры №1 (AVI 1), имеющая доступ к конфиденциальной информации (на рабочей станции установлен агент аутентификации vGate и VMware vSphere Client); Рабочая станция администратора виртуальной инфраструктуры №2 (AVI 2), не имеющего доступа к конфиденциальной информации (на рабочей станции установлен агент аутентификации vGate и VMware vSphere Client).

Моделируемые ситуации

Инцидент №1. Подбор пароля

AVI 1 при попытке доступа к серверу аутентификации получает через агент следующее сообщение:

AVI обращается за помощью к AIB, которая, применив фильтрацию в событиях аудита, выяснила, что на компьютере с IP 192.168.2.143 зафиксировано три попытки ввода пароля AVI 1 (количество попыток ввода неверного пароля настраивается политика паролей vGate), после чего учетная запись AVI 1 была заблокирована.

AIB знает, что IP 192.168.2.143 принадлежит рабочей станции AVI 2. Таким образом, AIB выяснила, что AVI 2 узнал логин AVI 1 и попыталась подобрать пароль от его учетной записи.

Инцидент №2. Клонирование ВМ

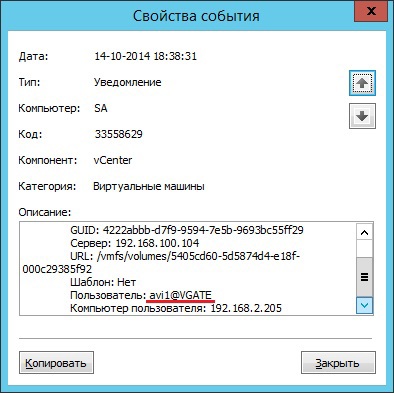

Произошла утечка конфиденциальной информации, которая обрабатывалась на виртуальной машине WIN7, AIB фильтрует события по категориям:

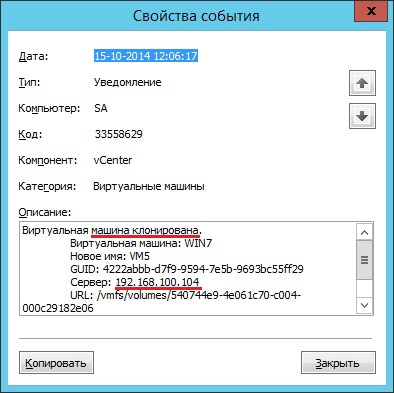

И находит в списке событие, связанное с виртуальной машиной WIN7:

Он узнает, что AVI 1 клонировал эту виртуальную машину, что требует дальнейшего расследования для определения причины действий AVI 1.

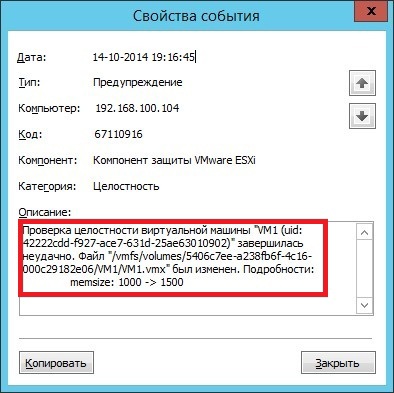

Инцидент №3. Нарушение целостности ВМ

Виртуальная машина ВМ1 не запускается, но на этой машине обрабатываются персональные данные и в соответствии с действующими в организации политиками безопасности для нее настраивается контроль целостности.

AIB фильтрует события аудита по параметру «текст содержит» и вводит имя виртуальной машины VM1.

Оказывается, была нарушена целостность vmx-файла, а именно изменен объём оперативной памяти виртуальной машины.

Просмотрев предыдущие события, AIB обнаруживает, что AVI 1 изменил конфигурацию виртуальной машины.

Инцидент №4. Нарушение доступности ВМ

Когда пользователь пытается получить доступ к виртуальной машине, ему отказывают, поскольку виртуальная машина недоступна.AIB фильтрует события аудита по параметру «текст содержит» и вводит имя виртуальной машины.

В результате применения фильтра AIB все события безопасности, связанные с этой виртуальной машиной, будут доступны.

АИБ узнает, что AVI 1 изменил настройки виртуальной машины, удалил ее или совершил с виртуальной машиной другие действия, которые привели к ее недоступности.

Инцидент №5: Анализ открытых портов

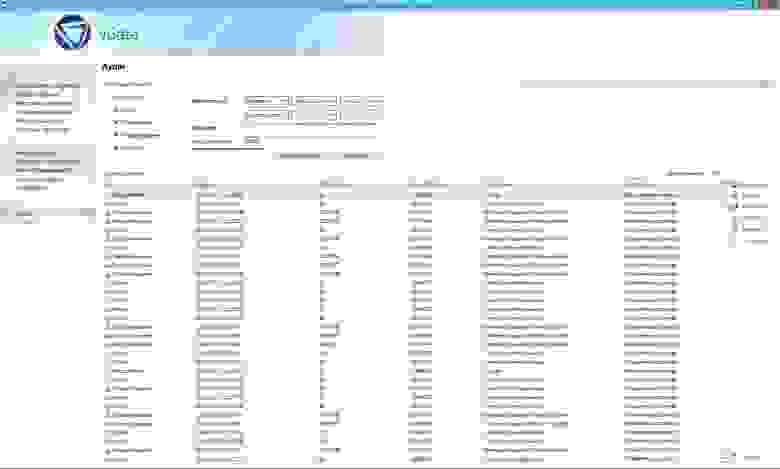

В ходе периодического мониторинга событий АИБ сформировал отчет «Наиболее частые события информационной безопасности».

В отчет часто включается событие «Попытка несанкционированного доступа к охраняемому объекту».

Для дальнейшего анализа AIB фильтрует события аудита по типу события «предупреждение» и категории «контроль доступа».

В результате применения фильтра AIB видит повторяющиеся события, в которых субъект и объект доступа одинаковы, но порты назначения разные.

Из чего можно сделать вывод, что на AVI 2 (IP 192.168.2.143) запускалось программное обеспечение для анализа открытых портов.

Инцидент №6: Истощение ресурсов

Пользователь виртуальной машины WIN7 не может получить к ней доступ, или производительность этой виртуальной машины низкая.Пользователь обращается к AVI 1, который видит, что на этом хосте появились новые ВМ.

AVI 1 связывается с AIB и сообщает о случившемся.

AIB применяет дополнительную фильтрацию по категориям событий в событиях аудита.

Выбрав категорию «Виртуальные машины» в полученном списке событий, связанных с виртуальными машинами, он находит события клонирования и запуска AVI 2 нескольких виртуальных машин.

Соответственно, AIB приходит к выводу, что AVI 2 путем клонирования и последующего запуска большого количества виртуальных машин вызвал истощение вычислительных ресурсов хоста.

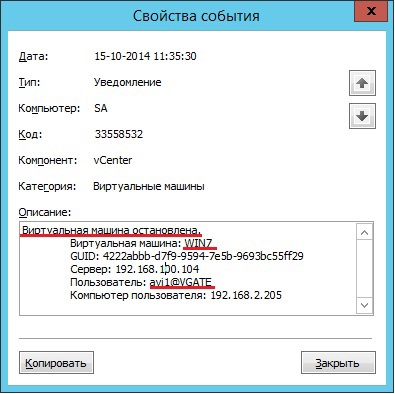

Инцидент №7. Выключение ВМ

На виртуальной машине WIN7 установлен безагентный антивирус (или, например, система обнаружения/предотвращения вторжений), который обеспечивает защиту всех виртуальных машин на этом хосте, но, тем не менее, произошло заражение вирусом.Сделав выборку событий, связанных с этой виртуальной машиной, AIB выяснил, что AVI 1 отключил эту машину, что является поводом выяснить причины.

Заключение

Обсуждаемые примеры достаточно просты, но их основной целью было показать возможности vGate по выявлению инцидентов, которые можно использовать для выявления более сложных инцидентов.Каждый из обсуждаемых инцидентов можно предотвратить с помощью соответствующих настроек и политик vGate, а также настроив оперативные уведомления администраторов безопасности о подозрительных и вредоносных действиях.

Если vGate, например, будет интегрирован с SIEM-системой, это предоставит еще больше инструментов для выявления и расследования инцидентов не только в виртуальной инфраструктуре, но и во всей инфраструктуре в целом.

Теги: #vgate #Виртуализация #инциденты #инциденты безопасности #информационная безопасность #vmware #esx #расследование инцидентов #информационная безопасность

-

Наклон

19 Oct, 24 -

Мифы Российского Рынка По

19 Oct, 24 -

Создание Расширений Для Быстрого Набора

19 Oct, 24 -

Операции Над Комплексными Числами

19 Oct, 24 -

Как Восстановиться После Выгорания На Работе

19 Oct, 24