Не так давно в Splunk добавили еще одну модель лицензирования — лицензирование на основе инфраструктуры ( теперь их трое ).

Они подсчитывают количество ядер ЦП на серверах Splunk. Очень похоже на лицензирование Elastic Stack: они подсчитывают количество узлов Elasticsearch. SIEM-системы традиционно дороги и обычно стоит выбор между большой платой и большой платой.

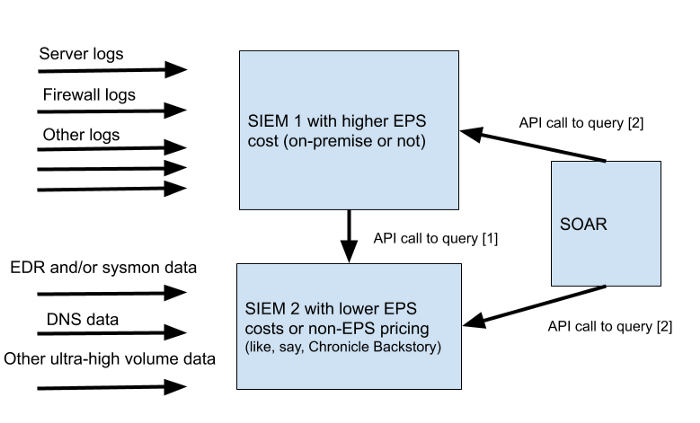

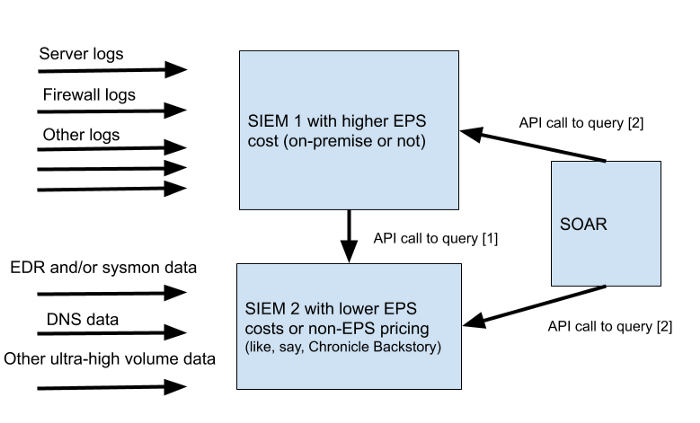

Но, если проявить немного изобретательности, можно собрать подобную конструкцию.

Выглядит жутковато, но иногда такая архитектура работает в продакшене.

Сложность убивает безопасность, да и вообще все.

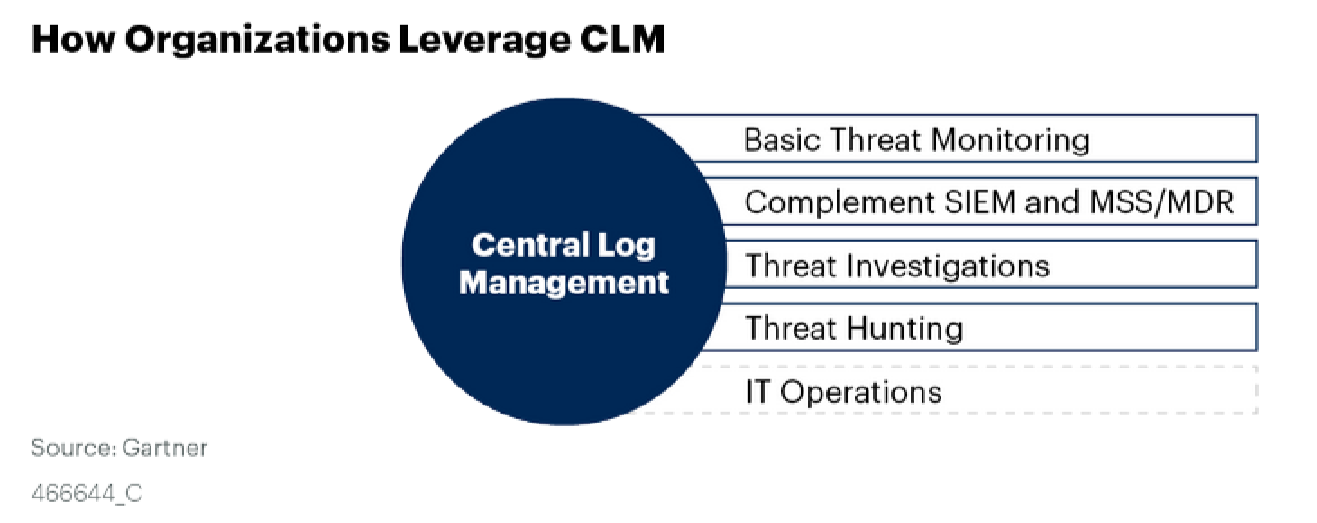

На самом деле для таких случаев (я говорю о снижении стоимости владения) существует целый класс систем — Central Log Management (CLM).

Об этом пишет Gartner , считая их недооцененными.

Вот их рекомендации:

- Используйте возможности и инструменты CLM при наличии бюджетных и кадровых ограничений, требований к мониторингу безопасности и особых требований к сценариям использования.

- Внедрите CLM, чтобы расширить возможности сбора и анализа журналов, когда решение SIEM оказывается слишком дорогим или сложным.

- Инвестируйте в инструменты CLM с эффективным хранилищем, быстрым поиском и гибкой визуализацией, чтобы улучшить расследование/анализ инцидентов безопасности и поддержать поиск угроз.

- Прежде чем внедрять решение CLM, убедитесь, что применимые факторы и соображения приняты во внимание.

Подробности под катом.

В начале этой статьи я рассказал о новом подходе к лицензированию Splunk. Виды лицензирования можно сравнить со ставками на аренду автомобилей.

Представим, что модель по количеству процессоров представляет собой экономичный автомобиль с неограниченным пробегом и бензином.

Ехать можно куда угодно без ограничений по расстоянию, но нельзя идти очень быстро и, соответственно, преодолевать много километров в день.

Лицензирование данных аналогично спортивному автомобилю с моделью ежедневного пробега.

Можно безрассудно ездить на большие расстояния, но за превышение дневного лимита пробега придется платить больше.

Чтобы получить выгоду от лицензирования на основе нагрузки, вам необходимо иметь минимально возможное соотношение ядер ЦП к ГБ загружаемых данных.

На практике это означает что-то вроде:

- Наименьшее возможное количество запросов к загружаемым данным.

- Наименьшее количество возможных пользователей решения.

- Максимально простые и нормализованные данные (чтобы не нужно было тратить ресурсы процессора на последующую обработку и анализ данных).

Если вы хотите, чтобы SIEM был агрегатором всех логов в организации, это потребует огромных усилий по парсингу и постобработке.

Не забывайте, что вам также нужно подумать об архитектуре, которая не развалится под нагрузкой, т. е.

потребуются дополнительные серверы и, следовательно, дополнительные процессоры.

Корпоративное лицензирование данных основано на объеме данных, отправляемых в систему SIEM. Дополнительные источники данных караются рублем (или другой валютой) и это заставляет задуматься о том, что вам не очень хотелось собирать.

Чтобы обойти эту модель лицензирования, вы можете перехватить данные перед их внедрением в SIEM-систему.

Одним из примеров такой нормализации перед внедрением является Elastic Stack и некоторые другие коммерческие SIEM. В итоге имеем, что лицензирование по инфраструктуре эффективно, когда нужно собрать только определённые данные с минимальной предобработкой, а лицензирование по объёму не позволит собрать всё вообще.

Поиск промежуточного решения приводит к следующим критериям:

- Упростите агрегацию и нормализацию данных.

- Фильтрация зашумленных и наименее важных данных.

- Предоставление возможностей анализа.

- Отправляйте отфильтрованные и нормализованные данные в SIEM

В идеале такое промежуточное программное решение должно также обеспечивать возможности обнаружения и реагирования в режиме реального времени, которые можно использовать для уменьшения воздействия потенциально опасных действий и объединения всего потока событий в полезный и простой объем данных для SIEM. Что ж, тогда SIEM можно использовать для создания дополнительных агрегаций, корреляций и процессов оповещения.

То самое загадочное промежуточное решение — не что иное, как CLM, о котором я упоминал в начале статьи.

Вот как это видит Gartner:

Теперь вы можете попробовать разобраться, насколько InTrust соответствует рекомендациям Gartner:

- Ээффективное хранилище для объемов и типов данных, которые необходимо хранить.

- Высокая скорость поиска.

- Возможности визуализации — это не то, что требуется базовому CLM, но поиск угроз похож на систему бизнес-аналитики для обеспечения безопасности и анализа данных.

- Обогащение данных для обогащения необработанных данных полезными контекстными данными (например, геолокацией и другими).

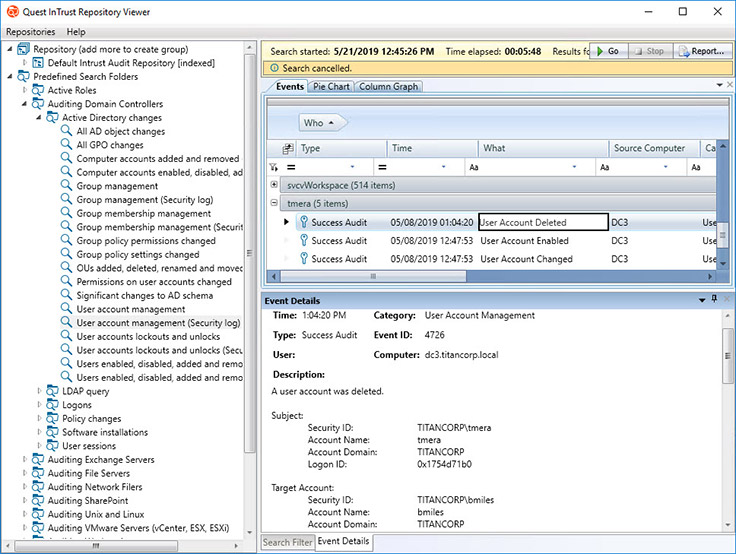

Консоль поиска по ИТ-безопасности с поиском, подобным Google Специализированный веб-модуль поиска ИТ-безопасности (ITSS) может подключаться к данным о событиях в репозитории InTrust и предоставляет простой интерфейс для поиска угроз.

Интерфейс упрощен до такой степени, что он действует как Google для данных журнала событий.

ITSS использует временные шкалы для результатов запросов, может объединять и группировать поля событий и эффективно помогает в поиске угроз.

InTrust дополняет события Windows идентификаторами безопасности, именами файлов и идентификаторами входа в систему безопасности.

InTrust также нормализует события по простой схеме W6 (Кто, Что, Где, Когда, Кто и Откуда), чтобы данные из разных источников (собственные события Windows, журналы Linux или системный журнал) можно было просматривать в одном формате и на одном компьютере.

консоль поиска.

InTrust поддерживает возможности оповещения, обнаружения и реагирования в режиме реального времени, которые можно использовать как систему, подобную EDR, для минимизации ущерба, вызванного подозрительной активностью.

Встроенные правила безопасности обнаруживают, помимо прочего, следующие угрозы:

- Распыление паролей.

- Кербероастинг.

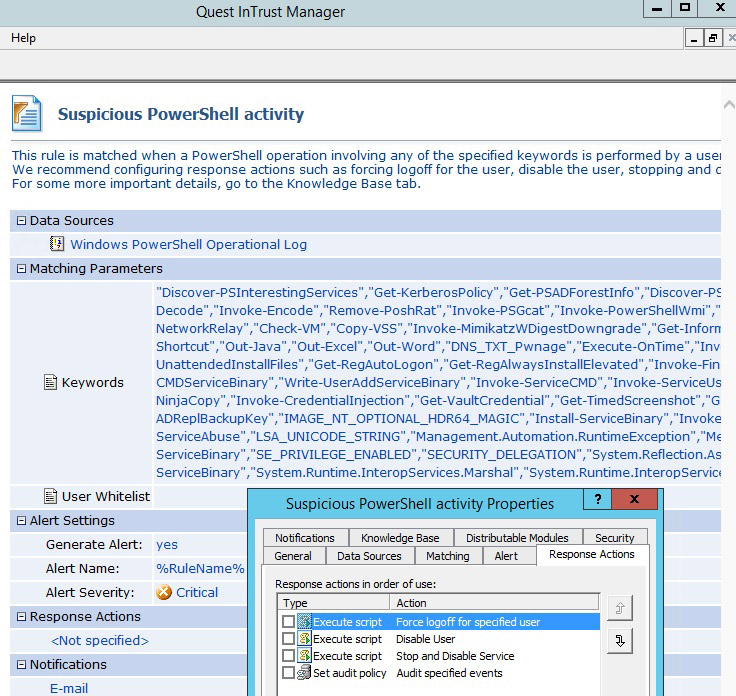

- Подозрительная активность PowerShell, например выполнение Mimikatz.

- Подозрительные процессы, например, программа-вымогатель LokerGoga.

- Шифрование с использованием журналов CA4FS.

- Вход в систему с привилегированной учетной записью на рабочих станциях.

- Атаки с подбором пароля.

- Подозрительное использование локальных групп пользователей.

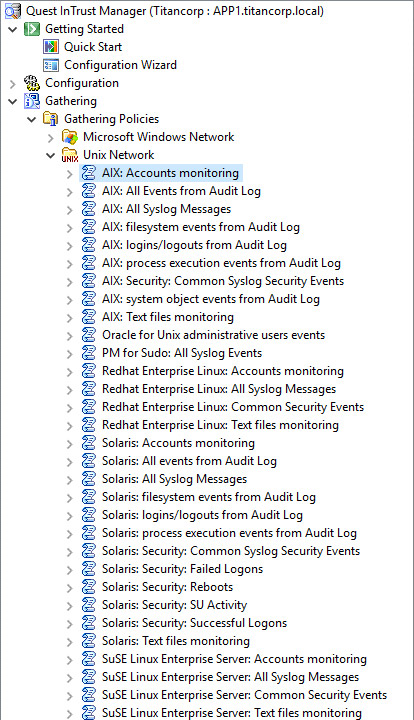

Предустановленные фильтры для поиска потенциальных уязвимостей

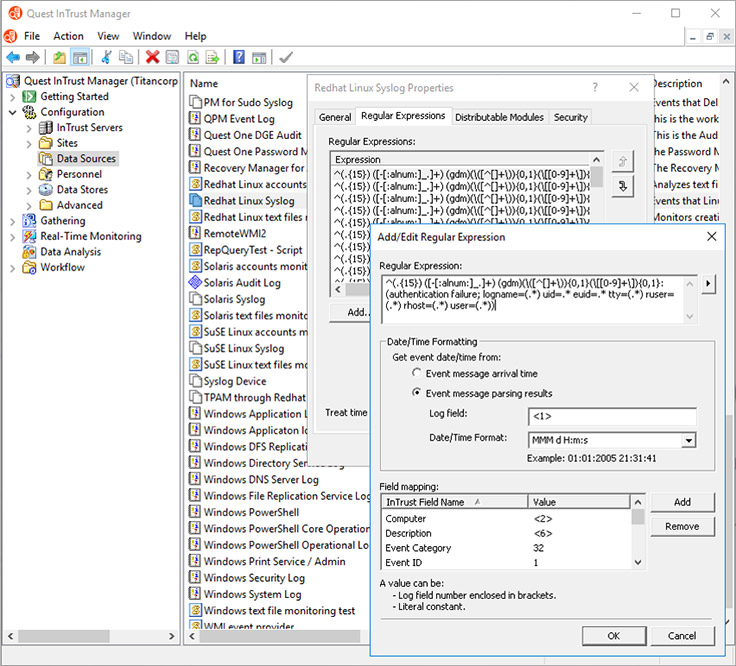

Пример набора фильтров для сбора сырых данных

Пример использования регулярных выражений для создания ответа на событие

Пример с правилом поиска уязвимостей PowerShell

Встроенная база знаний с описаниями уязвимостей.

InTrust — мощный инструмент, который можно использовать как автономное решение или как часть SIEM-системы, как я описал выше.

Наверное, главным преимуществом этого решения является то, что вы можете начать использовать его сразу после установки, ведь InTrust имеет большую библиотеку правил обнаружения угроз и реагирования на них (например, блокировки пользователя).

В статье я не говорил о коробочных интеграциях.

Но сразу после установки вы можете настроить отправку событий в Splunk, IBM QRadar, Microfocus Arcsight или через вебхук в любую другую систему.

Ниже приведен пример интерфейса Kibana с событиями от InTrust. Интеграция с Elastic Stack уже есть, и если вы используете бесплатную версию Elastic, InTrust можно использовать как инструмент для выявления угроз, выполнения упреждающих оповещений и отправки уведомлений.

Надеюсь, статья дала минимальное представление об этом продукте.

Мы готовы предоставить InTrust вам на тестирование или провести пилотный проект. Заявку можно оставить по адресу форма для обратной связи на нашем сайте.

Читайте другие наши статьи по информационной безопасности: Обнаруживаем атаку вымогателей, получаем доступ к контроллеру домена и пытаемся противостоять этим атакам Что полезного можно извлечь из логов рабочей станции под управлением Windows (популярная статья) Отслеживание жизненного цикла пользователей без плоскогубцев и изоленты Кто сделал это? Автоматизируем аудит информационной безопасности Подпишитесь на нашу страница на фэйсбуке , мы публикуем там краткие заметки и интересные ссылки.

Теги: #информационная безопасность #ИТ-инфраструктура #Системное администрирование #Программное обеспечение #безопасность #siem #siem #SIEM #edr #gartner #информационная безопасность #галс ПО #intrust #управление журналами #quest #clm

-

Старая Игра Ibm

19 Oct, 24 -

Обработка Сложных Событий С Помощью Цепочек

19 Oct, 24 -

Доска Объявлений И Перекрестный Огонь.

19 Oct, 24 -

Google «Связывает» Webmoney С Adsense

19 Oct, 24 -

Безопасный Распределитель Ресурсов Через Dht

19 Oct, 24