Еще раз кратко о последней эпидемии

- Если вы заражены, не платите выкуп — адрес [email protected] заблокирован провайдером, что делает невозможным получение ключа дешифрования.

(о чем уже говорилось статья — ок.

пер.

)

- Распространение происходит на компьютерах с текущей системой Windows внутри домена.

- Создание файла в C:\Windows\perfc блокирует вектор атаки через WMIC.

- Если после перезагрузки компьютера на экране появится CHKDSK, следует немедленно выключить компьютер – в этот момент файлы шифруются.

Как и в случае с последней атакой WannaCry, рекомендуется как можно скорее установить обновление от Microsoft. МС17-010 .

Если по каким-то причинам невозможно установить патч, рекомендуется отключить протокол SMBv1 .

Распространение вируса Petya & Mischa, в отличие от WannaCry, распространяется внутри локальной сети (по умолчанию безопасная среда).

Изученные нами экземпляры не имели встроенных механизмов распространения Интернета.

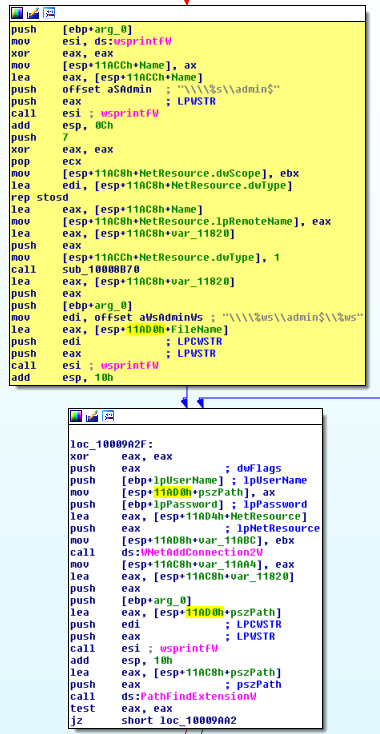

После запуска программы-вымогателя зараженный компьютер сканирует локальную подсеть (/24) в поисках сетевых ресурсов ADMIN$, чтобы скопировать полезную нагрузку на другой компьютер и запустить ее с помощью PsExec.

Следующим шагом был запуск команды WMIC (вызов процесса create \"C:\Windows\System32\rundll32.exe\\"C:\Windows\perfc.dat\) на найденных компьютерах.

Данные о соединении были получены с помощью Мимикац .

Последним способом распространения стало использование уязвимости EternalBlue.

Как работает вирус Программа-вымогатель сканировала только локальные диски.

Сетевые и внешние диски не были целью атаки.

Были зашифрованы файлы со следующими расширениями: .

3ds .

7z .

accdb .

ai .

asp .

aspx .

avhd .

back .

bak .

c .

cfg .

conf .

cpp .

cs .

ctl .

dbf .

disk .

djvu .

doc .

docx .

dwg .

eml .

fdb .

gz .

h .

hdd .

kdbx .

mail .

mdb .

msg .

nrg .

ora .

ost .

ova .

ovf .

pdf .

php .

pmf .

ppt .

pptx .

pst .

pvi .

py .

pyc .

rar .

rtf .

sln .

sql .

tar .

vbox .

vbs .

vcb .

vdi .

vfd .

vmc .

vmdk .

vmsd .

vmx .

vsdx .

vsv .

work .

xls .

xlsx .

xvd .

zip Никаких существенных изменений в механизме перезаписи загрузочного сектора MBR по сравнению с прошлогодней кампанией обнаружено не было.

После заражения системные журналы (Настройка, Система, Безопасность, Приложение) очищаются.

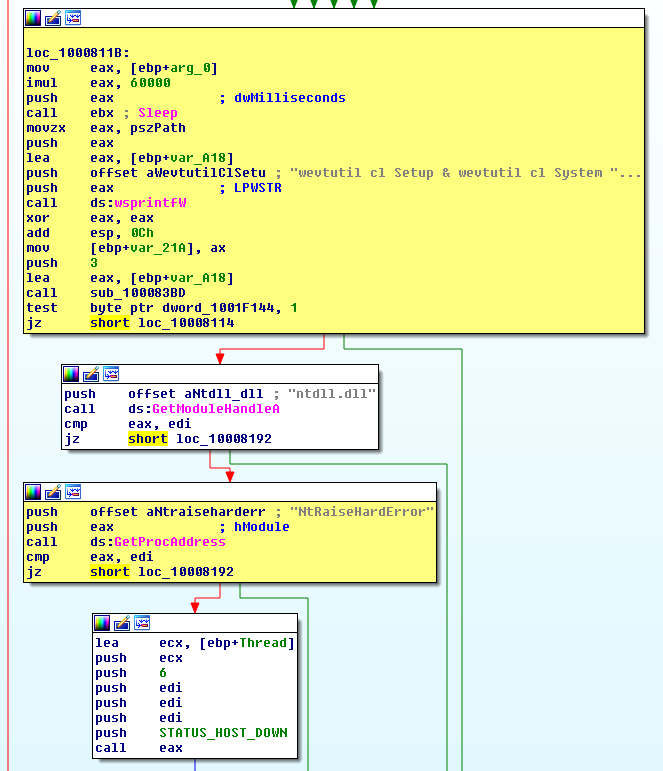

В расписание задач также добавлена команда перезагрузки компьютера.

через час после заражения .

Также Петя использует недокументированную возможность функции WinAPI. НтРаисехардеррор перезагрузить машину.

Теги: #вирусы #Программное обеспечение #петя #миша

-

Как Я Сделал Каталог Бирж Фриланса На Drupal

19 Oct, 24 -

Google Требует Более Эффективных Серверов

19 Oct, 24 -

История Моей Cms

19 Oct, 24