После прочтения статьи гремучая змея Ваш антивирус ловит архивы, защищенные паролем? Я прошел этапы от неверия через сомнение к разочарованию и обратно к пониманию.

Как совершенно справедливо отмечено в комментариях, получить содержимое запароленного архива, не зная пароля, невозможно; следовательно, проверка также невозможна.

Но означает ли это, что обнаружение вируса невозможно? Мне кажется, я понял, почему это возможно и почему этот метод имеет право на жизнь.

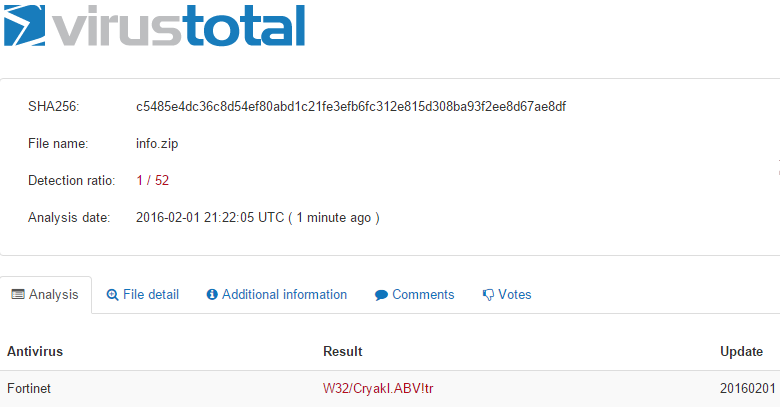

Желание проверить правильность описанной в статье ситуации и понять, как это возможно, побудило меня провести небольшой эксперимент. Проверяемый файл info.exe был найден хэш от VirusTotal и запаковал архиватором WinRar в три архива: zip, rar и rar версии 5. Для всех архивов установлен сложный пароль, чтобы антивирус не смог его подобрать или использовать стандартные пароли.

К моему удивлению, антивирус Fortinet сработал с архивами.

молния И рар , но не сработало рар5 !

В комментариях к статье появилась версия, что это «ложное срабатывание, ложное срабатывание».

Но эта версия неправдоподобна, поскольку это ложное срабатывание дает такое же обнаружение, как и неупакованный вирус.

При этом при использовании разных паролей полученный архив должен существенно отличаться.

Здесь должен работать какой-то другой механизм, но какой? Пытаясь понять, что влияет на реакцию антивируса, я изменил в файле один байт и снова запаковал его в архивы с паролем.

После проверки меня ждал еще один сюрприз - хотя обнаружение вируса в архиве пропало (0/53) , этот антивирус потерял обнаружение распакованного файла, хотя большинство других антивирусов продолжали его видеть (35/52) ! И тут мне в голову пришла отличная идея:

- Посмотрим, какие свойства файла доступны в архиве — и посмотрим контрольную сумму CRC32:

- Создайте пустой файл такого же размера, например командой fsutil file createnew info.exe 450362.

- Подгоняем его CRC32 под значение исходного файла (например, так: py.exe Forcecrc32.py info.exe 0 76718968) или просто установив значение первых четырех байтов на 67 EE C6 57:

- Запаковываем в архив с паролем и проверяем CRC32 - совпадает

- Проверяем полученный архив на VirusTotal

На всякий случай проверяем полученный exe файл - и видим странный результат – Fortinet продолжает находить в файле вирус.

Похоже, он определяет это исключительно по CRC32!

Да, похоже, чудес не бывает и реальное обнаружение вируса в запароленном архиве невозможно.

С другой стороны, учитывая, что Fortinet занимается программными и аппаратными системами сетевой безопасности, а цель — не пропустить письмо с вредоносным вложением, то такой подход имеет право на жизнь.

Если мы знаем CRC32 вредоносного файла, было бы неплохо предупредить пользователя, когда такой файл будет найден в архиве с паролем.

Теги: #антивирусы #вирустотал #мистика #информационная безопасность

-

Программное Обеспечение Для Планшетного Пк

19 Oct, 24 -

Подготовка Эффективного Домашнего Офиса

19 Oct, 24 -

Изучение Иностранных Слов

19 Oct, 24 -

Бизнес В Стиле Хабра. Начинать

19 Oct, 24 -

Meebo Обгоняет Google Talk По Популярности

19 Oct, 24