Как очистить ящик от старых телефонов, ноутбуков и жестких дисков, не беспокоясь о том, что ваши данные попадут в чужие руки

Быстрое развитие технологий в последние годы оказывает прямое влияние на срок службы бытовой электроники.

Производителей устройств вынуждают не только экономические причины сокращать жизненный цикл своей продукции, но и энтузиасты технологий, которым нужны новейшие и лучшие гаджеты.

Замена телефонов и ноутбуков каждые пару лет увеличивает риски для безопасности и личных данных потребителей, поскольку многие не очищают свои устройства должным образом перед продажей или выбрасыванием.

И не стоит их слишком сильно винить в этом, поскольку безопасное стирание данных с современных устройств – не такая простая задача, как может показаться.

Продолжайте читать, если хотите узнать, почему это так и как шифрование может помочь снизить эти риски.

И еще, что лучше – продать старые устройства или просто уничтожить их?

Какова ваша оценка угрозы?

Чтобы решить, как избавиться от ноутбука, телефона или накопителя, не рискуя поставить под угрозу хранящиеся данные, необходимо разобраться, кого может заинтересовать эта информация и на какие ухищрения они будут готовы пойти.Рекомендации в этой статье ориентированы на пользователей, которые хотят защитить свои данные от типичных киберпреступников или любопытных покупателей.

У таких людей вряд ли будут ресурсы, навыки или интерес, чтобы попытаться выполнить сложные и трудоемкие процедуры восстановления данных.

Затраты просто не оправдают результатов.

Очистка данных необходима для снижения рисков: какова ценность данных, которые вы пытаетесь уничтожить, и каковы ресурсы того, кто может попытаться получить к ним доступ? «Для большинства пользователей, вероятно, будет достаточно убедиться, что они не являются слишком легкой мишенью; что стоимость попыток восстановления данных будет намного выше их стоимости, и устройство будет гораздо проще продать на запчасти или вернуть в эксплуатацию», — сказал Грег Анджеевски, директор по исследованиям и разработкам компании Gillware, компания по восстановлению данных, используемая Dell. , Western Digital и других технологических компаний.

С другой стороны, в случае политических активистов, действующих в условиях правительственных репрессий, или руководителей крупных корпораций, ресурсы и мотивация людей, которые могут нацелиться на их данные, будут сильно отличаться от того, с чем столкнется средний потребитель.

В таких случаях лучше не продавать старые устройства и не сдавать их в центры переработки, где их смогут отремонтировать и снова использовать.

«Пользователь должен решить: что плохого может случиться, если кто-то получит доступ к некоторым моим даннымЭ» — сказал Натан Литл, директор по разработке продуктов Gillware Forensics, подразделения цифровой криминалистики Gillware. «Стоит ли продавать телефон за 50 долларов или безопаснее оставить его себе или физически уничтожить и выброситьЭ»

Шифрование

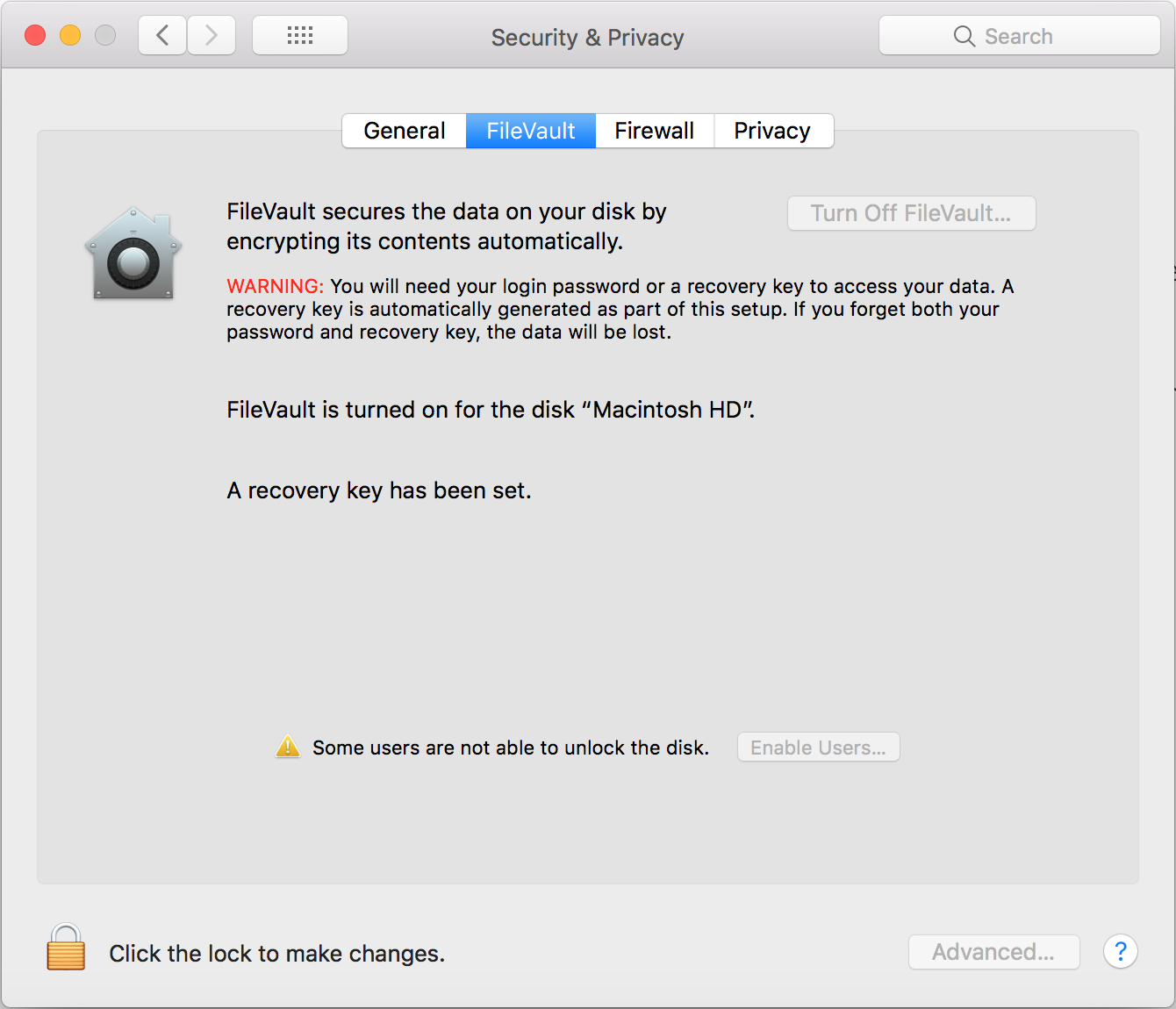

Прежде чем мы обсудим уничтожение данных, нам нужно поговорить о шифровании, поскольку лучший способ минимизировать риски, связанные с личными данными при продаже ноутбука, мобильного телефона или другого вычислительного устройства, — это включить шифрование диска или хранилища при первом использовании устройств..

Это гарантирует, что даже если на устройстве останутся какие-то данные, когда вы от него избавитесь, они будут бесполезны для тех, у кого нет кода шифрования или пароля, который разблокирует код. И, конечно же, шифрование защитит ваши данные, если ваше устройство будет украдено или потеряно.

Все основные операционные системы поддерживают полное шифрование диска.

В MacOS есть FileVault, в Linux — LUKS (формат унифицированного ключа Linux), в Windows — BitLocker в версиях Pro и Enterprise, а также ограниченная версия шифрования устройства в Windows Home, если устройство имеет специальный крипточип Trusted Platform Module. (ТПМ) 2.0. Существуют также сторонние продукты с открытым исходным кодом, такие как VeraCrypt, которые могут шифровать внешние диски и основные диски, на которых работает ОС.

Некоторые из этих решений шифруют основной ключ шифрования с помощью пароля для входа пользователя или отдельного пароля, который необходимо ввести при загрузке, и сохраняют его в специальном месте на диске.

Поэтому важно использовать длинные парольные фразы, которые трудно угадать и которые невозможно легко взломать методом перебора.

Это также означает, что вам все равно придется очистить диск перед его продажей или переработкой.

Это поможет гарантировать, что ключ шифрования, защищенный паролем, хранящийся на диске, будет удален, а данные потеряны навсегда.

Некоторые устройства хранения данных обеспечивают автоматическое шифрование с использованием специальных чипов и встроенного ПО, а также шифруют данные перед их записью на диск.

Однако эти варианты шифрования не имеют исходного кода и не публикуют документацию, поэтому сложно понять, правильно ли они работают. В исследовать Обзор нескольких внешних жестких дисков Western Digital, обеспечивающих шифрование, в 2015 году выявил несколько серьезных недостатков, которые могут позволить злоумышленнику восстановить данные или ключи шифрования.

В накопителях использовались контроллеры шифрования USB-моста других компаний — так что эта проблема не ограничивается одним производителем.

Суть в том, что даже если у вас есть зашифрованный диск, все равно может быть хорошей идеей использовать другое шифрование поверх существующего.

Современные системы шифрования ОС широко используются и уже несколько лет изучаются многими экспертами по безопасности.

Форк VeraCrypt теперь заброшен проект TrueCrypt, также был проверен специалисты по безопасности.

Даже если вы только что осознали важность шифрования диска, еще не поздно включить его сейчас.

Чем раньше вы его включите, тем меньше вероятность того, что кто-то сможет восстановить данные с вашего устройства после того, как вы его продадите или утилизируете.

Обязательно храните ключи восстановления программы-вымогателя в безопасном месте и регулярно создавайте резервные копии важных файлов, желательно на отдельном зашифрованном диске.

Если ваш диск выйдет из строя до того, как вы от него избавитесь, ни одна компания не поможет вам восстановить ваши данные, если у вас нет ключей восстановления для зашифрованных разделов.

Стереть данные с жестких дисков

Жесткие диски хранят данные на вращающихся дисках, покрытых магнитным материалом.Они являются стандартным типом накопителей в компьютерной индустрии на протяжении многих десятилетий и хорошо известны, поэтому существует множество методов их очистки, то есть безопасного удаления данных.

Спецификация ATA, стандартного интерфейса связи между компьютером и диском, даже включает команду БЛОК БЕЗОПАСНОГО СТИРАНИЯ , более известный как Secure Erase, который может быть реализован производителями жестких и твердотельных накопителей (SSD).

Выполнение команды Secure Erase на жестком или твердотельном диске уничтожит данные во всех ячейках и вернет диск в заводское состояние.

Окна

Во-первых, следует отметить, что предлагаемое по умолчанию в Windows быстрое форматирование не уничтожает все данные.Он лишь очищает файловую систему, индекс записей, в которых хранится информация о файлах и их физическом расположении на диске.

Быстрое форматирование помечает физические пространства как свободное пространство, доступное для повторного использования, но старые данные останутся в физических секторах до тех пор, пока они не будут медленно перезаписаны в будущем другими программами.

Поэтому быстрое форматирование нельзя считать очисткой данных для устройств, которые собираются утилизировать.

Microsoft предлагает возможность перезаписать все сектора диска нулями, что делает восстановление полезных данных практически невозможным или, по крайней мере, коммерчески невыгодным для фирм, занимающихся восстановлением.

Это работа утилиты командной строки DiskPart и ее опции «очистить все».

Чтобы использовать DiskPart на основном диске, где установлена ОС, необходимо загрузиться с установочный носитель Windows (компакт-диск или флэш-накопитель) и войдите в систему.

После этого вам нужно выбрать командную строку и ввести «diskpart».

Команда «list disk» выведет список всех доступных дисков с идентифицирующими их номерами (0, 1 и т. д.).

После того, как вы определили диск, который хотите стереть, введите «выберите диск №», где # представляет номер диска.

Затем введите «очистить все» и наберитесь терпения, поскольку эта операция может занять очень много времени.

Убедитесь, что вы выбрали правильный диск, поскольку эта операция необратима.

Также обратите внимание, что запуск одной команды очистки без параметра all приведет к уничтожению только первого сектора диска, содержащего информацию о разделах, но не перезапишет все сектора нулями.

Производители HDD выпускают свои специальные диагностические программы, например, Seagate SeaTools или Western Digital Data Спасатель Диагностика , который может безопасно стирать данные, заполняя диски нулями.

Подобные утилиты от производителей обычно выпускаются в двух вариантах – для установки и запуска в Windows и для запуска в DOS, при загрузке с загрузочного компакт-диска или флэшки.

Для стирания диска, содержащего ОС, необходим последний вариант, так как стереть HDD изнутри работающей с него ОС невозможно.

Чтобы создать загрузочные компакт-диски или флэш-накопители и записать на них эти утилиты, вам необходимо следовать инструкциям, прилагаемым к этим утилитам.

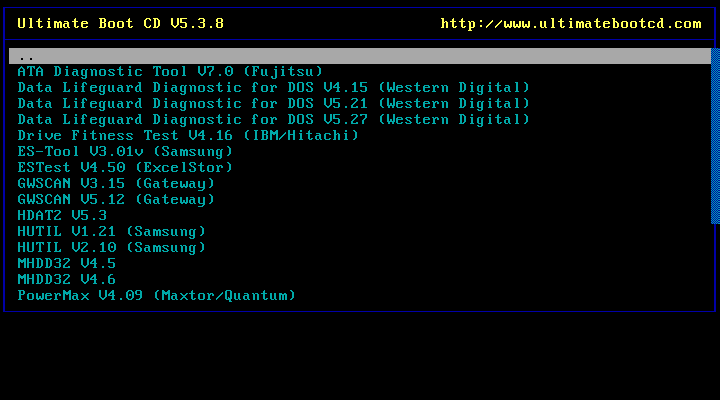

Однако есть более простой путь: существуют поддерживаемые сообществом энтузиастов загрузочные компакт-диски, на которых уже записаны наборы программ для восстановления, администрирования и диагностики, в том числе утилиты от производителей HDD, которые в наше время иногда бывает затруднительно достать.

получить, так как одних производителей купили другие, после чего их старые сайты и ссылки для скачивания перестают работать.

Одним из примеров является проект Ultimate Boot CD (UBCD), который активно обновляется и может быть записан на USB с помощью таких программ, как Rufus или Universal USB Installer. Он также включает в себя популярную стороннюю программу очистки данных Darik's Boot and Nuke (DBAN), которая поддерживает более сложные процедуры очистки данных, такие как те, которые указаны в инструкциях по очистке данных Министерства обороны США и других правительственных учреждений.

Эти стандарты требуют стирания конфиденциальной информации, такой как конфиденциальные данные, путем перезаписи всего диска за несколько проходов и использования разных последовательностей данных, но это может занять очень много времени и, вероятно, окажется излишним для обычного пользователя.

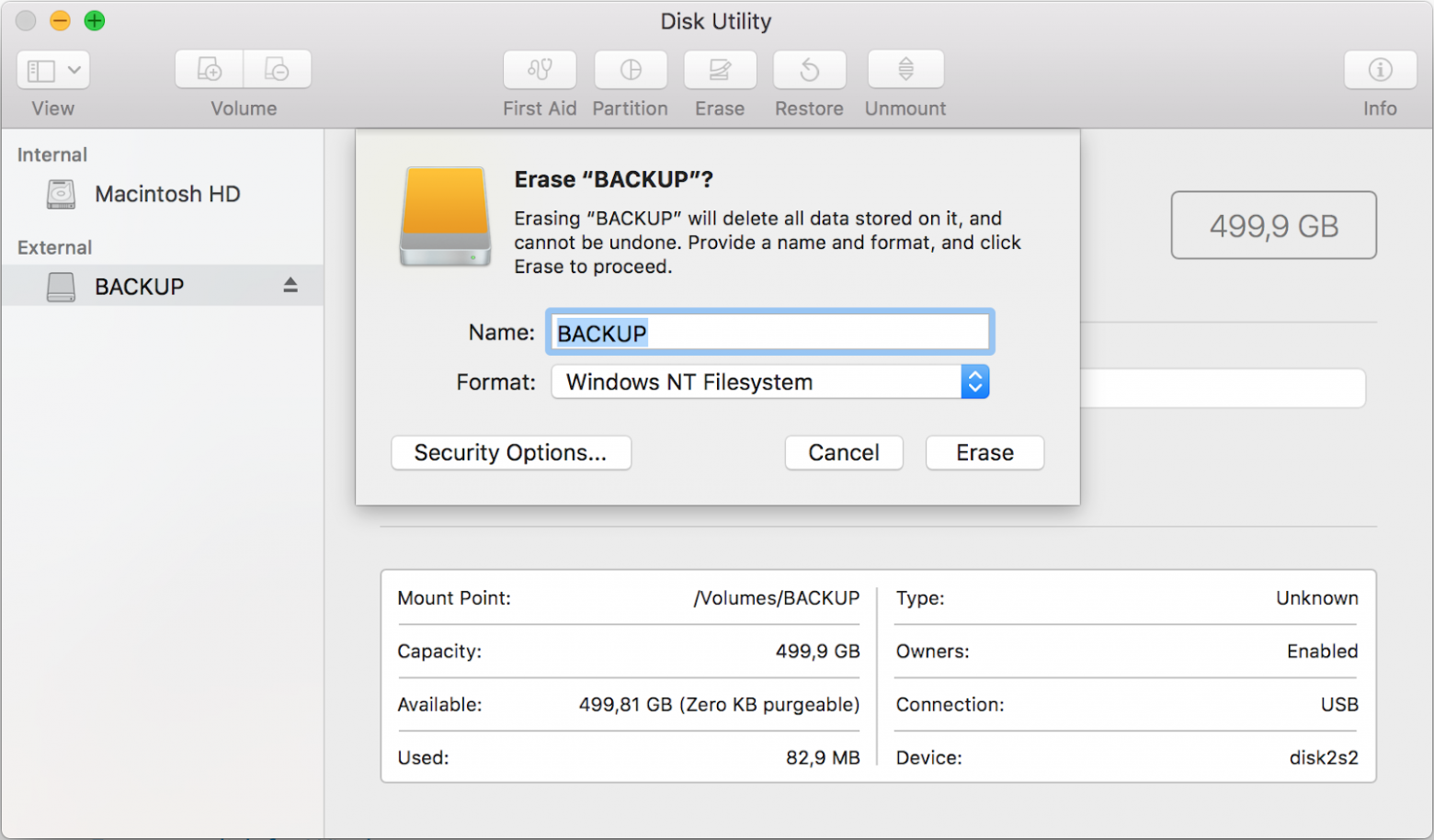

MacOS

Дисковая утилита в macOS (ранее OS X) предоставляет несколько вариантов очистки диска в разделе «Параметры безопасности», включая многопроходную перезапись, соответствующую спецификации DoD 5220.22-M. В MacOS его можно найти в разделе /Приложения/Утилиты/, и его можно использовать для очистки внешних дисков.Чтобы очистить загрузочный диск системы, пользователи могут загрузиться в Режим восстановления И бегать программа оттуда.

Для SSD не существует безопасного стирания.

Твердотельные накопители (SSD)

Во многих современных ноутбуках, например, MacBook или ультрабуках Windows, твердотельные накопители заменяют привычные HDD, что немного усложняет нашу задачу.Эти накопители хранят данные на чипах флэш-памяти, а не на магнитных дисках, и используют сложные алгоритмы управления хранилищем, которые делают традиционные методы стирания и заполнения менее надежными.

SSD имеют внутреннюю таблицу, которая сопоставляет логические блоки адресов (LBA) со страницами или строками физических ячеек на чипе памяти.

Блок может состоять из нескольких страниц, до 256 штук.

Когда приложению необходимо перезаписать существующие данные, SSD не обновляет одни и те же физические страницы.

Он записывает новые данные на пустые страницы, потому что это быстрее, а также выравнивает износ ячеек памяти.

Затем таблица LBA обновляется, и программы видят новую версию данных в том же месте, что и раньше.

Из-за этого трюка старые версии данных остаются нетронутыми на страницах, помеченных как «ранее использованные» [stale].

В конечном итоге они будут очищены, когда другие страницы в том же блоке начнут использоваться или когда данные из них будут намеренно перенесены на пустые страницы в других блоках.

Этот процесс называется сборкой мусора и необходим для того, чтобы целые блоки можно было стереть и снова использовать.

Это также одна из причин, почему твердотельные накопители имеют резервы дополнительных пустых блоков и почему была введена команда TRIM, позволяющая ОС сообщать SSD о неисправных страницах.

Окна

Для большинства потребителей самое простое решение для очистки SSD — определить его марку и модель, а затем использовать предоставленную производителем утилиту, которая запустит внутреннюю процедуру безопасного удаления ( Интел , Samsung , Тошиба OCZ , СанДиск , Кингстон , Ключевой , Western Digital , Сигейт , Корсар , Плекстор ).Как и в случае с HDD, эту процедуру необходимо запустить вне ОС, и ее выполнит прошивка.

Большинство приложений для работы с SSD требуют установки под Windows, после чего предлагается создать загрузочную флешку с программой, которая безопасно уничтожит данные.

Среди сторонних программ, выдающих команду ATA Secure Erase для жестких дисков и твердотельных накопителей, есть Расставающаяся магия , когда-то бесплатная программа управления разделами, которая сейчас стоит 11 долларов, и HDDerase , утилита DOS, первоначально разработанная в Исследовательском центре памяти и записи Калифорнийского университета в Сан-Диего, однако не обновлялась с 2008 года и в результате может не работать с современными накопителями.

Упомянутый выше компакт-диск Ultimate Boot содержит HDDerase и последнюю бесплатную версию Parted Magic от 2013 года.

Parted Magic лучше, он предлагает графический интерфейс, однако в последней бесплатной версии есть некоторые проблемы.

Известные вопросы , что может привести к блокировке дисков — эти проблемы были исправлены только в более поздних версиях.

Также для безопасного стирания ATA вы можете использовать утилита hdparm для Linux, но его использование довольно кропотливо.

Важно помнить, что при использовании команды ATA Secure Erase необходимо установить пароль на диск.

Выберите что-нибудь простое, что легко запомнить, и не используйте пустой пароль, поскольку некоторые BIOS не распознают такие пароли и не позволят вам использовать диск в будущем.

Также не рекомендуется запускать безопасное стирание на внешних дисках, подключенных через USB, поскольку некоторые интерфейсы могут не поддерживать эту команду, а некоторые люди сообщают, что внешние диски заблокированы.

Альтернативой безопасному стиранию является повторная перезапись SSD, но это может занять часы или даже дни, в зависимости от размера диска, и не всегда надежно.

Также существует риск выхода диска из строя из-за перегрузки.

MacOS

Параметры безопасного стирания жесткого диска macOS Disk Utility не подходят для твердотельных накопителей.В Apple в документации говорится , что эти опции «не нужны для SSD, так как стандартное стирание затрудняет восстановление данных с SSD».

Однако сложно не значит невозможно, поэтому компания рекомендует включить шифрование FileVault при первом использовании SSD.

Подводные скалы

Использование инструментов стирания данных, предлагаемых производителями накопителей, и особенно запуск команды Secure Erase, будет самым безопасным вариантом, поскольку эти компании должны лучше знать, как работают их продукты.Однако за годы использования этих программ было несколько сообщений об их некорректной работе.

В 2011 году исследователи из Калифорнийского университета в Сан-Диего решили изучить эффективность распространенных методов стирания данных на твердотельных накопителях и обнаружили серьезные проблемы с реализацией команды ATA Secure Erase. Из 12 протестированных SSD различных производителей только 8 поддерживали эту команду, и только 4 выполняли ее надежно.

На двух из этих дисков попытка выполнить команду привела к ошибке, и был удален только первый блок.

Что еще хуже, один диск сообщил, что команда прошла успешно, вообще ничего не стирая.

Изучать также обнаружил, что полная перезапись SSD дважды помогла очистить большую часть, но не все диски.

Например, исследователи смогли восстановить гигабайт данных, или 1%, с одного из протестированных накопителей даже после 20 перезаписей, используя специальное оборудование, подключенное непосредственно к микросхемам памяти.

Пофайловая очистка, которая обычно работала для HDD, в ходе которой физическое расположение файла неоднократно перезаписывалось случайными данными, оказалась совершенно непригодной для SSD. Исследователям удалось восстановить от 4% до 75% содержимого файлов, предположительно очищенных этим методом.

Стивен Суонсон, директор лаборатории NVM Калифорнийского университета и один из исследователей, участвовавших в этой работе, сказал мне, что с 2011 года ситуация должна была улучшиться, отчасти потому, что их работа привлекла в то время много внимания и оказала давление на производителей твердотельных накопителей.

.

Он считает, что современные SSD от солидных производителей должны иметь нормальную реализацию команды очистки.

«Я бы доверился программе от уважаемой компании, которая очистит мой SSD перед его продажей», — сказал он.

После удаления вы можете использовать live-Linux, чтобы проверить, что на диске больше не осталось полезных данных на высоком уровне.

Некоторые небольшие остатки данных могут существовать в микросхемах памяти и не будут видны при таком тесте, но вряд ли они будут полезны киберпреступникам.

Для извлечения такой информации потребуется специальное оборудование, способное считывать информацию с флэш-чипов в обход контроллера SSD, и такая операция не будет проведена любопытным покупателем или случайным киберпреступником.

Другая проблема заключается в том, что твердотельные накопители иногда выходят из строя без предупреждения, а не из-за износа ячеек памяти, что со временем случается со всеми накопителями.

Различные эксперты, тщательно протестировавшие твердотельные накопители, рассказали мне, что сталкивались с ситуациями, когда твердотельные накопители просто переставали работать и их приходилось выбрасывать.

«Внутри них тонна электронных компонентов», — сказал Суонсон.

— Программное обеспечение, работающее на SSD, очень сложное, и если оно в плохом состоянии, ничего сделать нельзя и SSD просто останавливается.

Этот тип сбоя гораздо более вероятен, чем выход из строя флэш-чипов».

Рутгер Плак, старший эксперт по криминалистике голландской фирмы Fox-IT, рассказал мне, что он и его коллеги проводили несколько тестов, в ходе которых стирались твердотельные накопители, чтобы проверить, можно ли их использовать вместо жестких дисков в своей работе — например, для сбора доказательств от пользователей.

компьютеры.

во время судебных разбирательств и расследований инцидентов.

От этой идеи решили отказаться из-за проблем с надежностью.

По словам Плака, целью было выяснить, можно ли восстановить данные после стандартной многопроходной перезаписи, которая часто используется для очистки дисков.

«Многие твердотельные накопители выходят из строя, когда мы пытаемся безопасно стереть их или записать на них слишком много данных».

Мобильные устройства

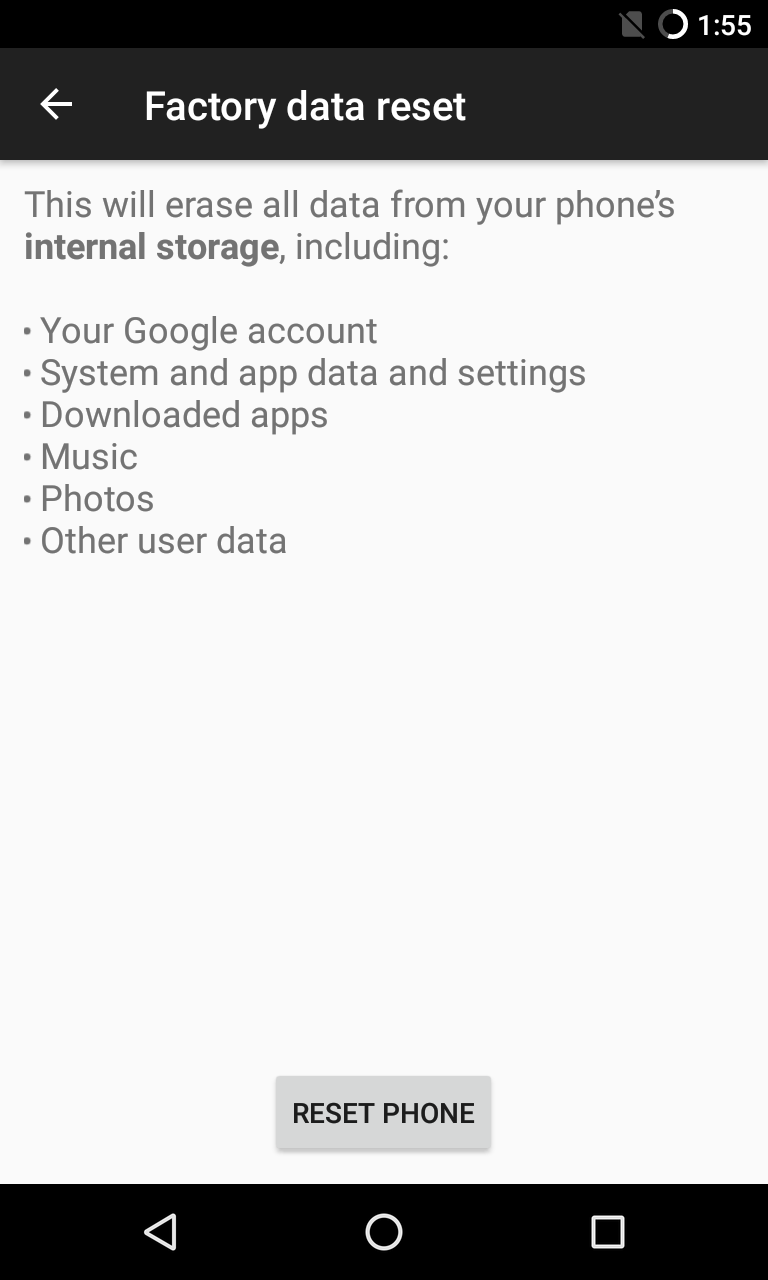

С мобильными устройствами дела обстоят в чем-то проще, хотя они тоже используют флэш-память с теми же недостатками процедур очистки, что и SSD. Последние версии Android и iOS поддерживают шифрование всего устройства, многие включают его по умолчанию, но это довольно новая тенденция, и все еще используется большое количество незашифрованных телефонов, особенно в экосистеме Android.Удаление данных в Android

У Android есть возможность сброс к заводским настройкам , удалив раздел данных, содержащий конфиденциальную информацию, а также настройки приложений и ОС.Телефоны, поддерживающие внешние карты microSD, имеют возможность стирать и форматировать внешний накопитель [а также шифровать/прим.

перевод].

Безопасное удаление данных со старых устройств Android, которые не поддерживают полное шифрование, весьма проблематично, как показано на рис.

исследовать с 2015 года, проведенное специалистами Кембриджского университета.

Они проанализировали эффективность функции восстановления заводских настроек на 21 подержанном телефоне под управлением Android версий 2.3–4.3 и обнаружили, что они могут восстанавливать электронные письма, текстовые сообщения, ключи Google и другие конфиденциальные данные.

Базовое полное шифрование был добавлен в Android 4.4 и улучшен в Android 5.0. Однако его не требовалось включать по умолчанию до версии 6.0, и даже тогда это требование распространялось только на новые устройства, поставляемые с этой версией, а не на старые телефоны, получившие обновление программного обеспечения.

Недорогим устройствам, которые не поддерживают скорость Advanced Encryption Standard (AES) выше 50 Мбит/с, не требуется шифрование, даже с последней версией Android 8.1. В соответствии с статистика , только на 68% телефонов, которые имели доступ к Google Play в течение 7 дней в июле этого года, была установлена версия Android 6.0 или более поздняя.

Рутгер Плак рассказал мне, что за годы работы компании они получили множество сообщений от людей, которые восстанавливали заводские настройки Android-устройств, продавали их, а затем обнаруживали, что их личная информация была украдена.

По словам Плака, если незашифрованный телефон Android вызывает сброс настроек к заводским настройкам и у вас есть доступ к его чипу или карте, восстановить данные очень легко.

«В Интернете полно программ для восстановления данных с простым интерфейсом, и они очень полезны для восстановления случайно удаленных файлов.

Однако с точки зрения людей, продающих телефон и ничего не подозревающих, это довольно страшно».

«Боюсь, что если у вас есть старый телефон Android, я бы не советовал его продавать», — сказал мне Росс Андерсон, профессор техники безопасности в Компьютерной лаборатории Кембриджского университета.

«Вам необходимо знать, как стирать данные, потому что сброс к заводским настройкам часто не работает должным образом».

Плак согласился, что продажа устройства Android — плохая идея и что использование полное шифрование это лучший способ предотвратить восстановление данных на новых устройствах.

Он также отметил, что важно установить на устройство надежный пароль, поскольку от него зависит безопасность даже зашифрованных данных.

Очистка данных на iOS

Apple, как единственный производитель iOS-устройств, полностью контролирует эту экосистему и умеет обновлять пользователей iPhone и iPad до последних версий ОС.Компания добавила полное шифрование устройства в iOS 8, и оно включено по умолчанию.

Кроме того, начиная с iPhone 5S, устройства оснащены сопроцессором безопасности Secure Enclave, который обрабатывает криптографические операции и сохраняет ключ шифрования.

Этот выделенный процессор предотвращает перебор пароля вашего телефона, увеличивая задержку ввода после каждого неудачного ввода пароля.

Правоохранительным органам продаются устройства, которые утверждают, что способны взломать 6-значные пароли за три дня, поэтому пользователям следует рассмотреть возможность использования длинные буквенно-цифровые пароли .

Все устройства iOS можно восстановить до заводского состояния, подключив их к компьютеру и с помощью Apple iTunes .

Их также можно стереть без компьютера , через меню «Настройки» > «Основные» > «Сброс».

Физическое разрушение

Если мобильный телефон, жесткий диск или твердотельный накопитель содержат очень конфиденциальные данные, лучше не продавать его.Лучший выбор — хранить их в безопасном месте, где их нельзя будет украсть, или тщательно уничтожить, чтобы данные невозможно было восстановить.

Есть компании, специализирующиеся на уничтожении накопителей, некоторые из них даже предоставляют сертификаты на уничтожение, но их услуги ориентированы на корпорации и могут стоить довольно дорого.

Уничтожить жесткий диск довольно легко.

Вы можете просверлить сквозные отверстия или забить в корпус несколько гвоздей, что приведет к повреждению накопителей.

Конечно, при таких операциях всегда необходимо использовать защиту.

Натан Литтл из Gillware отметил, что сверление отверстий, сгибание накопителей или измельчение их на куски можно считать весьма успешными методами уничтожения жестких дисков.

«Данные не могут быть восстановлены ни в одной коммерческой лаборатории», — сказал коллега Литтла Грег Анджезевски.

«Теоретически вы можете прочитать что-то, используя очень специализированное оборудование, например, сканирующий электронный микроскоп, но коммерческие лаборатории, такие как мы, пытаются починить диски.

Мы не сможем ничего восстановить с HDD, диски которого сильно повреждены».

SSD имеет несколько микросхем памяти, и все их необходимо уничтожить, чтобы данные невозможно было восстановить.

Обычный 2,5-дюймовый твердотельный накопитель SATA имеет защитный корпус, который необходимо снять, чтобы разбить каждый чип.

В твердотельном накопителе форм-фактора M.2 все чипы видны, и их легче уничтожить.

Хотя телефоны могут показаться проще, на самом деле они требуют больше усилий, поскольку чипы хранения встроены в их платы и хорошо защищены.

Чтобы добраться до них, вам придется Теги: #информационная безопасность #ssd #Гаджеты #HDD #шифрование #очистка данных

-

Путь К Развитию Через Удаленный Доступ

19 Oct, 24 -

Taskett — Список Личных И Совместных Задач

19 Oct, 24 -

Статистика Надежности Ноутбуков

19 Oct, 24 -

Билайн Невероятно Глючит!

19 Oct, 24 -

Определение Времени Разработки Сайта

19 Oct, 24