Все вы наверняка сталкивались с «успешными людьми» из Интернета.

Эти люди транслируют свое видение жизни.

Они хвастаются своим богатством.

Они издают книги о том, как выйти из зоны комфорта, и пишут эти книги из своего особняка в какой-нибудь солнечной Калифорнии.

Вам это кажется знакомым? Честно говоря, мне это просто надоело.

Я очистил все каналы социальных сетей от таких людей.

Личности, которые вещают о коучинге, мотивации и легкой жизни.

И угадай что? Без этой фигни стало реально круто оставаться в курсе событий! Заходишь в соцсети, а там одни коты и попугаи.

Но история не об этом.

Однажды я обгорел и подумал – а что, если я возьму и посмотрю на реальные доходы этих людей, которые так раздражают? Вот что я подумал и сделал.

Точнее, я сделал это первым.

Но потом я подумал и вовремя остановился, чтобы не наломать дров.

Помните и чтите 272 УК РФ.

! Рассказ пойдет об одной сетевой компании, которых в наше время просто море (прана, гербалайф, орифлэйм, нл интернешнл и т. д.).

Название компании намеренно скрывали, а личности размыли, поскольку не хотели предавать огласке этот инцидент. В принципе правильно.

Кто знает, что еще я упустил.

Ну а вы как читатель на этом примере сможете понять, чего не следует делать и какие ошибки не стоит совершать.

Итак, начнем.

Наша цель — компания и информация о людях, которые живут весело и славно.

Начнем, конечно, с социальных сетей.

Вы не представляете, сколько всего интересного можно найти в социальных сетях.

Мы обнаруживаем, что можем получить всю важную информацию через один важный сайт. Этот сайт постоянно появляется в историях Инстаграм тех, кто показывает свои доходы.

Для того чтобы нам поймать «жертву», мы должны этой «жертвой» стать.

Для этого мы регистрируем свой аккаунт, на котором будем проводить эксперименты.

Мне удалось сделать это успешно и анонимно, обнаружив реферальную ссылку для регистрации.

После регистрации мы получаем письмо на электронную почту с информацией о входе в систему и пароле.

Да-да – ПАРОЛЬ тоже был в письме.

Получив это письмо, я сразу вспомнил ситуации с паролями RU-Center .

ХОРОШО.

Это, конечно, плохо, что пароли так легко разбрасываются.

Но это нам совершенно не поможет. Если только мы не взломаем электронную почту нашей жертвы.

Давайте двигаться дальше.

Мы получили пару логин-пароль.

Заходим авторизоваться.

И тут мы понимаем, что этот пароль не требует принудительной смены, как одноразовый.

При этом меню смены пароля не требует установки «уникального» пароля.

И я хотел бы попросить вас обратить внимание, что пароль состоит из цифр и четко фиксированной суммы.

Эту комбинацию легко подобрать методом грубой силы.

ХОРОШО.

Пытаемся вручную проверить форму входа на устойчивость к перебору пароля.

И тут оказывается, что не все так просто.

Аккаунт полностью заблокирован и вы не можете войти даже с правильным паролем после нескольких неудачных попыток.

Запись блокируется на несколько минут. А это уже создает ситуацию, когда невозможно провести брутфорс-атаку.

И тогда я вспоминаю, что мне больше всего нравится в моей работе.

О мобильных приложениях.

Я видел их так много в последнее время.

И я нашел столько откровенной игры.

И жестко запрограммированные пароли, и отсутствие различий и привилегий между пользователями.

Что ж, мне повезло и я нашел пару приложений от этой компании.

В одном из приложений можно было использовать одну и ту же пару логина и пароля.

Конечно, функционал приложения не открыл перед нами безграничных возможностей.

Но конечная точка входа уже использовалась совершенно другая.

Не тот, кто явно заблокировал аккаунт при обыске.

Тогда я решил проверить, что будет, если я осуществлю брутфорс-атаку на свой аккаунт через конечную точку этого приложения.

Как быстро я смогу угадать пароль? В скольких потоках я могу это сделать без сбоя самого сервера? Как быстро меня забанят внимательные сисадмины? Результаты, конечно, были интересными! Подбор пароля работал с сумасшедшей скоростью в несколько потоков (десятки вариантов в секунду).

Более того, сервер практически не возвращал мне ошибку 500 из-за возросшей нагрузки.

И меня не забанили.

Атака продолжалась несколько часов.

И я успешно угадал пароль.

На самом деле это был тот же пароль, который попал в мою электронную почту.

Сама система открыла для меня огромный спектр возможностей.

И после всего этого я просто начал оценивать риски для компании, чтобы потом представить им отчет по безопасности.

Чем больше я копал, тем больше осознавал серьезные последствия успеха моей атаки.

Так что же можно было сделать?.

- Собирать персональные данные пользователей системы (ФИО, телефон, паспортные данные, адрес).

- Соберите всю финансовую деятельность этих пользователей.

- Собирать конфиденциальную информацию о пользователях из личной переписки внутри системы (личные сообщения).

- Передавайте доступные средства между пользователями.

С последующим выводом средств.

Причем сделать это можно в очень веселом формате.

Если с одного взломанного аккаунта можно понять масштабы ущерба, найти и откатить транзакции, то через несколько взломанных аккаунтов сделать это будет практически невозможно.

По сути, своего рода миксер денег.

В результате компания несет финансовые потери.

И поверьте, деньги там были.

- Репутационный ущерб из-за раскрытия финансовой деятельности пользователей.

И вот мой вам ответ – социальные сети! Все находится в публичном доступе.

И формат входа тоже довольно тривиален.

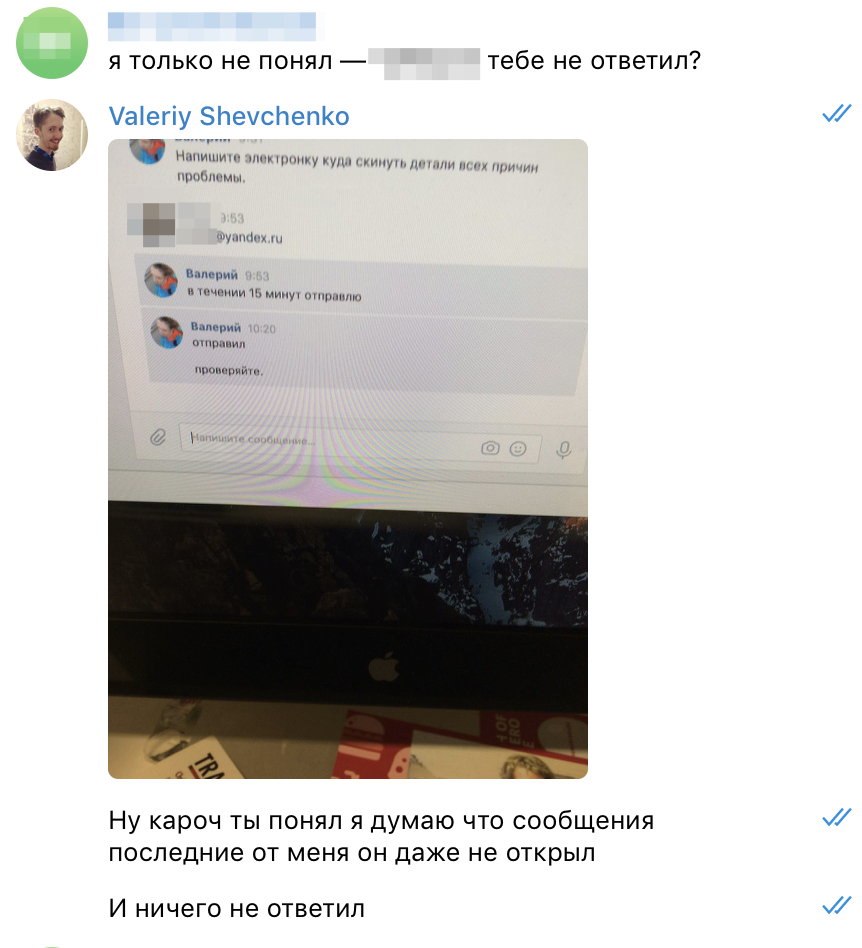

Сложнее всего было найти человека, которому я мог бы послать информацию обо всем этом, чтобы это устранить.

Я нашел самого важного человека в этом офисе.

Кажется, его считали лидером.

Но он очень неохотно общался.

Я отправил вам адрес электронной почты, на который я могу отправить техническую информацию.

И я никогда не читал свои последние сообщения.

Он также не ответил на мое письмо.

Я не ожидал, что это будет так равнодушно.

Через социальные сети, друзей, друзей и других друзей я открыл для себя человека, который когда-то был разработчиком этой компании.

Он уже предложил мне другого человека, который будет отвечать за ИТ-инфраструктуру компании.

Кстати, когда я дозвонился до этого человека, прошло 2-3 дня.

Мужчина отреагировал адекватно.

Мы с ним очень мило поговорили обо всех проблемах.

Он не отрицал ни одного из пунктов, которые я описал.

Примечательно еще и то, что из-за аномального трафика, который я намеренно создал, он несколько дней назад закрыл имеющуюся лазейку.

И это круто.

Было бы не круто, если бы он вообще ничего не заметил.

Проблема закрыта.

Все довольны.

У меня был интересный опыт. Компания получила ценный отчет по безопасности и жизненный урок.

И тогда у вас есть вопрос по поводу вознаграждения? Отвечу цитатой великих - «Денег нет, но вы держитесь».

На самом деле сисадмин предложил мне перевести на тестовый счет немного денег (5 тысяч рублей, если мне не изменяет память).

Но по сути я не смог вывести эти виртуальные средства.

По его предложению я просто любезно попросил передать эту «награду» другу, который «работает» в этой компании.

Он, в свою очередь, смог потратить деньги на сладкую продукцию компании.

Ну а потом по моей просьбе сладости отправились в детский дом.

Выводы:

- Не углубляйтесь слишком глубоко, когда найдете что-то «интересное».

- Никогда не забывайте про 272, и риск столкнуться с не очень адекватным человеком, который может быть не рад вашему сообщению о «взломе».

В конкретном примере мой собеседник показался веселым.

- Как разработчик, никогда не реализуйте функции авторизации/аутентификации через разные конечные точки API. В вашей системе должна быть общность.

Не должно быть обходных решений для того или иного функционала.

Все должно работать через единую конечную точку с единой системой безопасности.

В противном случае вы устанете искать, откуда взялись грабители.

- Не используйте простые пароли пользователей, которые вы создаете сами.

В идеале пароль должен установить сам пользователь.

- Всегда шифруйте пароли, солируйте их и не храните в виде обычного текста.

- Не отправляйте системные пароли по электронной почте во время регистрации.

Если пользователь потеряет контроль над своей учетной записью электронной почты, он потеряет контроль над вашей системой.

- Не используйте генератор логинов в своей системе.

Логины в системе также должны быть уникальными.

- При реализации функции авторизации всегда включайте функцию защиты от перебора.

Комментарии и предложения приветствуются.

Я также открыт для предложений по тестированию чего-то интересного.

Теги: #взлом сайтов #пентест #тестирование #bug bounty #информационная безопасность #Тестирование ИТ-систем #Тестирование веб-сервисов #Тестирование мобильных приложений

-

Анализ Серии Acer Travelmate Tm5730-6953

19 Oct, 24 -

Поговорим Об Интервью?

19 Oct, 24 -

Что Можно Услышать За 450 Рублей?

19 Oct, 24 -

Побочный Эффект

19 Oct, 24 -

Подрывная Деятельность.

19 Oct, 24 -

Android Ndk Против Sdk Против Iphone

19 Oct, 24