Как это все началось

В самом начале периода самоизоляции мне пришло на почту письмо:

Первая реакция была естественной: либо надо идти за жетонами, либо их надо приносить, но мы с понедельника все сидим дома, ограничения на передвижение, и кто это, черт возьми? Поэтому ответ был вполне закономерен:

А как мы все знаем, с понедельника, 1 апреля, начался период достаточно строгой самоизоляции.

Мы тоже все перешли на удаленную работу и нам тоже понадобился VPN. Наш VPN основан на OpenVPN, но модифицирован для поддержки российской криптографии и возможности работы с токенами PKCS#11 и контейнерами PKCS#12. Естественно, оказалось, что мы сами не совсем готовы работать через VPN: у многих просто не было сертификатов, а у некоторых истек срок действия.

Как проходил процесс?

И тут на помощь приходит утилита криптоармпкс и приложение CAFL63 (Центр проверки).

Утилита cryptoarmpkcs позволила сотрудникам, находящимся на самоизоляции и имеющим токены на домашних компьютерах, генерировать запросы на сертификаты:

Сотрудники отправили мне сохраненные запросы по электронной почте.

Кто-то может спросить: - А что насчет личных данных, но если присмотреться, то в запросе их нет. А сам запрос защищен своей подписью.

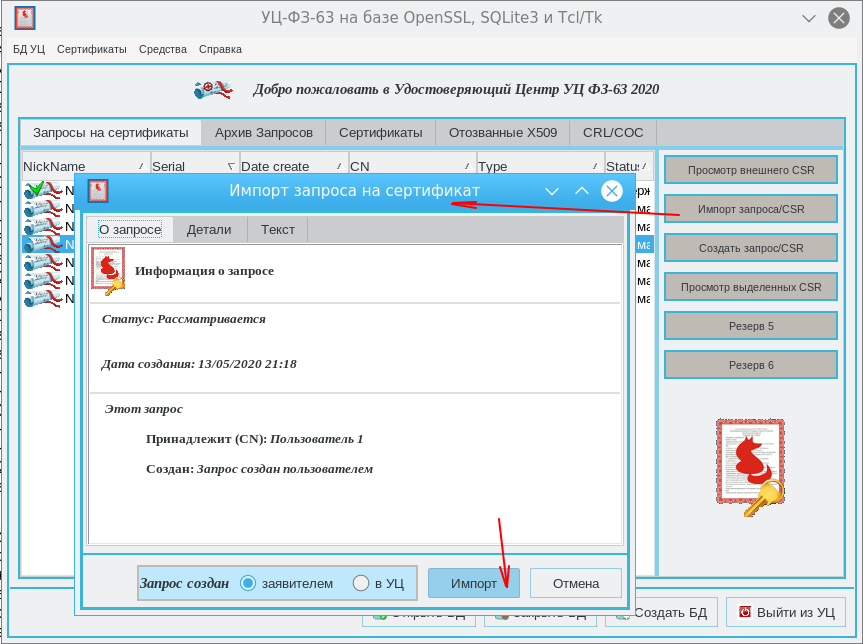

После получения запрос сертификата импортируется в базу данных ЦС CAFL63:

После чего запрос должен быть либо отклонен, либо одобрен.

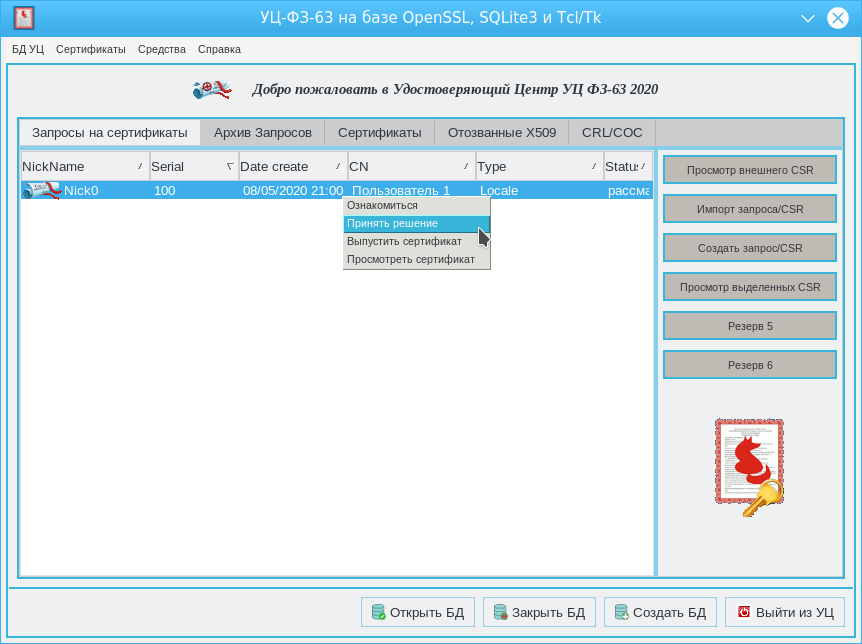

Чтобы рассмотреть заявку, необходимо выделить ее, нажать правую кнопку мыши и в выпадающем меню выбрать «Принять решение»:

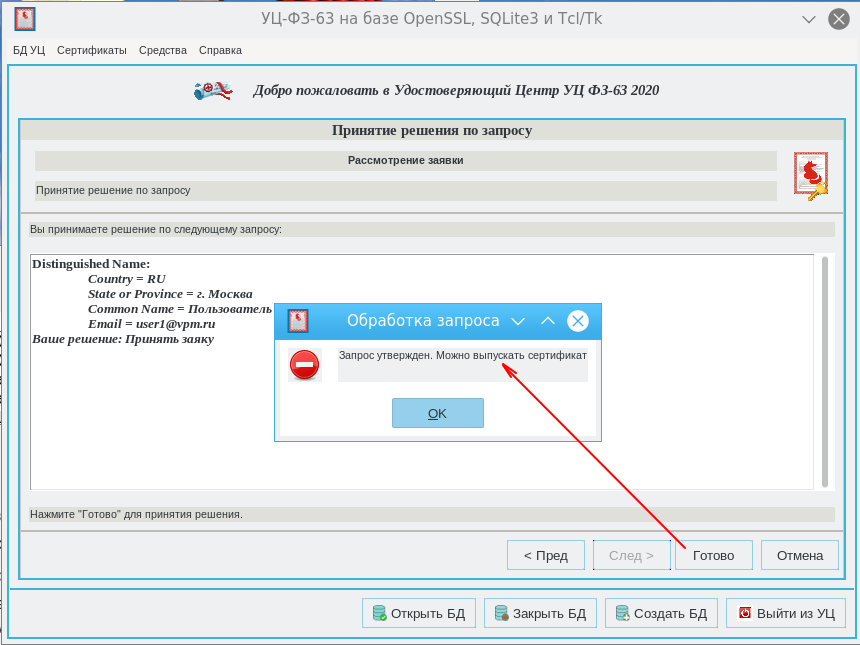

Сама процедура принятия решения абсолютно прозрачна:

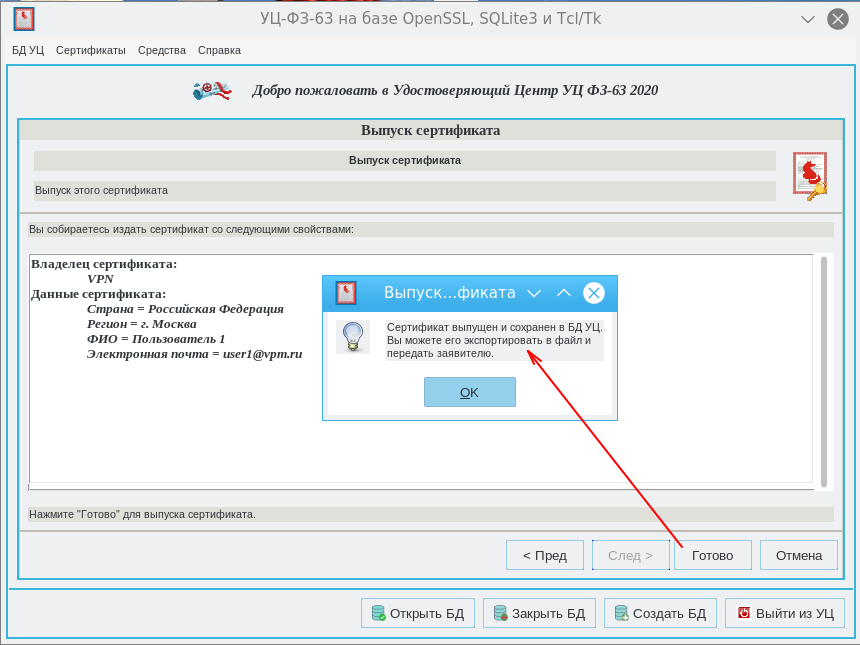

Сертификат выдается аналогично, только пункт меню называется «Выдать сертификат»:

Для просмотра выданного сертификата можно воспользоваться контекстным меню или просто дважды кликнуть по соответствующей строке:

Теперь контент можно просматривать как через openssl (вкладка «Текст OpenSSL»), так и встроенный просмотрщик приложения CAFL63 (вкладка «Текст сертификата»).

В последнем случае вы можете с помощью контекстного меню скопировать сертификат в текстовом виде сначала в буфер обмена, а затем в файл.

Здесь следует отметить, что изменилось в CAFL63 по сравнению с первой версией? Что касается просмотра сертификатов, то мы это уже отмечали.

Также появилась возможность выбрать группу объектов (сертификаты, запросы, CRL) и просмотреть их в постраничном режиме (кнопка «Просмотреть выбранное.

»).

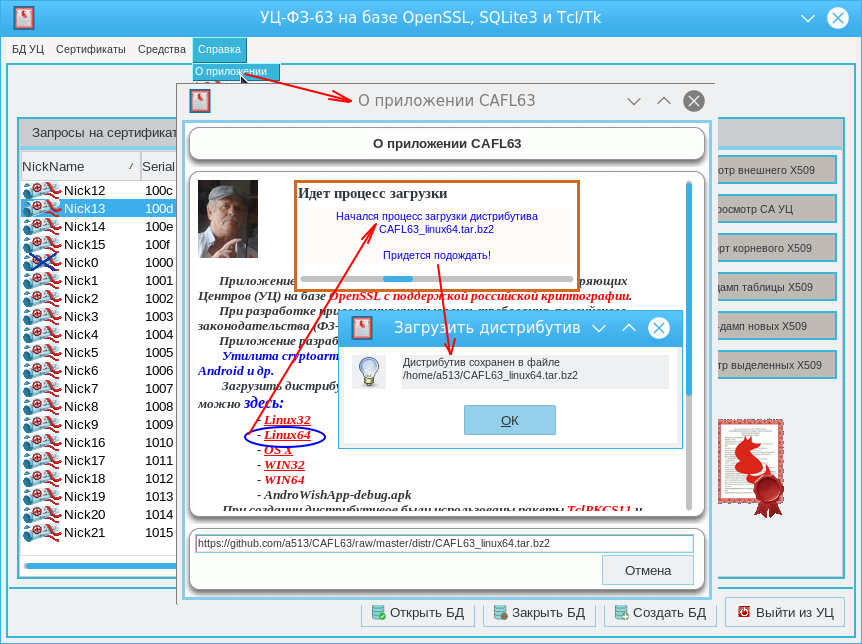

Наверное, самое главное, что проект находится в свободном доступе на github .

Помимо дистрибутивов для Linux, подготовлены дистрибутивы для Windows и OS X. Дистрибутив для Android выйдет чуть позже.

По сравнению с предыдущей версией приложения CAFL63 изменился не только сам интерфейс, но и, как уже было отмечено, добавлены новые возможности.

Например, переработана страница с описанием приложения и добавлены прямые ссылки на скачивание дистрибутивов:

Многие спрашивали и спрашивают, где взять ГОСТ openssl. Традиционно я дарю связь , любезно предоставлено Гарекс .

Как пользоваться этим openssl написано Здесь .

Но сейчас в дистрибутивах есть тестовая версия openssl с русской криптографией.

Поэтому при настройке центра сертификации вы можете указать либо /tmp/lirssl_static для Linux, либо $::env(TEMP)/lirssl_static.exe для Windows в качестве используемого openssl:

В этом случае вам нужно будет создать пустой файл lirssl.cnf и указать путь к этому файлу в переменной окружения LIRSSL_CONF:

Вкладка «Расширения» в настройках сертификата дополнена полем «Доступ к информации об органе управления», где можно задать точки доступа к корневому сертификату ЦС и к OCSP-серверу:

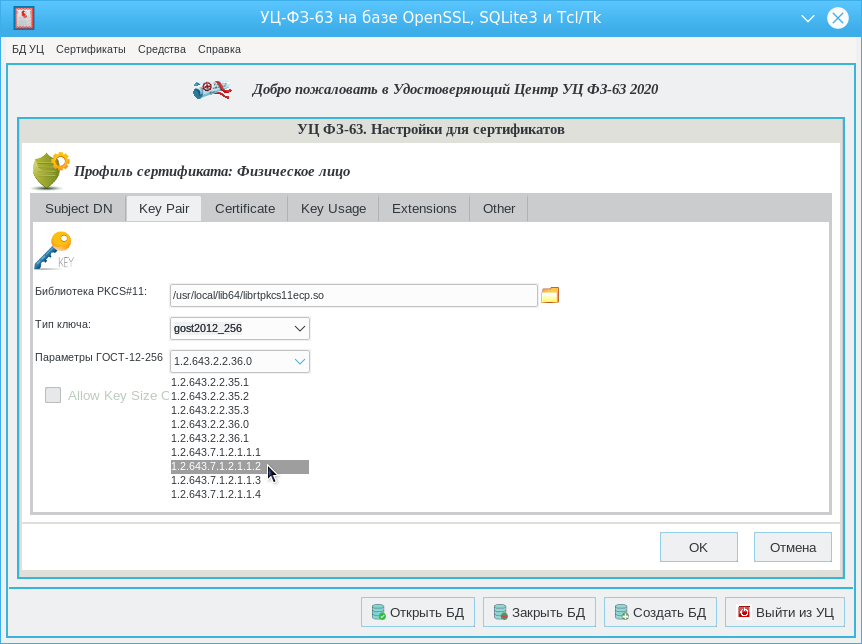

Мы часто слышим, что ЦС не принимают сформированные ими запросы (PKCS#10) от заявителей или, что еще хуже, принудительно формируют запросы с генерацией пары ключей на носителе через какой-то CSP. И они отказываются формировать запросы на токены с неизвлекаемым ключом (на том же РуТокене? ЦП-2.0) через интерфейс PKCS#11. Поэтому было решено добавить в функционал приложения CAFL63 генерацию запросов с использованием криптографических механизмов токенов PKCS#11. Для включения механизмов токена использовался пакет ТклПККС11 .

При создании запроса в ЦС (страница «Запросы на сертификаты», функция «Создать запрос/CSR») теперь можно выбрать, как будет формироваться пара ключей (с помощью openssl или на токене) и подписываться сам запрос:

Библиотека, необходимая для работы с токеном, указывается в настройках сертификата:

Но мы отклонились от основной задачи — обеспечить сотрудников сертификатами для работы в корпоративной VPN-сети в режиме самоизоляции.

Оказалось, что у некоторых сотрудников нет жетонов.

Было решено предоставить им защищенные контейнеры PKCS#12, поскольку приложение CAFL63 это позволяет. Сначала для таких сотрудников делаем запросы PKCS#10 с указанием типа СКЗИ «OpenSSL», затем выдаем сертификат и упаковываем его в PKCS12. Для этого на странице «Сертификаты» выберите нужный сертификат, щелкните правой кнопкой мыши и выберите «Ээкспортировать в PKCS#12»:

Чтобы убедиться, что с контейнером все в порядке, воспользуемся утилитой cryptoarmpkcs:

Теперь вы можете отправлять выданные сертификаты сотрудникам.

Некоторым людям просто присылают файлы с сертификатами (это владельцы токенов, те, кто отправлял запросы), или контейнеры PKCS#12. Во втором случае каждому сотруднику по телефону сообщается пароль к контейнеру.

Все, что нужно сделать этим сотрудникам, — это исправить файл конфигурации VPN, правильно указав путь к контейнеру.

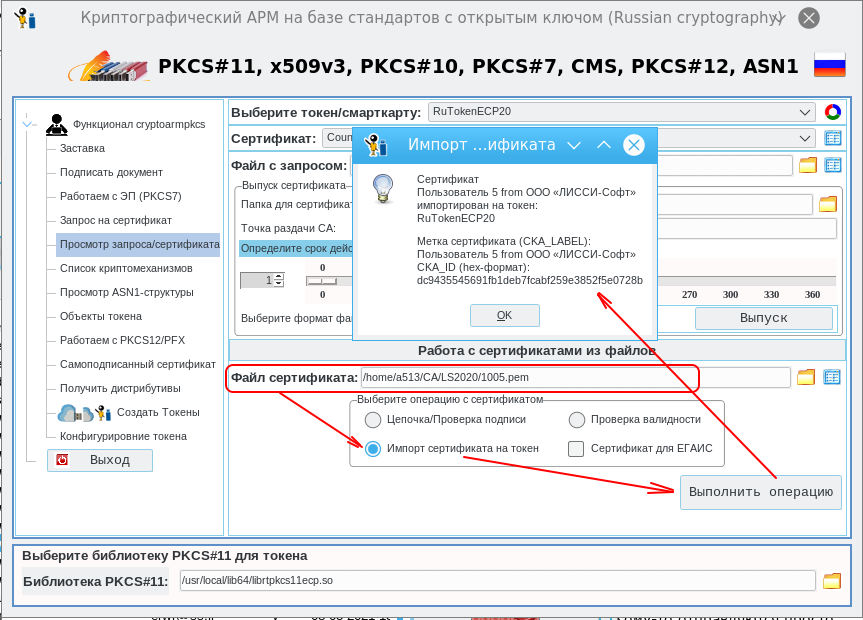

Что касается владельцев токенов, им также необходимо было импортировать сертификат для своего токена.

Для этого они использовали ту же утилиту cryptoarmpkcs:

Сейчас в конфиге VPN произошли минимальные изменения (возможно, изменилась метка сертификата на токене) и всё, корпоративная VPN-сеть в рабочем состоянии.

Счастливый конец

И тут меня осенило, зачем людям приносить мне жетоны или мне следует послать за ними гонца.

И отправляю письмо следующего содержания:

Ответ приходит на следующий день:

Сразу отправляю ссылку на утилиту cryptoarmpkcs:

Перед созданием запросов на сертификаты я рекомендовал очистить токены:

Затем по электронной почте были отправлены запросы на сертификаты в формате PKCS#10, и я выдал сертификаты, которые отправил по адресу:

И тут наступил приятный момент:

А еще было такое письмо:

И после этого родилась эта статья.

Дистрибутивы приложения CAFL63 для платформ Linux и MS Windows можно найти здесь.

Здесь

Дистрибутивы утилиты cryptoarmpkcs, в том числе для платформы Android, расположены Здесь Теги: #информационная безопасность #разработка для Linux #разработка для Windows #it-инфраструктура #Графические оболочки #PKI #сертификат #x509 v3 #pkcs10 #центр сертификации #pkcs#11 #pkcs#11

-

Наши Новогодние Поздравления...

19 Oct, 24 -

Поиск Аудио И Видео На Вашем Сайте

19 Oct, 24 -

Я Хочу. У Меня Есть. Я Люблю.

19 Oct, 24 -

Что Еще Можно Распечатать?

19 Oct, 24