В конце августа Имперва уведомленные клиенты услуга Облачный WAF (ранее Incapsula) об утечке конфиденциальной информации и инициировал сброс паролей учетных записей.

Оказалось, что посторонние получили доступ к хешам паролей, ключам API и SSL-сертификатам.

10 октября генеральный директор компании Крис Хайлен и технический директор Кунал Ананд изложили вскрытие с подробностями происшествия.

Как такое могло случиться с компанией, которая специализируется на защите данных и приложений? Подводя итог, проблема возникла из-за некорректная миграция базы данных с собственного хостинга на Amazon Web Services .

В своем посте Крис Хайлен перечисляет ряд ошибок, допущенных при миграции.

Вместе они позволили неизвестным лицам украсть ключ административного API для одной из рабочих учетных записей Amazon Web Services. Расследование показало, что несанкционированный доступ произошел еще в октябре 2018 года.

Ключ администратора предоставил злоумышленнику доступ к снимку базы данных с различной информацией о клиентах, зарегистрировавшихся до 15 сентября 2017 года.

Информация включала адреса электронной почты, хешированные и солевые пароли, а для ряда клиентов - ключи API и предоставленные клиентом ключи.

SSL-сертификаты.

Хронология неудачи

По словам технического директора, все началось в 2017 году, когда компания начала рассматривать возможность перехода на сервис реляционных баз данных AWS ( Служба реляционной базы данных , RDS), поскольку система Incapsula «находилась под значительным давлением, связанным с привлечением новых клиентов и удовлетворением их важнейших требований».Переход на облачный хостинг был необходим для масштабирования бизнеса.

Однако «несколько ключевых решений, принятых в процессе оценки AWS, были добавлены для извлечения информации из снимка базы данных».

Одним из таких фатальных решений является создание самого этого снимка.

Еще одной ошибкой было создание внутреннего вычислительного экземпляра с ключом API AWS, к которому пользователи могли бы получить доступ извне.

Таким образом, злоумышленник смог скомпрометировать экземпляр, украсть ключ и использовать его для доступа к снимку базы данных.

Хотя утечка данных произошла в октябре 2018 года, Imperva узнала об утечке только 20 августа 2019 года, когда третья сторона отправила компании набор данных со своих серверов с требованием вознаграждения за обнаружение ошибок.

Imperva утверждает, что эта третья сторона ранее была ей неизвестна: «Мы сравнили дамп базы данных SQL в представленном наборе данных с нашими снапшотами и нашли совпадение.

На данный момент мы можем сказать, что элементы данных клиентов ограничены учетными записями WAF до 15 сентября 2017 года.

Базы данных и снимки других наших продуктов не были похищены».

В соответствии с законом GDPR компания должным образом уведомила правоохранительные органы и соответствующие регуляторы.

Проверка базы данных и оценка ущерба заняли несколько недель.

После этого Imperva публично раскрыла информацию о произошедшем.

Imperva подчеркивает, что ее собственный продукт для мониторинга активности базы данных (DAM) в 2017 году не поддерживал AWS RDS (или любой другой облачный хостинг) и поэтому не использовался внутри компании.

Только в 2019 году была разработана система Cloud Data Security (CDS), подходящая для PaaS, которая сейчас используется, в том числе, для мониторинга Cloud WAF.

Уроки на будущее

Ананд говорит, что Imperva предприняла несколько шагов для предотвращения будущих инцидентов, в том числе:- усиление контроля доступа;

- увеличение количества проверок доступа к снимкам;

- вывод из эксплуатации неактивных экземпляров (в том числе скомпрометированных);

- размещение активных вычислительных экземпляров за VPN по умолчанию;

- мониторинг программного обеспечения и установка патчей без задержек;

- периодическая смена учетных данных и ключей;

- улучшенный контроль над управлением учетными данными;

- увеличение частоты сканирования инфраструктуры.

Однако, по словам Ананда, это не предотвратит несанкционированный доступ к ключу API. Технический директор заявил, что улучшения в системе внутреннего контроля сделали невозможным повторение такого нарушения сегодня.

Новая система Imperva немедленно оповестит об обнаружении уязвимых экземпляров и снимков базы данных, подобных тем, которые привели к взлому в 2018 году.

Дело в том, что системы логирования AWS CloudTrail и GuardDuty работали и раньше, и они фиксировали несанкционированную активность в журналах, просто не сигнализируя об этом.

По словам технического директора, в ходе расследования инцидента компания не обнаружила других уязвимостей и не знает о каких-либо вредоносных действиях злоумышленников в отношении клиентов, ставших жертвами утечки данных.

«В начале нашего расследования мы немедленно уведомили наших клиентов, чтобы они могли принять обоснованные решения и действовать в соответствии с рекомендованными нами мерами безопасности.

Благодаря этим рекомендациям наши клиенты изменили более 13 000 паролей, сменили более 13 500 SSL-сертификатов и восстановили более 1400 ключей API», — сказал Ананд. «Наша миссия остается прежней: от имени наших клиентов и их пользователей возглавить глобальную борьбу за защиту данных и приложений от киберпреступников».

Для справки.

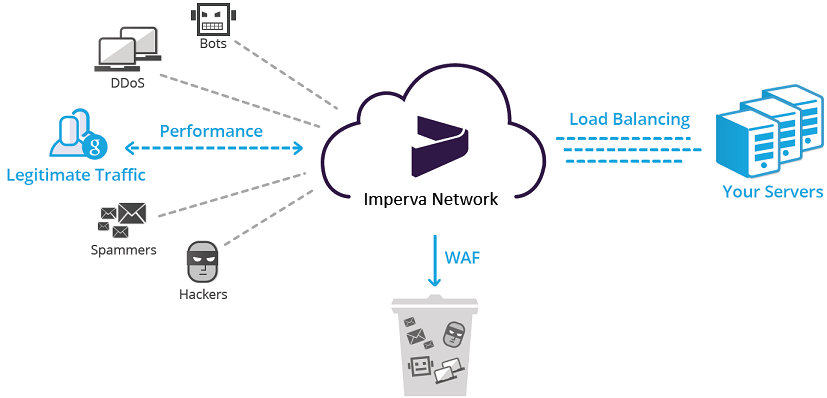

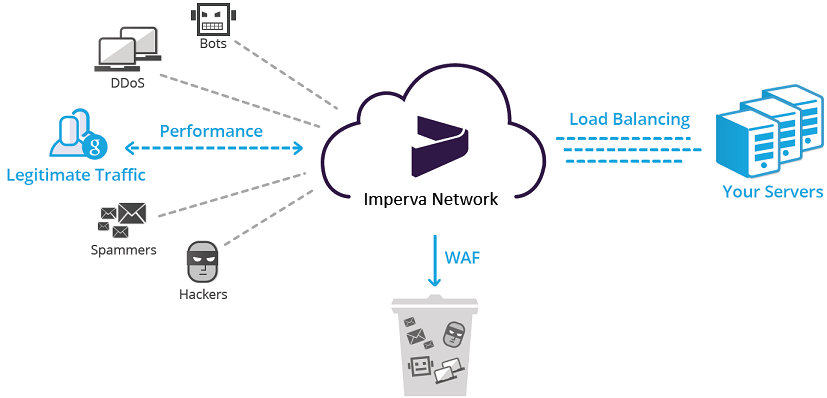

Imperva — один из ведущих мировых поставщиков решений для веб-приложений и защиты данных (CDN, облачный межсетевой экран, обратный прокси-сервер, защита от DDoS и т. д.).

Компания основана в 2002 году, насчитывает более 1000 сотрудников, годовая выручка: $321,7 млн (2017).

С 2011 года акции компании торговались на Нью-Йоркской фондовой бирже, но в январе 2019 года выкупил его полностью частная инвестиционная компания Thoma Bravo, специализирующаяся на приобретении компаний, занимающихся технологиями и программным обеспечением.

Трудно сказать, как инцидент повлияет на имидж Imperva и насколько он угрожает бизнесу.

Однозначно, количество клиентов не увеличится, а имидж будет испорчен.

Никто не застрахован от ошибок DevOps, особенно в сложном вопросе настройки облачных экземпляров.

Но от Imperva меньше всего ожидали подобных ошибок.

«Мы принимаем на себя ответственность за то, что инцидент стал результатом нашего выбора, действий, которые мы предприняли или не предприняли до, во время и после миграции базы данных.

Мы призываем все организации потратить время на то, чтобы полностью понять общую ответственность за развертывание и управление приложениями и данными в решениях «Инфраструктура как услуга» (IaaS)», — сказал технический директор Imperva. «С безопасностью никогда не покончено».

Мы должны продолжать работать каждый день, чтобы оценивать и улучшать наши процессы».

Теги: #информационная безопасность #облачные сервисы #DevOps #itsumma #Amazon Web Services #imperva #rds ##dam #incapsula #Cloud WAF #AWS API #Служба реляционных баз данных

-

Что Такое Asp.net?

19 Oct, 24 -

Ланжевен, Поль

19 Oct, 24 -

Телеметрия

19 Oct, 24 -

Блокировка Постов И Я.ленты

19 Oct, 24