Итак, долгожданное событие состоялось и ФНС РФ в дополнение к ранее выпущенным Профили антивирусной защиты выпущен (вернее, размещен на Веб-сайт ) и требования к межсетевым экранам.

Включая программное обеспечение для установки на рабочие станции.

К сожалению, не все документы размещены - традиционно размещаются профили четвертого, пятого и шестого классов защиты.

Остальные классы защиты описаны в документах с маркировкой ДСП и недоступны для широкой публики.

Что должны уметь межсетевые экраны по мнению ФНСЭК? В соответствии с Информационное сообщение «Об утверждении методических документов, содержащих профили межсетевой защиты» от 12 сентября 2016 года N 240/24/4278 разработаны виды профилей защиты:

- Межсетевой экран сетевого уровня (тип «А») – межсетевой экран, используемый на физической границе (периметре) информационной системы или между физическими границами сегментов информационной системы.

Межсетевые экраны типа «А» могут иметь только программно-аппаратное исполнение;

- межсетевой экран на уровне логических границ сети (тип «Б») – межсетевой экран, используемый на логической границе (периметре) информационной системы или между логическими границами сегментов информационной системы.

Межсетевые экраны типа «Б» могут быть программными или программно-аппаратными;

- межсетевой экран уровня узла (тип «Б») – межсетевой экран, используемый на узле (хосте) информационной системы.

Межсетевые экраны типа «Б» могут быть только программными и устанавливаются на мобильное или стационарное оборудование конкретного узла информационной системы;

- межсетевой экран уровня веб-сервера (тип «G») – межсетевой экран, используемый на сервере, обслуживающем веб-сайты, веб-сервисы и веб-приложения, или на физической границе сегмента таких серверов-серверов).

Межсетевые экраны типа «Г» могут быть программными или программно-аппаратными и должны обеспечивать контроль и фильтрацию информационных потоков по протоколу передачи гипертекста, проходящих на веб-сервер и с него;

- межсетевой экран на уровне промышленной сети (тип «Д») – межсетевой экран, используемый в автоматизированной системе управления технологическими или производственными процессами.

Межсетевые экраны типа «Д» могут быть программными или программно-аппаратными и должны обеспечивать контроль и фильтрацию протоколов передачи промышленных данных (Modbus, Profibus, CAN, HART, Industrial Ethernet и (или) других протоколов).

Прежде всего, об уровнях безопасности.

В соответствии с Информационное сообщение «Об утверждении Требований к межсетевым экранам» от 28 апреля 2016 года № 240/24/1986.

Межсетевые экраны, соответствующие 6 классу защиты, применяются в государственных информационных системах 3 и 4* классов защищенности, в автоматизированных системах управления производственно-технологическими процессами 3 класса защищенности**, в информационных системах персональных данных при необходимости обеспечения 3 и 4 уровней.Можно прогнозировать, что, как и в случае с антивирусами, сертифицированных продуктов по классам защиты ниже четвертого не будет. Поэтому рассмотрим Профиль защиты для четвертого класса защиты.безопасности персональных данных* **.

Межсетевые экраны, соответствующие 5-му классу защиты, применяются в государственных информационных системах 2-го класса защищенности*, в автоматизированных системах управления производственно-технологическими процессами 2-го класса защищенности***, в информационных системах персональных данных при необходимости обеспечения 2-й уровень безопасности персональных данных** Межсетевые экраны, соответствующие 4-му классу защиты, применяются в государственных информационных системах 1-го класса защищенности*, в автоматизированных системах управления производственно-технологическими процессами 1-го класса защищенности**, в информационных системах персональных данных при необходимости обеспечения 1-го уровня безопасности.

безопасности персональных данных***, в информационных системах общего пользования II класса****.

Межсетевые экраны, соответствующие 3, 2 и 1 классам защиты, применяются в информационных системах, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну.

* Установлено в соответствии с Требованиями к защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденными приказом ФНС России от 11 февраля 2013 г.

№ 17. ** Устанавливается в соответствии с Требованиями по обеспечению защиты информации в автоматизированных системах управления производственно-технологическими процессами на ответственных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья человека и окружающей среды.

, утвержденный приказом Федеральной службы по тарифам? В Россию от 14 марта 2014 г.

№ 31. *** Установлено в соответствии с Требованиями к защите персональных данных при их обработке в информационных системах персональных данных, утвержденными постановлением Правительства Российской Федерации от 1 ноября 2012 г.

№ 1119. **** Установлено в соответствии с Требованиями к защите информации, содержащейся в информационных системах общего пользования, утвержденными приказом ФСБ России и ФНС России от 31 августа 2010 г.

№ 416/489.

Надо сказать, что требования ко всем типам достаточно схожи, поэтому в качестве примера требований возьмем профиль типа Б (если есть интерес, можем добавить отличия для других типов).

Этот профиль доступен Здесь Что такое межсетевой экран по Профилю?

программный инструмент, реализующий функции контроля и фильтрации в соответствии с заданными правилами проходящих через него информационных потоков.По профилю М? должен противодействовать следующим угрозам информационной безопасности:

- несанкционированный доступ к информации, содержащейся в информационной системе, вследствие наличия неконтролируемых сетевых подключений к информационной системе;

- отказ в обслуживании информационной системы и (или) ее отдельных компонентов вследствие наличия неконтролируемых сетевых соединений, уязвимостей сетевых протоколов, недостатков в настройке механизмов безопасности, уязвимостей в программно-аппаратных средствах информационной системы.

Интересным способом реализации угрозы здесь является «установление не предусмотренных технологией обработки информации сетевых соединений в информационной системе с информационной системой и (или) ее отдельными компонентами для отправки множества сетевых пакетов (запросов) до тех пор, пока они не заполнят пропускной способности сети канала передачи данных или отправлять специально сформированные аномальные сетевые пакеты (запросы) больших размеров или нестандартной структуры».

Получается, что М? должна быть защита от DDoS? Странно, что других способов реализации угрозы установления несанкционированных подключений нет;

- несанкционированная передача информации из информационной системы в информационно-телекоммуникационные сети или иные информационные системы в связи с внедрением вредоносного программного обеспечения для несанкционированной отправки защищенной информации на компьютерное оборудование нарушителя или отправки пользователем защищенной информации на компьютерное оборудование нарушителя.

информационная система;

- несанкционированное воздействие на М?, целью которого является нарушение его функционирования, в том числе преодоление или обход его функций безопасности в связи с отправкой на М? специально сформированных сетевых пакетов? интерфейсы.

- контроль и фильтрация;

- идентификация и аутентификация;

- регистрация событий безопасности (аудит);

- обеспечение бесперебойности работы и восстановления;

- тестирование и мониторинг целостности;

- менеджмент (администрация);

- взаимодействие с другими средствами защиты информации – сертифицированы на соответствие требованиям безопасности информации в соответствующем классе защиты.

- М? должен «фильтровать сетевой трафик для отправителей информации, получателей информации и всех перемещений контролируемых M? информацию к узлам информационной системы и обратно».

В этом случае фильтрация должна применяться «ко всем операциям перемещения через М? информацию к узлам информационной системы и обратно».

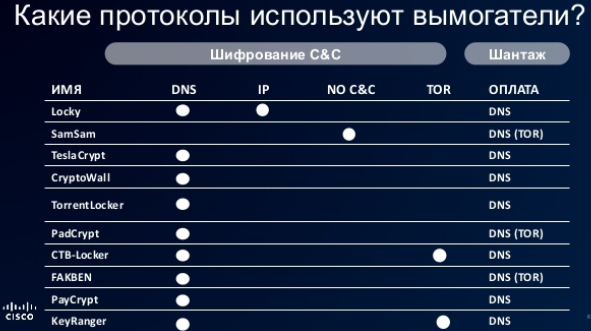

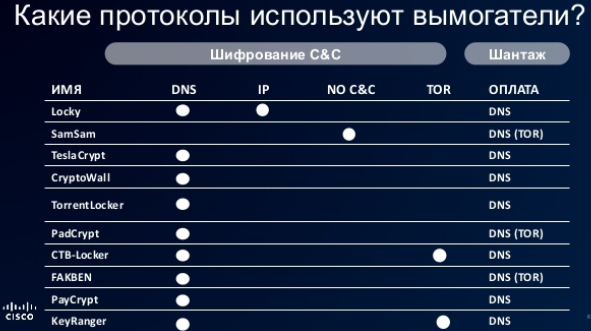

Если первая часть требований вполне логична, то вторая утопична, поскольку требует от межсетевого экрана раскрытия всех протоколов и любых недокументированных возможностей перемещения информации (например, передачи информации вредоносными программами через DNS).

Интересно, что в разделе FW_ARP_EXT.2 указано, что M? должен иметь возможность блокировать несанкционированный поток информации с помощью протокола передачи гипертекста — инструкции по другим протоколам отсутствуют. Должен ли М? заблокировать передачу информации через них? Кстати, вполне возможно, что этот пункт попал в документ из Profile Type G — именно этому протоколу уделено очень много внимания;

- М? должен фильтровать по следующим критериям: сетевой адрес узла отправителя, сетевой адрес узла получателя, сетевой протокол, транспортный протокол, порты источника и назначения внутри сеанса (сеанса), разрешенные (запрещенные) команды, разрешенные (запрещенные) мобильные устройства.

код, разрешены (запрещены) ) протоколы уровня приложения.

М? также должен уметь «реализовать политику фильтрации пакетов с учетом команд управления от тех, кто взаимодействует с MЭ» другие виды средств защиты информации».

Также М? должен иметь возможность определять программное обеспечение, осуществляющее соединения, и назначать ему разрешающие и (или) запрещающие атрибуты безопасности с целью последующей фильтрации;

- М? должен иметь «возможность сверять каждый пакет с таблицей состояний, чтобы определить, не противоречит ли состояние (статус, тип) пакета ожидаемому состоянию»;

- М? должен иметь «возможность проверить использование сетевых ресурсов, содержащих мобильный код, для которого администратор M? установлены разрешающие или запрещающие атрибуты безопасности».

Это значит М? должна иметь возможность удаленно сканировать сетевые ресурсы, «содержащие определенные типы мобильного кода»? Странное требование, которое больше относится к антивирусам.

Скорее всего это должна быть отдельная операция, выполняемая по запросу.

По результатам теста М? должен иметь возможность разрешать и запрещать доступ к таким ресурсам;

- М? должен иметь «возможность разрешать/запрещать поток информации по результатам проверок».

Не уточняется, на основании каких проверок следует запретить или разрешить поток информации.

Было бы логично, если бы запреты или разрешения находились на уровне заранее установленных правил;

- М? должен иметь как возможность регистрации и записи выполнения проверок информации о сетевом трафике, так и возможность чтения таких записей – включая возможность использования поиска и фильтрации.

В соответствии с Профилем должна осуществляться регистрация событий, что в соответствии с национальным стандартом РФ ГОСТ Р ИСО/МЭК 15408-2-2013 «Информационные технологии.

Методы и средства обеспечения безопасности.

Критерии оценки безопасности информационных технологий.

Часть 2. Функциональные компоненты безопасности» включены в базовый уровень аудита»;

- М? должен поддерживать роли администратора и возможность идентифицировать и аутентифицировать администратора для выполнения действий, разрешенных этим администратором;

- М? должен уметь создавать и назначать различные профили (настройки);

- М? должен иметь возможность вести таблицу состояний каждого соединения с указанием его статуса;

- М? должен иметь «возможность обеспечить переход в режим аварийной поддержки, обеспечивающий возможность возврата М? на нормальный режим работы» и «возможность проверки (самотестирования) функций безопасности М? (контроль целостности исполняемого кода M?)";

- М? должен иметь «возможность выдавать предупреждающие сообщения пользователю МЭ», позволяющую «блокировать доступ к компьютерному оборудованию».

Функциональные требования заканчиваются на странице 28 и до конца документа (объемом 78 страниц) происходит повторение ранее написанного и требований к процедурам выпуска, документирования и поддержки программного обеспечения.

В профиле указано, что требования функциональной безопасности для М? составлено на основании требований ГОСТ Р ИСО/МЭК 15408-2-2013 «Информационные технологии.

Методы и средства обеспечения безопасности.

Критерии оценки безопасности информационных технологий.

Часть 2. Функциональные компоненты безопасности» и во многом напоминают требования Профилей антивирусной защиты.

К сожалению, в открытой части не оказалось схем, указывающих, где должен располагаться сертифицированный М? тип Б.

Но даже из списка функционала видно, что защита домашних компьютеров пользователей, мобильных пользователей, а также защита мобильных устройств с помощью ФСТЭК в настоящее время не рассматривается.

В связи с тем, что M?, предназначенные для защиты рабочих станций и подпадающие под тип B, часто имеют функционал защиты от вторжений, интересно иметь требования к этому функционалу.

В рассмотренных Профайлах таких требований нет, но они есть в Методическом документе ФНС «Меры по защите информации в государственных информационных системах».

Согласно этому документу М?:

- на межсетевом оборудовании должна быть применена антивирусная защита и защита от спама (требования АВЗ.

1 и ОТЛ.

4);

- в информационной системе должна осуществляться кластеризация средств защиты информации (в случаях, когда это технически возможно), в том числе средств межсетевого экрана;

- Обнаружение (предотвращение) вторжений должно осуществляться на внешней границе информационной системы (системы обнаружения вторжений сетевого уровня) и (или) на внутренних узлах (системы обнаружения вторжений уровня узла) сегментов информационной системы (автоматизированные рабочие места, серверы и другие узлы), определяется оператором

Правила должны быть редактируемыми.

Итак, что мы имеем? На первый взгляд описан базовый функционал персонального межсетевого экрана.

Но:

- Несмотря на то, что это тип М? должен использоваться как часть информационной системы – требований к централизованному управлению нет. Требуется лишь обеспечить доверенный канал управления в рамках операционной среды.

Напомним, что в профилях антивирусных решений есть отдельные профили для централизованно управляемых решений и для автономных;

- Несмотря на требование фильтрации подключений от конкретных приложений, требований к наличию баз профилей приложений нет. Без таких баз правил администратору придется настраивать каждое новое соединение.

Неправильно и комфортно питаться;

- Никаких требований к режимам работы нет - все запрещено/разрешено/тренировочный режим.

Вы должны настраивать каждое соединение по одному?;

- Перечня контролируемых протоколов нет. Упоминается только один — HTTP. Скажем, как контролировать соединения по разрешенным протоколам (например, DNS), нужно ли фильтровать соединения, инкапсулированные в разрешенные протоколы — вопросов много;

источник изображения - Никаких требований к функционалу защиты от сетевых атак нет. Естественно, ожидать DDoS внутри сети не стоит, но уведомления от, скажем, перебора портов не так уж и лишни.

Фактически, большинство персональных брандмауэров теперь имеют эту функцию.

Это не праздный вопрос.

За любую сертификацию берут деньги, причем немалые.

Но об этом ниже;

- Несмотря на необходимость процедур обновления, функциональных требований к функциям обновления не существует. Не будем говорить об уязвимостях, но те же вредоносные программы не стоят на месте и список используемых ими протоколов меняется;

- Совершенно непонятное требование по взаимодействию с другими средствами защиты.

Единого протокола для средств безопасности не существует — хотя производители того же SIEM от него не отказались бы.

Возможно, это требование к конкретному товару? Возможно, это требование М? с антивирусным плагином.

Но такие продукты не составляют большинство на рынке.

Как правило, ситуация обратная – для защиты станций устанавливаются антивирусы с модулем межсетевого экрана;

- Сообщения должны быть отправлены пользователям.

Зачем они нужны в корпоративной сети? Обычно такие уведомления идут администраторам и скрыты для пользователей.

Никаких требований к типам уведомлений к администраторам нет - или, по мнению ФНС, они должны круглосуточно сидеть за мониторами своих рабочих станций в ожидании уведомлений?

Межсетевые экраны, установленные до 1 декабря 2016 года, могут эксплуатироваться без ресертификации на соответствие.

И здесь потребителей ждет засада.

До выхода Профилей для защиты рабочих станций Может было использовать сертифицированный антивирус, в состав которого входил фаервол - как компонент антивируса он тоже был сертифицирован.

Сейчас это невозможно.

Получается, что либо производители антивирусов платят очередную стоимость сертификации (и окупают ее, конечно) - и в будущем не исключено, что за IDS будет платить еще одну, либо пользователи покупают три отдельных продукта - и тем самым требуют от руководства увеличения стоимости сертификации.

бюджет. Возможности продлить сертификат у производителей антивирусов нет, а значит, вариантов не так много:

- бюджетные средства как на сертифицированный антивирус, так и на сертифицированный М?;

- продлить ранее купленный сертифицированный антивирус на долгие годы вперед, поскольку приобретенный ранее М? может продолжать использоваться;

- надеюсь, что ФСТЭК образумится.

До 1 декабря осталось не так уж много времени, интересно, кто успеет провести аттестацию Теги: #фстех #сертификация #брандмауэры #законодательство и оно #информационная безопасность

-

Леметр, Джордж

19 Oct, 24 -

Представляем Dji Phantom 4 Pro V2.0

19 Oct, 24 -

Как Iaas Помогает Франчайзи 1С: Опыт 1Cloud

19 Oct, 24