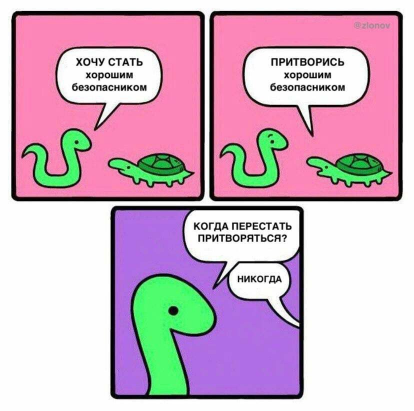

Всем привет, Динон, меня зовут Анатолий Маковецкий, я руководитель службы безопасности в Exness. Сразу извинюсь перед теми, кто ожидает увидеть техническую рецензию, ее здесь не будет. Также в материале описаны настолько очевидные на первый взгляд вещи, что даже не факт, что они таковы, но вы можете резонно спросить меня, как меня взяли на работу и когда я перестану притворяться охранником (ответ - на картинке под катом).

Пойдем.

Изображение: Telegram-канал Информационная безопасность Мемы ( https://t.me/infosecmemes )

Опыт моих предыдущих нескольких лет в профессии формировался в технологических компаниях, и, будучи специалистом по информационной безопасности, я защищал.

информацию (шапку), хотя погодите, если посмотреть на нее, как это принято в нашей отрасли, иногда была хорошая примесь защиты систем, при этом нет большой реальной разницы, какую информацию они содержат, насколько эти системы важны для бизнеса, есть ли сейчас что-то более важное и прочие условности.

Согласитесь, это так здорово при отсутствии жесткого менеджмента, налаженных процессов, четких приоритетов и прочего счастья прыгать от системы к системе, находить красивые баги на поверхности или чуть глубже на основе чужих свежих исследований или собственного опыта, показывать впечатляющие способы их использования.

Это действительно позволяет выстроить диалог с другими ИТ-командами и заработать немного авторитета.

Меня забрали куда-то не туда.

Да все верно, настоящая информационная безопасность основана на процессах, ИСО, 27к в зубах и пойдем мозговой штурм ИТ и топ-менеджмента, все расскажем, все разберем, обоснуем и покажем, нет Кто-то может возразить, в конце концов, нам просто нужно знать, станут ли наши процессы в полях лучше от внедрения очередного стандарта?

По сути, посыл заключается в том, что нужно попытаться перейти к корневой идее, к комплексной и сбалансированной защите ценных для бизнеса активов, а не «латать ремонт» безопасности, иначе это будет выглядеть так:

Фото: s.66.ru

Извините сразу за столь крайние примеры с обеих сторон, я понимаю, что может не дойти до сути, но на собственном опыте меня переносило из одной крайности в другую, именно так, как написано выше, поэтому я очень надеюсь, что есть приличная взрослая аудитория, а мой опыт ничтожен по сравнению с вашим, так как я начинал с полной бумаги в худших ее проявлениях, потом постепенно переходил через IT к практическим сферам, поэтому я метался из одной крайности в другую, видел рядом тех, кто сидел в этих крайностях мне, так что я там был не один и отмечу одно:

Крайне редко безопасность в компаниях бывает сбалансированной, и зачастую вопрос не в ресурсах, а в том, что у нас в голове, и в головах наших ближайших руководителей:

- есть люди, которые сидят и строят безопасность только на бумаге и на уровне общих процессов безопасности (простите за тавтологию), что важно и нужно, но не в отрыве от технологий, так что хоть вся эта система и соответствует стандартам, при реальной прибыли дел будет мало;

- Есть люди, которые бессистемно что-то защищают, используют правильные инструменты, говорят правильные слова, такой подход приносит локальный эффект, но ничего глобально не меняет.

.

Здесь мы подходим еще к одной очевидной очевидности:

- Специалисты по информационной безопасности беспокоятся о необходимости защитить все и вся, зачастую не расставляя реальных приоритетов, и радуются любой возможности кого-то публично линчевать, гордо хмурясь и выражаясь, когда кто-то нарушает завершенный или незавершенный процесс.

- Специалисты по безопасности часто сосредотачиваются на том, чтобы нигде не допускать уязвимостей, поскольку они потенциально ставят под угрозу всю среду, но также имеют пробелы в расстановке приоритетов, отдавая более высокий приоритет более уязвимой системе, чем более чувствительной, но менее уязвимой.

Мы часто опираемся на чужой опыт, на чужие приоритеты, о которых где-то прочитали, которые не всегда неверны и неуместны, но зачастую весьма неоптимальны для конкретных условий, из разряда «Быстрый старт», что иногда, тем не менее, может быть оправдано при Кругом кружат перекати-поле и коршуны, и это явно лучше, чем ничего, а пока бизнес живет сам по себе.

Да, кстати, а как насчет диалога бизнеса и безопасности? По моему глубокому мнению, мы (специалисты по безопасности) очень часто пытаемся продать бизнесу то, в чём он не разбирается, что ему на самом деле не нужно и что-то, что имеет к нему мало отношения, или даже не пытаемся ничего продать.

.

То есть наша аргументация как силовиков базируется на идеях и устоях нашей собственной отрасли, от которой бизнес может быть очень далек, но мотивировать нужно понятным языком и обоснованно, тогда эффект будет более предсказуемым, более продолжительным, и участие бизнеса будет выше.

В конечном счете, в бизнес надо идти ради бюджета, как бы нам ни хотелось, чтобы было наоборот :) Зачем бизнесу мы вообще нужны? Иногда безопасность — это просто показуха, потому что она просто необходима.

Оставим такие случаи и поговорим о случаях, когда безопасность появляется благодаря пониманию ее необходимости.

Правильный бизнес хочет денег, чтобы заранее всесторонне оценить потенциальные риски, заранее бороться с ними, а также своевременно и эффективно реагировать на актуальные угрозы, делать из них выводы на будущее и становиться сильнее.

То есть нас наняли помогать, а как мы можем помочь? Прежде всего, нужно понять, как компания таким образом зарабатывает деньги, чем она вообще занимается и к чему стремится, а затем защищать ее всеми силами.

Если бизнес заключается в разведении цыплят, которые несут яйца и попадают на столы хороших людей в качестве еды, то давайте защитим цыплят, их яйца, процессы вокруг них и способы их доставки на столы.

Если бизнес занимается Big Data, то давайте защищать эти самые большие данные, компьютеры, необработанные данные, алгоритмы и все, что с этим связано.

Так что, к моему большому сожалению, лишь малая часть моих коллег на практике приходит к пониманию слабой эффективности несогласованного с бизнесом подхода и последующей реализации работающей модели работы над бизнес-приоритетами.

Что позволяет нам выявить реальные угрозы? Правильно, их симуляция.

Давайте на мгновение отойдем в сторону и представим общий процесс моделирования угроз, каким я его вижу:

- Мы определяем ценные активы компании, а ценные активы - это те, нарушение свойств которых в конечном итоге приводит к убыткам, которые, как показывает опыт, в конечном итоге сводятся к финансовым потерям, прямо или косвенно, если мы говорим о коммерческом обществе.

Именно здесь мы обычно получаем некоторую информацию, которую мы должны защитить по личным интересам или по нормативным причинам.

У меня не было возможности работать на золотых приисках, так что, возможно, информация там не на первом месте.

- Мы ранжируем эти очень ценные активы, чтобы хоть как-то расставить приоритеты.

- Мы определяем системы, в которых эти ценные активы обрабатываются и хранятся, а в современной компании, как правило, все обрабатывается автоматически, в информационных системах (а то, что кто-то из сотрудников может украсть фикус с подоконника, или пачка кофе из общей кухни, тут смело пренебрегаем, это плохо, но масштаб не тот).

- Мы ранжируем системы по степени влияния на свойства наиболее ценных активов.

- Мы выявляем процессы, которые влияют на наши ценные активы и, скорее всего, хотя и не всегда, реализуются в системах, которые мы определили выше.

- Мы ранжируем процессы по степени воздействия на активы и бизнес в целом.

- На интерфейсе мы получаем связи между активами, системами и процессами, понимаем**, что и в каком порядке защищать.

детали, типа определения свойств тех или иных объектов, типов участников процесса и т.д., чтобы не уходить в сторону и не усложнять восприятие, но если будет спрос, готов написать подробный материал по подходу к моделированию угроз что я придумал, применительно к практическому применению этого процесса, хотя люди вокруг умные, все уже все знают и понимают. Так вот, раньше по опыту я всегда имел информацию как защищенный актив, этого было достаточно для построения защиты, но когда я пришел в Exness и начал формировать модель, учитывающую местные особенности, я не мог расстаться с ощущением, что чего-то не хватало, чего-то.

чего-то важного не хватало, пока меня не осенило (да, посмеялись надо мной, самозванцем безопасности, пишущим этот пост, и очевидностью происходящего):

«В финтехе есть деньги».Деньги есть в любой компании.

Любая компания, как минимум, рано или поздно выплачивает сотрудникам зарплату, арендует офис, ведет какую-то хозяйственную деятельность и обеспечивает бухгалтерскую работу, но это сводится к наличию банковского счета, либо, помимо платежной системы, интегрированной с сайт, но в финтехе есть реальные деньги, с ним работают внешние пользователи, и значительная часть операций на нем автоматизирована.

Упс… А теперь представим, что помимо кучи бизнес-значимой и прочей защищенной информации, да, включая кредиты и ключи от интернет-банкинга, которые есть у всех и тоже о деньгах, у вас есть, как минимум, реальные деньги клиентов, которые они внести в ваши учетные записи в ваших системах.

То есть, по сути, внутри систем это такая же информация, как и все вокруг, но по сути именно деньги преобразуются в информацию и обратно на границах систем, но не следует относиться к ней как к обычной информации.

На изображении ниже показана схема информационных потоков одного из наших продуктов :)

Изображение: сериал «Утиные истории» Walt Disney Television Animation

Также отход от парадигмы, согласно которой мы защищаем только информацию, позволил нам понять еще один тип ценного ресурса, которым я раньше пренебрегал, но он присутствует у каждого, хотя и достаточно неоднозначен – отношения, которыми может быть партнерство с клиентом.

/поставщиком трафика или с поставщиком услуг связи/безопасности/инфраструктуры.

Конечно, раньше я это всегда неявно рассматривал, но в контексте реализации угрозы в вакууме, из разряда Плана Непрерывности Бизнеса и Плана Аварийного Восстановления, но здесь это трансформировалось в сознании в вполне осознанный актив, который стоит идентифицировать и защитить, что расширяет наш охват, так как мы начинаем двигаться в этом плане не только от известных угроз, но и от самого актива, как объекта, потенциально подверженного неизвестным угрозам, но не об этом сейчас.

Если присмотреться, то можно увидеть деньги со всех сторон:

- Как минимум, там по-прежнему ведется та же экономическая деятельность, что и в любой другой компании.

- Есть продукты, связанные с финансовыми операциями и скоростью их проведения, которые содержат реальную логику входа и выхода средств, то есть деньги нельзя убрать в отдаленный сейф и дать посмотреть только один раз.

через день после специальной церемонии с «поклонами» и полным «раздеванием».

Их необходимо внедрять в системы, и чем быстрее, тем лучше для бизнеса.

- Существует огромная куча различных платежных систем и других инструментов, каждый из которых имеет свои реализации взаимодействия, ограничения и особенности интеграции.

- Имеется инфраструктура, в которой работает продукция.

- Есть инженеры, которые производят продукцию; инженеры, поддерживающие продукты; инженеры, поддерживающие инфраструктуру; финансисты, имеющие доступ к той или иной части финансовых процессов и многие другие.

- Есть сами процессы, которые проходят через разные системы и команды.

Все это означает, что в основе лежит не только информация или данные, привычные специалистам по информационной безопасности, но и активы иного рода, например деньги, которые, учитывая масштабы «катастрофы», довольно сложно перевести исключительно в информация и данные, знакомые всем нам.

Реализация угрозы в отношении некоторого привычного типа информации не всегда приводит к ущербу, а в случае с деньгами каждая транзакция имеет минимальную известную и однозначную ценность, особенно когда речь идет об их достаточно быстром прохождении, которое может только увеличиться.

в зависимости от характера угрозы.

То есть в случае с интернет-банкингом или криптокошельками у вас есть учетные данные/секреты/ключи для доступа к ним (в общем слове «секреты»).

Тайны – это информация, но существуют также процессы, процедуры и церемонии работы с ними, а также относительно потенциально узкий круг людей для работы с ними.

Здесь тоже концепция информационной безопасности не нарушается, но когда мы переходим к этапу прохождения платежной логики прямо или косвенно через все вокруг, а также «размазывания» денег по разным продуктам и системам, ситуация становится намного сложнее.

сложнее :) Суть в том, что единственное, на что мы можем надеяться, — это наша связь с бизнесом и наше хорошее понимание его, в результате чего возникает определенная внутренняя экспертиза, которую мы можем и должны постоянно накачивать и немедленно переводить на текущую модель угроз.

что, в свою очередь, мы должны наложить особенности наших систем, чтобы не допустить прерывистости и бессистемности, а, как следствие, бессмысленности во всей нашей работе.

Извините, что так много слов о такой короткой мысли, но мне бы хотелось, чтобы все мы в сфере информационной безопасности еще раз подумали о том, что и как мы делаем, и, если нам предоставляется такая возможность, то делаем все правильно.

, чтобы все этапы были согласованы между собой, а если такой возможности не будет, то бороться за нее, если оно того стоит, иначе мы всегда будем на несколько шагов позади нападающих, так как они обычно хорошо знают свои цели и следуют они, в отличие от нас.

Если этот материал не провалится полностью, то далее я постараюсь более подробно и практически ориентированно раскрыть основные подходы, «инструменты» и субъективное видение таких тем, как: Мой «велосипед» на тему моделирования угроз (если на него будет спрос, благо велосипедов и без меня хватает); (Не)доверие и безопасность; Bug Bounty, как мы это делаем и к чему стремимся; Комментарии об особенностях русскоязычного рынка специалистов по информационной безопасности после длительного опыта работы интервьюером; Что должно обеспечивать безопасность.

Если материал оказался успешным, проголосуйте за него; если не получится, оставьте это в комментариях.

Я всегда приветствую конструктивную обратную связь, будь она положительной или нет. Всего наилучшего и взвешенного профессионального подхода! Теги: #информационная безопасность #угрозы безопасности #управление безопасностью #моделирование угроз #процессы безопасности #финтех-безопасность

-

Вставьте, Потяните, Встряхните

19 Oct, 24 -

Вопрос Недели: Лебединая Песня

19 Oct, 24 -

Каковы Обязанности Ведущего Разработчика?

19 Oct, 24 -

10 Главных Методов Успеха В Интернет-Бизнесе

19 Oct, 24 -

Зарядное Устройство Для Велосипеда

19 Oct, 24