Открытый дистрибутив ELK SIEM: Введение.

Развертывание инфраструктуры и технологий SOC как услуга (SOCasS) За последние пару лет количество кибератак зашкаливало.

Эти атаки нацелены не только на отдельных лиц, но также на фирмы, правительства, критически важную инфраструктуру и т. д. Традиционные решения, такие как антивирус, межсетевой экран, NIDS и NIPS, больше не являются достаточными из-за сложности атак и их подавляющего количества.

Данная серия статей была задумана как построение аналога SIEM с полностью открытым исходным кодом.

Подробности будут представлены в будущих статьях.

Оглавление всех постов.

- Введение.

Развертывание инфраструктуры и технологий SOC как услуга (SOCasS)

- Стек ELK – установка и настройка

- Пройдитесь по открытому дистрибутиву

- Визуализация дашбордов и ELK SIEM

- Интеграция с WAZUH

- Оповещение

- Составление отчетов

- Управление делом

Эти атаки нацелены не только на отдельных лиц, но также на фирмы, правительства, критически важную инфраструктуру и т. д. Традиционных решений, таких как антивирус, межсетевой экран, NIDS и NIPS, больше недостаточно из-за сложности атак и их огромного количества.

Крупные организации обычно интегрируют решения SIEM (информация о безопасности и управление событиями) в свою среду для приема и сопоставления предупреждений и журналов, созданных сетью, устройствами безопасности и конечными точками.

Однако это решение требует много времени и денег и требует наличия группы безопасности, занимающейся сортировкой ложных срабатываний и расследованием сложных случаев.

Это приводит к созданию центра управления безопасностью, также известного как SOC, который считается новым подходом в мире кибербезопасности для смягчения растущего числа атак по количеству и уровню сложности.

SOC — это централизованная организация, состоящая из квалифицированных специалистов, процессов и технологий, работающих вместе для обеспечения сквозных возможностей безопасности.

К ним относятся предотвращение, обнаружение, расследование и реагирование на угрозы и инциденты кибербезопасности.

Но это решение является привилегией только для крупных компаний из-за дороговизны команды SOC. Именно здесь в игру вступает подход «Центр управления безопасностью как услуга».

SOCaaS передает Центр управления безопасностью третьей стороне.

Это позволит организациям с ограниченными ресурсами улучшить свою безопасность и получить больший контроль над поверхностью атаки с меньшими затратами, повысить эффективность и сократить время развертывания.

Используемые технологии и инструменты на 100% бесплатны и имеют открытый исходный код.

Подробная схема архитектуры нашего решения:

Это решение обеспечивает хранение журналов, анализ, мониторинг, оповещение, отчетность, обогащение IOC и управление реагированием на инциденты.

На рисунке выше мы собираем все различные типы журналов и событий с хостов и сетевых компонентов.

Эти журналы затем отправляются в Logstash через безопасный канал (VPN-туннель).

Мы использовали ELKbeats и wazuh-agent для сбора данных и журналов и отправки их в ELK SIEM. После агрегирования и обработки данных с помощью Logstash. Elasticsearch будет обрабатывать индексирование данных для оптимизации процесса хранения и поиска данных.

Затем данные передаются в Kibana, которая анализирует и визуализирует сохраненные данные.

В то же время агент WAZUH HIDS отправляет данные обратно менеджеру WAZUH и Elasticsearch. Отсюда ElastAlert будет отслеживать новые интересные события и генерировать оповещения внутри улья.

Затем рабочий процесс обогатит дело дополнительными запросами от корковых анализаторов и MISP, что приведет либо к автоматическому закрытию дела, либо к передаче его аналитику.

Аналитикам доступны оповещения, позволяющие сообщать и запускать обогащение через Cortex и MISP.

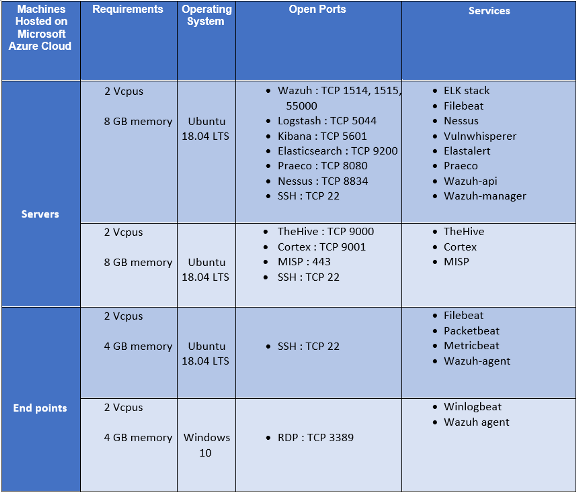

Аппаратные и программные компоненты, используемые в этом развертывании:

Аппаратное обеспечение :

В этой таблице представлена общая инфраструктура, требования и услуги, развернутые в нашем проекте.Кроме того, его можно развернуть в крупных средах с правильными конфигурациями и масштабируемой инфраструктурой.

Для конечных точек вы можете подключить к серверу любое устройство, генерирующее журналы (например, маршрутизаторы, коммутаторы и т. д.).

Отказ от ответственности :

- Не все конечные устройства, показанные на схеме, были реализованы в этом проекте из-за контекста POC и ограниченности ресурсов.

Таким образом, данный POC не распространяется на брандмауэры и маршрутизаторы.

- Оборудование, которое мы выбрали для этого проекта, не подходит для производства.

Рекомендуется выделить больше аппаратных ресурсов.

Мы бы рекомендовали 8 Vcpu для каждого сервера, 32 ГБ ОЗУ для первого сервера и 8 ГБ для второго.

Программные компоненты:

- ELK-стек : ELK stack — это аббревиатура, используемая для описания стека, состоящего из трех популярных проектов с открытым исходным кодом: Elasticsearch, Logstash и Kibana. Стек ELK, часто называемый Elasticsearch, дает вам возможность объединять журналы всех ваших систем и приложений, анализировать эти журналы и создавать визуализации для мониторинга приложений и инфраструктуры, быстрого устранения неполадок, анализа безопасности и многого другого.

- Бьется : это облегченные средства доставки данных, которые вы устанавливаете на свои серверы для сбора всех видов операционных данных (таких как журналы, метрики или данные сетевых пакетов).

Beats отправляет оперативные данные в Elasticsearch напрямую или через Logstash, чтобы их можно было визуализировать с помощью Kibana.

- Эласталерт : это простая платформа для оповещения об аномалиях, всплесках или других интересных закономерностях на основе данных Elasticsearch. Он работает путем объединения Elasticsearch с двумя типами компонентов: типами правил и оповещениями.

Elasticsearch периодически запрашивается, и данные передаются в тип правила, который определяет, когда будет найдено совпадение.

Когда происходит совпадение, оно отправляется одному или нескольким оповещениям, которые действуют в зависимости от совпадения.

- Суриката : это механизм обнаружения угроз с открытым исходным кодом, разработанный Фондом открытой информационной безопасности (OISF).

Suricata может действовать как система обнаружения вторжений (IDS) и система предотвращения вторжений (IPS), а также может использоваться для мониторинга сетевой безопасности.

- Открытый дистрибутив для Elasticsearch :

- Функция оповещения : Он предоставляет мощную и простую в использовании систему мониторинга событий и оповещений, которая позволяет отслеживать ваши данные и автоматически отправлять уведомления заинтересованным сторонам.

Интуитивно понятный интерфейс Kibana и мощный API упрощают настройку оповещений и управление ими.

- Функция безопасности: он включает в себя ряд вариантов аутентификации (таких как Active Directory и OpenID), шифрование на лету, детальный контроль доступа, подробное ведение журнала аудита, расширенные функции обеспечения соответствия и многое другое.

- Функция оповещения : Он предоставляет мощную и простую в использовании систему мониторинга событий и оповещений, которая позволяет отслеживать ваши данные и автоматически отправлять уведомления заинтересованным сторонам.

- Праэко : это инструмент оповещений для Elasticsearch — графический интерфейс для ElastAlert, использующий ElastAlert API. С помощью Praeco вы можете в интерактивном режиме создавать оповещения для ваших данных Elasticsearch с помощью построителя запросов, отправлять уведомления в Slack, по электронной почте, в Telegram или конечную точку HTTP POST, а также использовать многие другие функции, предоставляемые этим инструментом.

- Вазух : Это бесплатная платформа с открытым исходным кодом для обнаружения угроз, мониторинга безопасности, реагирования на инциденты и обеспечения соответствия.

Его можно использовать для мониторинга конечных точек, облачных сервисов и контейнеров, а также для агрегирования и анализа данных из внешних источников.

Агенты Wazuh сканируют контролируемые системы на наличие вредоносного ПО, руткитов и подозрительных аномалий.

Они могут обнаруживать скрытые файлы, скрытые процессы или незарегистрированные сетевые прослушиватели, а также несоответствия в ответах на системные вызовы.

- Нессус: главное : это бесплатный сканер уязвимостей, который обеспечивает отправную точку для оценки уязвимостей.

Он позволяет сканировать вашу среду с такой же высокой скоростью, глубокой оценкой и удобством безагентного сканирования.

- Улей : TheHive описывает себя как «масштабируемую, открытую и бесплатную платформу реагирования на инциденты безопасности, предназначенную для того, чтобы облегчить жизнь любому специалисту по информационной безопасности, имеющему дело с инцидентами безопасности, которые необходимо быстро расследовать и оперативно реагировать».

- Кора головного мозга : Cortex — это еще один программный продукт от той же команды, что и TheHive, который добавляет в этот продукт функцию обогащения данных.

Cortex позволяет вам использовать «анализаторы», чтобы узнать больше о метриках, уже имеющихся в ваших журналах.

Он позволяет запрашивать сторонние службы на основе таких показателей, как IP, URL-адрес и хеш файла, и помечает оповещения этой дополнительной информацией.

Нет необходимости вручную отправлять хэш файла в VirusTotal: анализатор автоматически сделает это за вас и пометит предупреждение с результатами.

- МИСП : Платформа информации и обмена информацией о вредоносных программах (MISP) — это платформа анализа угроз для обмена, хранения и сопоставления показателей компрометации целевых атак, анализа угроз, информации о финансовом мошенничестве и многого другого.

MISP сегодня используется во многих организациях для хранения, обмена знаниями, совместной работы над показателями кибербезопасности и анализа вредоносного ПО для обеспечения лучшей защиты.

-

Обзор Ноутбука Apple Macbook Air-Mc233Ll/A

19 Oct, 24 -

О Неязыках. Лекция Михаила Даниэля В Яндексе

19 Oct, 24 -

Cloudmouse Закрывается

19 Oct, 24 -

Новости Openstreetmap №2

19 Oct, 24