Безопасность онлайн-проектов, корпоративных ИТ-ресурсов и дата-центров — один из ключевых приоритетов, требующий постоянного внимания и развития.

Термин «DDoS» многим знаком по собственному опыту или хотя бы по сообщениям в прессе.

К сожалению, это явление получило массовый характер.

При DDoS-атаке происходит распределенная атака на ИТ-систему организации с целью вывести ее из строя.

В этом случае легальные пользователи системы не могут получить доступ к ее ресурсам или этот доступ затруднен.

Интернет-проекты и сайты по всему миру подвергаются DDoS-атакам.

Так, в 2015 году Валарм зафиксировал более 100 миллионов атак на веб-ресурсы своих клиентов.

Зачастую такие атаки заказывают конкуренты.

Еще одной причиной организации нападений является вымогательство путем шантажа.

По данным Qrator Labs, в 2015 году рост количества атак в России составил 100%.

При этом, по информации Кратор В России в 2015 году количество DDoS-атак увеличилось вдвое по сравнению с 2014 годом.

В 84% случаев наблюдается чередование DDoS-атак и попыток взлома сайтов.

Подобные инциденты также участились по всему миру.

Эксперты Solar JSOC связывают рост количества DDoS-атак на протяжении 2015 года, прежде всего, с обострившейся к концу года конкуренцией.

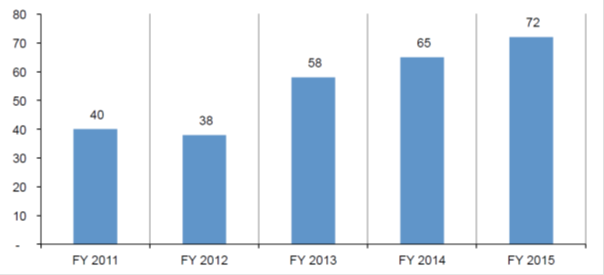

Рост частоты DDoS-атак в мире (данные Институт Понемонов , 2016).

Объектами таких атак становятся самые разные организации.

Проанализировав статистические данные за 2 квартал 2016 года, специалисты провайдера DDoS-защиты GUARD пришел к другому выводу : Активность хакеров заметно снизилась, но они стали жестче.

DDoS-атак было зафиксировано на 57% меньше, чем в предыдущем квартале — всего 12 583. А вот качество атак, мощь и сложность заметно возросли.

Исходя из этого, можно предположить, что весной и в начале лета большая часть DDoS-атак была организована и осуществлена профессиональными хакерами.

На кого нападают?

По данным DDoS-GUARD , во втором квартале 2016 года по сравнению с предыдущим кварталом атак на ресурсы со стороны Китая и России стало немного меньше, но тройка лидеров осталась прежней:Китай - 41% Россия - 30% США - 29%Для компаний банковского, телекоммуникационного и государственного секторов противодействие DDoS-атакам остается актуальной проблемой.

Основными целями злоумышленников являются компании электронной коммерции, банки, социальные сети и даже игровые ресурсы .

Также в 2015 году наиболее частыми объектами атак были туристические компании и агентства недвижимости.

По данным исследования 42Future, 25% крупнейших ритейлеров в прошлом году подверглись DDoS-атакам.

Количество атак на сайты ритейлеров выросло примерно на 70% по сравнению с 2014 годом.

Рост среднего количества DDoS-атак на сайты разных отраслей в 2015 году

| Усиленный DDoS | Все DDoS | |

| Интернет-магазины | 25% | 70% |

| Социальные медиа | 73% | 159% |

| купоны | -25% | -10% |

| Форекс | -53% | -62% |

| Платежные системы | 74% | 37% |

| Игры | 42% | 110% |

| Торговые платформы | -15% | -18% |

| банки | 121% | 61% |

| СМИ | -29% | 17% |

| Агрегаторы контента | -43% | -28% |

| Промо-сайты: | ||

| Агентство недвижимости | 113% | 144% |

| Рекламные агенства | -40% | -16% |

| Микрофинансирование | -30% | -36% |

| Турагенства | -1% | 145% |

| Такси | 116% | 108% |

| Лекарство | -20% | -54% |

| Другие промо-сайты | -58% | -34% |

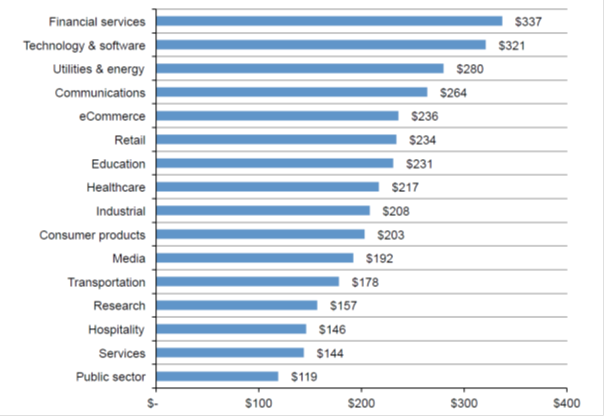

Средний ущерб от одной DDoS-атаки в разных отраслях, тыс.

долларов (данные Институт Понемонов , 2016).

Qrator Labs выделяет следующие категории ресурсов, которые являются объектами целевых атак: 1. электронная коммерция и, прежде всего, интернет-торговли.

Мошенничество с бонусными баллами, охота за базами пользователей.

2. Платежные системы и агрегаторы, финансовые брокеры и другие финансовые учреждения.

Попытка получить доступ к базе данных с возможностью изменения балансов.

3. Игровая индустрия.

Мошенничество с внутренней экономикой игр, крах исходников и т.д. 4. Рекламные сети.

Мошенничество с внутренними балансами аккаунтов и мошенничество с количеством показов.

5 .

СМИ.

Нарушение доступности и производительности ресурсов.

При этом взлом веб-приложений зачастую становится ступенькой к доступу к внутренней инфраструктуре компании.

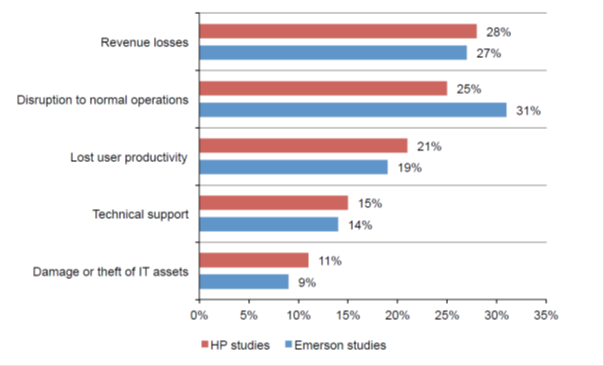

Наиболее серьезными видами финансового ущерба компаниям от DDoS-атак являются потеря прибыли, нарушение работы, снижение продуктивности пользователей, проблемы с технической поддержкой, повреждение или повреждение ИТ-ресурсов (данные исследований HPE (красный) и Emerson Network Power (синий) ), 2016).

Целью злоумышленников также могут быть вычислительные ресурсы, которые они в дальнейшем используют для дальнейших DDoS-атак, например, прокси-сервер, майнинг криптовалюты и т. д.

По данным DDoS-GUARD Во втором квартале 2016 года был замечен значительный рост атак на интернет-магазины и игровые проекты.

Серверы популярных онлайн-игр — излюбленная цель хакеров.

Как они нападают?

DDoS-атаки становятся все более сложными и изощренными.Снижение пиковых показателей DDoS-атак, отмеченное в 2015 году, было компенсировано ростом их сложности.

Возрастающая техническая сложность атак делает защиту от DDoS классическим примером «конкуренции брони и снаряда», поэтому компаниям необходимо регулярно обновлять свою систему защиты, говорят эксперты.

Хакеры комбинируют разные подходы, прибегая как к DDoS-атакам, так и к атакам на уязвимости приложений.

В 84% случаев DDoS-атака сопровождается попытками взлома сайта.

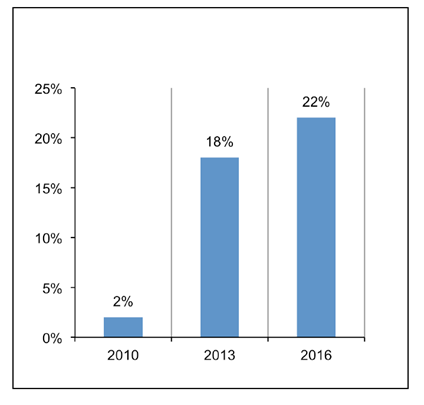

Во всем мире DDoS-атаки все чаще становятся основной причиной незапланированных простоев центров обработки данных (данные Институт Понемонов , 2016).

Кроме того, если раньше злоумышленники, как правило, ограничивались одним типом DDoS, то сегодня атаки становятся комплексными и могут быть направлены сразу на несколько сетевых уровней и элементов инфраструктуры.

Участились атаки на прикладном уровне (L7), которые часто сопровождают DDoS-атаки на канальном уровне (L2).

При этом хакеры используют интеллектуальные автоматизированные инструменты.

Противодействовать этому можно разными способами.

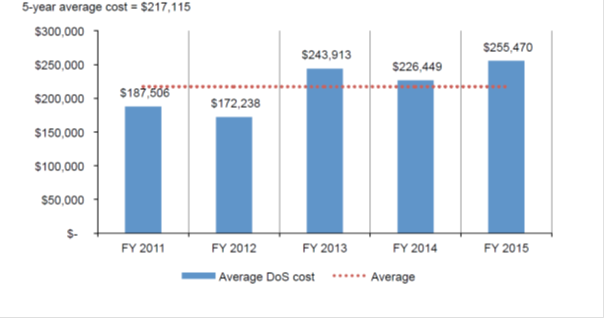

Изменение средней стоимости DDoS-атак (данные Ponemon Institute, 2016).

Одна из тенденций — атаки с усилением.

На сервер, содержащий уязвимость, отправляется запрос, который многократно реплицируется этим сервером и отправляется на веб-ресурс жертвы.

Серверы DNS, NTP, SSDP и другие могут использоваться в качестве серверов, которые неизбежно участвуют в подобных атаках.

В атаках усиления ботнеты редко используются для генерации первой волны нежелательного трафика.

Обычно для этих целей арендуются серверы или используются чужие взломанные.

За атакой усиления может последовать атака приложения (L7).

Организация атаки типа «Усиление» стоит недорого; злоумышленнику достаточно сформировать запросы со скоростью несколько Гбит/сек и отправить их на сервер с уязвимостью, что увеличит эту скорость на несколько порядков (данные Qrator Labs).

Реальные затраты злоумышленника на инфраструктуру, необходимую для организации атаки, в несколько десятков раз меньше, чем требуется компании-жертве для самостоятельной нейтрализации такой атаки.

Также набирает популярность подход DD4BC (объединение атак разных классов).

После прекращения DDoS-атаки, скорее всего, будет предпринята попытка взлома сайта и наоборот. Кроме того, хакеры используют инструменты сканирования Интернета в поисках ресурсов с известными уязвимостями.

Сегодня почти каждый веб-сайт ежедневно сканируется проверяющим ботом.

Любой ресурс, в том числе малоизвестный и практически не посещаемый, может быть взломан автоматизированными средствами.

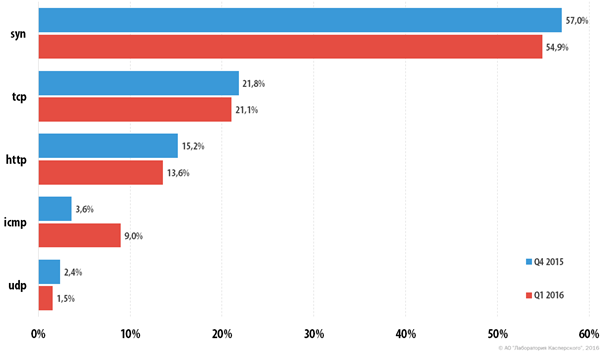

Распределение DDoS-атак по типам ( по данным «Лаборатории Касперского» ).

По данным Валарма, 31% веб-сайтов содержат критические уязвимости.

Взломать такой сайт сможет даже неквалифицированный специалист. Количество атак на облачные инфраструктуры (AWS, Azure и т. д.) увеличивается.

Злоумышленники пользуются частыми ошибками в администрировании облачных ресурсов.

Все большее количество компаний из разных отраслей переводят свои сайты на безопасную передачу данных по протоколу HTTPS. Вслед за этим хакеры стали уделять больше внимания атакам на приложения, работающие по этому протоколу.

Общий рост количества DDoS и стабильный ежегодный рост зашифрованного трафика (в 2015 году он увеличился примерно вдвое в мире) свидетельствуют о том, что в 2016 году количество DDoS-атак на HTTPS-сервисы соответственно увеличится.

По данным DDoS-GUARD Во втором квартале 2016 года максимальный уровень паразитного трафика по UDP составил 217,7 Гбит/с, что на 71% выше, чем в первом квартале 2016 года.

Сильнейшая DDoS-атака по протоколу TCP достигла 119,8 Гбит/с, что на 49% мощнее, чем в первом квартале.

Средняя мощность всех атак также выросла – на 10% – и составила 1,15 Гбит/с.

Распределение атак по типу протокола по данным DDoS-GUARD за второй квартал 2016 года.

Если говорить о пакетных и объемных атаках, то их объем за отчетный период увеличился в 12 раз и составил в среднем 450 603 пакета в секунду.

Тенденции весенне-летнего сезона: 1) многовекторность, т.е.

атака сразу на несколько протоколов одного интернет-ресурса, 2) сочетание маломощного, длительного наводнения с кратковременными, объемными «игольчатыми» атаками, 3) использование социальных сетей для генерации ложного трафика.

В ближайшие несколько лет также увеличится количество инцидентов, связанных с атаками на сетевую инфраструктуру (DNS-серверы, а также атаки, связанные с ошибками BGP).

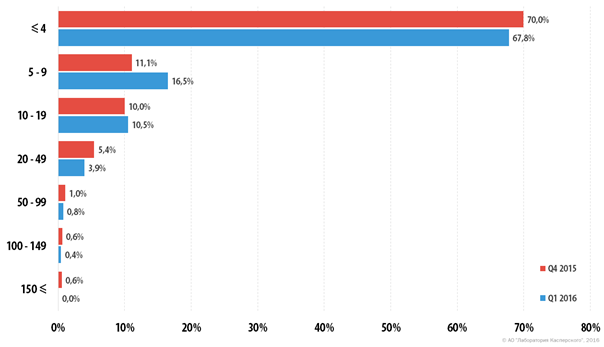

Распределение DDoS-атак по продолжительности по данным Лаборатории Касперского .

Около 70% приступов происходят в виде кратковременных приступов продолжительностью 4 часа и менее.

При этом максимальная длительность атаки значительно уменьшилась.

Изменение средней и максимальной продолжительности атак по данным DDoS-GUARD .

По данным Qrator Labs, в 2016 году 5-10% автономных систем провайдеров доступа в Интернет будут испытывать проблемы с доступностью своих сервисов.

Также произойдет увеличение количества серьезных инцидентов BGP, приводящих к недоступности сотен или даже тысяч сетей.

В будущем Интернет вещей (IoT) будет представлять серьезную угрозу.

Все устройства, подключенные к Интернету, потенциально могут стать частью инфраструктуры злоумышленников и быть вовлеченными в DDoS-атаки.

Как защитить себя?

При построении системы сетевой безопасности важно учитывать современные угрозы и особенно целевые и DDoS-атаки.Многие владельцы веб-ресурсов не понаслышке знакомы с DDoS-атаками, вкладывают большие деньги в хостинг и защиту своих сервисов от DDoS и добились хороших результатов в отражении таких атак.

В случае атак на канальный уровень компании обычно полагаются на защиту, предоставляемую провайдером.

Для виртуализированных серверов применяются, по сути, те же правила безопасности, что и для физических.

Локальные решения часто используются для защиты от атак на ИТ-инфраструктуру.

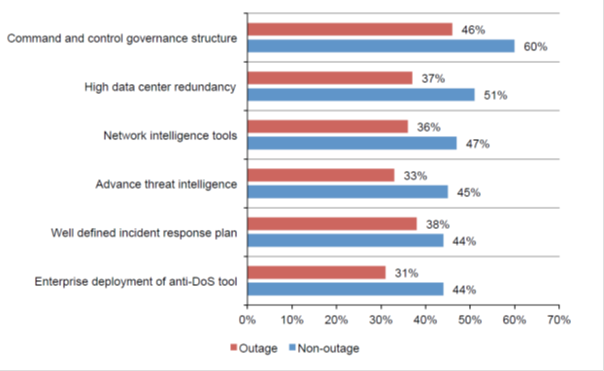

Превентивные меры защиты от DDoS в дата-центрах и их результаты (красный – незапланированный простой в результате атаки, синий – простоя удалось избежать (данные Институт Понемонов , 2016).

Наиболее распространенные меры охватывают уровень управления и включают средства контроля избыточности, интеллектуальную аналитику и инструменты смягчения угроз, план реагирования на инциденты и развертывание защиты от DoS. Между тем, инструментов, обеспечивающих только защиту от DDoS, сегодня недостаточно.

Защита от DDoS должна быть построена сразу на всех уровнях.

Компании с комплексным подходом к организации системы противодействия атакам повышенной сложности способны достаточно успешно нейтрализовать эти риски.

Например, чтобы обеспечить доступность сайта на уровне 95-99,5%, можно пропустить весь его трафик через сеть очистки трафика, защитить ресурс на транспортном и сетевом уровнях, где входящий трафик фильтруется и анализируется, IP-адреса заблокированы, и об инцидентах генерируются отчеты.

Таким образом, только одновременное использование мультидисциплинарных инструментов защиты (включая защиту от DDoS и атак приложений, а также инструментов мониторинга BGP) может эффективно противостоять DDoS. Защитите себя от угроз безопасности, используя комбинированные интегрированные решения.

Защита от DDoS-атак на уровне приложений требует максимальной компетентности и скорости реакции на изменение вектора атаки, для чего используются автоматизированные системы, в том числе на основе алгоритмов машинного обучения.

Для противодействия сложным, комплексным DDoS-атакам и взломам необходимо использовать профессиональные решения.

Если владелец дата-центра не обладает достаточным опытом и специальными техническими средствами, DDoS-атака может сделать недоступными его сетевые устройства и ИТ-инфраструктуру его клиентов.

Внедрение защиты от DDoS-атак в дата-центре является необходимой мерой для обеспечения стабильной и надежной работы клиентских приложений и ресурсов.

Заключение

Попытки самостоятельно справиться с атаками канального уровня (L2) постепенно уходят в прошлое.Ведь для этого необходимо организовать и поддерживать дорогостоящий канал связи и распределенную инфраструктуру (в нескольких дата-центрах).

Поэтому компании предпочитают полагаться на своих интернет-провайдеров или начинают использовать профессиональные службы противодействия DDoS, способные справиться с многовекторными атаками в режиме реального времени.

Провайдеры, как правило, обладают достаточными возможностями и квалификацией, чтобы не только обеспечивать безопасность собственных услуг, но и предлагать различные решения по защите данных клиентов, организации безопасного доступа и хранения информации.

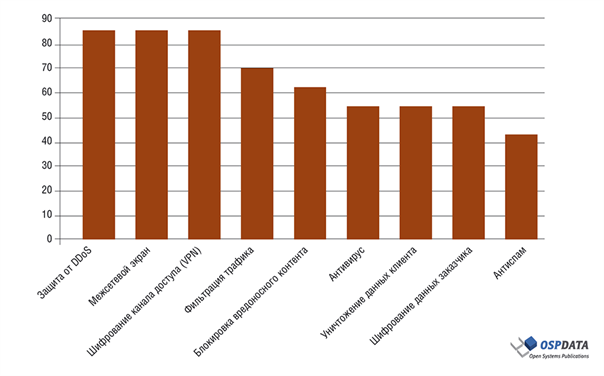

Спектр охранных услуг, предлагаемых российскими провайдерами сегодня, достаточно широк.

Более того, защита от DDoS-атак является одной из самых распространенных услуг, наряду с такими услугами, как межсетевой экран и шифрование канала доступа (VPN).

По данным опроса российских провайдеров (21 компания), проведенного Данные ОСП в 2015 году 85% из них предоставляют клиентам услугу защиты от DDoS в той или иной форме.

Аналитика и защита от DDoS-атак – популярная услуга, обеспечивающая достаточно эффективную защиту физических и виртуальных серверов, расположенных в дата-центрах провайдера ( ВПС/ВДС ), особенно с это недорого .

Для этого провайдеры и хостеры используют современные партнерские решения.

Анализ сетевого трафика осуществляется круглосуточно, а защита позволяет стабильно противостоять мощным атакам – до 1500 Гбит/сек.

Теги: #ddos #ruvds #it инфраструктура #Администрирование серверов

-

Вьетнам

19 Oct, 24 -

Как Вернуть Иконки В Трей В 11.04

19 Oct, 24