Как многие, наверное, знают, я веду блог «Бизнес без опасности», в котором публикуются различные заметки по информационной безопасности.

Как активный блоггер, я отслеживаю все комментарии, которые оставляют пользователи на моих страницах, и по мере возможности стараюсь на них отвечать.

У меня нет предварительной модерации комментариев; просто нужно иметь аккаунт Google, чтобы комментарии не были анонимными (одно время анонимные пользователи спамили блог и приходилось включать некоторые меры защиты).

А вчера я получил уведомление о публикации комментария в блоге от пользователя «Руслан Иванов», имя которого так похоже на имя моего коллеги из российского офиса Cisco. Однако сам комментарий был довольно странным и содержал ссылки на сайты с вредоносным контентом, хакерские программы и инструкции по взлому.

Если бы я работал в обычной компании с обычным подходом к защите почты только от спама или вирусов, то, перейдя по ссылке, я бы подхватил на своем компьютере много «интересного».

Но Cisco есть Cisco, и у нас в сети установлено собственное решение по защите электронной почты Cisco E-mail Security Appliance (ESA), которое заработало, в полной мере продемонстрировав новый функционал, появившийся в последних версиях ESA, а конкретно, веб-контроль.

ссылки в электронной почте.

Итак, уведомление, которое я получил, выглядело так:

Почему такие нестандартные ссылки? Они просто переписаны в соответствии с определенной политикой.

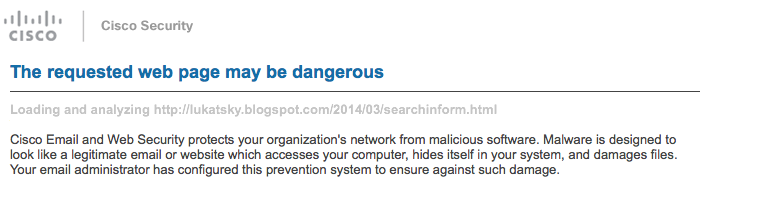

Если я нажму на любую из предоставленных ссылок, в моем браузере откроется следующая страница:

Через некоторое время страница меняет свое содержимое на:

Нажатие на ссылки, включенные в комментарий к сообщению в блоге, приводит к блокировке доступа к ним, чтобы защитить мой компьютер от заражения и компрометации (в зависимости от настроек моей политики я даже не увижу саму ссылку и не смогу ее запомнить).

или скопируйте его).

Щелкнув ссылку на сообщение в блоге, содержащее комментарий, вызвавший срабатывание ESA, приводит к тому, что система безопасности спрашивает меня, уверен ли я в своем решении и доверяю ли я этой странице (именно странице, а не всему сайту, что позволяет вам строить гибкие сценарии доступа к большим сайтам с большим количеством разного материала – «чистого» и вредоносного).

Как работает эта функция? Все довольно просто.

Немного истории.

Впервые эта функциональность появилась для писем, которые антиспам-движок ESA определил как подозрительные, но не были обнаружены как спам; однако у них были определенные признаки, которые позволили сделать вывод, что письмо было фишинговым.

Движок Outbreak Filters отвечал за непосредственное перезапись (замену) URL-адреса, причем URL-адрес был модифицирован таким образом, что при его открытии пользователь автоматически перенаправлялся на наш облачный сервис безопасности, который отображал вердикт. Такие модифицированные ссылки начинались с Secure-web.cisco.com <…> .

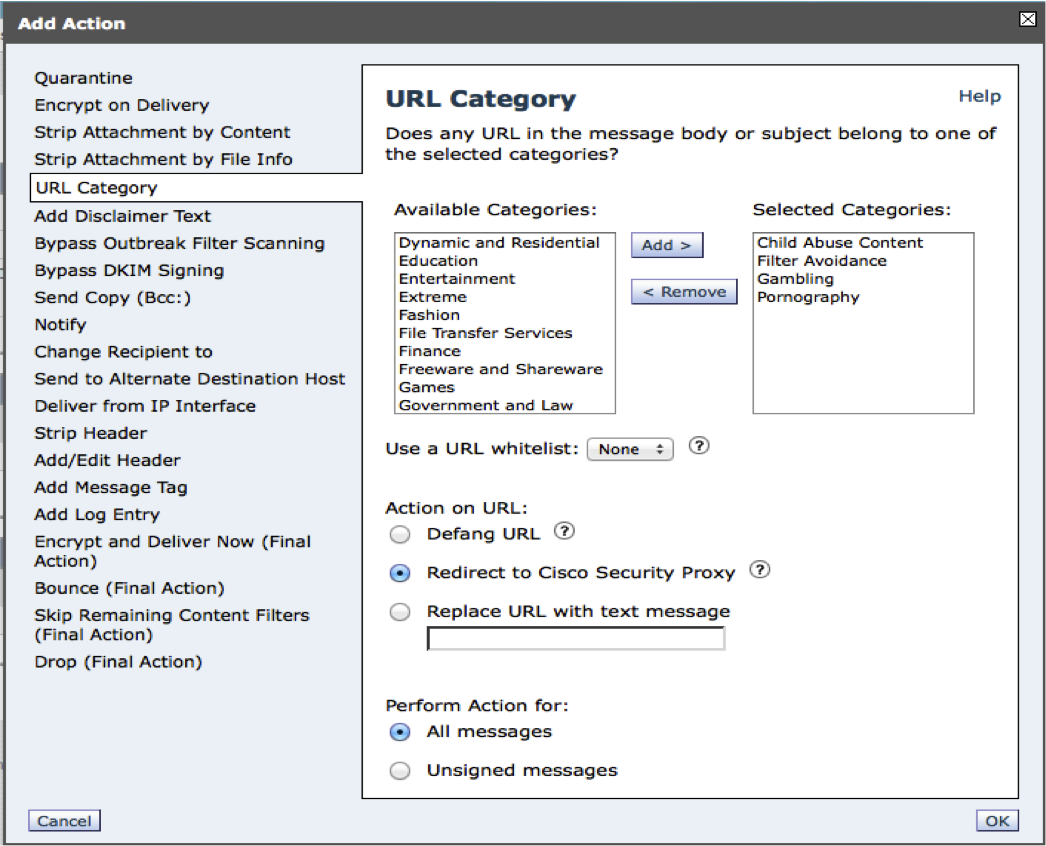

В следующей версии E-mail Security Appliance мы интегрировали наш механизм анализа репутации и категоризации URL-адресов непосредственно в само устройство ESA, что позволило на лету классифицировать ссылки в сообщениях электронной почты и переписывать URL-адреса в зависимости от политик организации (удаление /вырезание URL-адресов, перенаправление в облако, оставление исходной ссылки, замена ее текстом и т. д.).

И, наконец, последним шагом является возможность отслеживать URL-адреса, на которые будут нажимать пользователи, с помощью механизма отслеживания кликов по URL-адресам, дифференцированного для разных политик и для разных электронных писем.

Отслеживание возможно по разным разделам — как по вредоносным/подозрительным доменам, так и по пользователям, которые переходят по некорректным ссылкам.

Последний механизм можно использовать для оценки качества процесса информирования об информационной безопасности (если он реализован в организации).

Используя функцию «Отслеживание сообщений», вы можете отслеживать конкретные сообщения не только по таким параметрам, как наличие вирусов, спама, вредоносных или подозрительных ссылок и т. д., но и по факту перехода по этим ссылкам.

И конечно, в отчетах можно увидеть сводную статистику по URL-ссылкам во входящих сообщениях, включая категории, к которым эти ссылки относятся:

Для работы описанной функциональности вам понадобится только устройство безопасности электронной почты Cisco. Для реализации функции управления ссылками в сообщениях электронной почты не требуется ни устройство Cisco Web Security Appliance, ни подписка на облачный сервис Cisco Cloud Web Security.

Теги: #электронная почта #электронная почта/веб-безопасность #фишинг #ссылки #cisco #cisco #информационная безопасность

-

Атомная Война В Эпоху Великого Комбинатора

19 Oct, 24 -

История Корпораций В Картинках

19 Oct, 24 -

Мега Ищет Идеи: Новый Сезон

19 Oct, 24 -

Интервью Из Мира Хостинга: Bodet.online

19 Oct, 24 -

Сафари В Windows

19 Oct, 24