В прошлой статье я рассказал о режиме ограничения доступа к аксессуарам в устройствах под управлением iOS. В статье я сосредоточился на особенности iOS, которая ставит безопасность пользовательских данных в зависимость от единственного «непреодолимого» барьера безопасности: кода блокировки экрана.

Практически все защитные меры так или иначе завязаны на коде блокировки.

Apple периодически (по сложному графику) отключает биометрию в iPhone, заставляя пользователя вводить пароль для разблокировки экрана.

Включил или перезагрузил телефон - нужен код блокировки.

Используемый режим SOS - код блокировки.

Телефоном не пользовались несколько часов - опять код блокировки.

Подключите его к компьютеру и еще раз введите код блокировки.

Хотите установить пароль для резервной копии? Начиная с iOS 13, здесь также требуется код блокировки.

Казалось бы, пользователю достаточно установить длинный и сложный код блокировки, чтобы полностью обезопасить устройство.

Однако такое поведение ничем не отличается от гипотетической системы безопасности здания, в которой защищен только вход - двери в кабинеты всегда настежь, паролей на компьютерах в кабинетах нет, и можно получить неограниченный доступ к во внутреннюю сеть с любого устройства, просто подключившись к сети Wi-Fi (разумеется, тоже полностью открытой).

Фантастика? Действительно, то, что описано, звучит странно, но именно в таком состоянии сейчас находится система безопасности iOS. По сути, вся защита полностью основана на одной линии защиты — коде блокировки экрана — с одним небольшим условием: учетная запись пользователя защищена двухфакторной аутентификацией.

Что делать, если вы знаете код блокировки своего iPhone?

Если вы знаете код блокировки экрана, вы можете извлечь практически все данные с вашего iPhone, включая пароли учетных записей.Как это сделать? Создайте резервную копию, защитив ее паролем.

Для чего нужен код блокировки? Вот шаги для создания такой резервной копии:

- Подключаем iPhone к компьютеру.

Начиная с iOS 11, для подключения к компьютеру на iPhone нужно не только нажать «согласен» на запрос на подключение, но и ввести код блокировки .

- Запустите iTunes или iOS Forensic Toolkit и проверьте, установлен ли пароль для резервной копии.

Не установлен? Отлично, давайте установим нашу и создадим резервную копию! (Зачем ставить пароль - напишу отдельно, в двух словах только резервная копия с паролем включает в себя такие данные как Брелок и некоторые другие).

Мешать может только одно: начиная с iOS 13, чтобы установить пароль на резервную копию, нужно ввести код блокировки .

Пароль установлен, но вы его не знаете? Это тоже не проблема: начиная с iOS 11 вы можете сбросить резервный пароль.

введя его на своем iPhone. код блокировки экран!

Зная код блокировки, вы легко сможете отвязать украденный телефон от iCloud. Для этого просто измените пароль iCloud прямо в настройках телефона; Для этого не нужно вводить оригинальный пароль владельца iPhone. При минимальных навыках пароль iCloud меняется за несколько секунд, после чего «Найти iPhone» моментально отключается.

Используя код блокировки, вы можете расшифровать базу данных паролей пользователя iCloud, его SMS-сообщения и сообщения iMessage, а также данные о его здоровье.

Здесь есть тонкий момент: для доступа к этим данным учетная запись пользователя должна быть защищена двухфакторной аутентификацией.

При чем здесь двухфакторная аутентификация?

Ладно, мы разобрались, что именно доступно злоумышленнику, узнавшему код блокировки.Но причем здесь двухфакторная аутентификация? Дело в том, что только при включенной двухфакторной аутентификации становятся доступны некоторые расширенные возможности iCloud. При этом весь смартфон превращается в тот самый дополнительный фактор, который нужен.

но для чего.

- Чтобы сбросить пароль iCloud (тот же, что и пароль учетной записи Apple ID).

Сбрасываем пароль для iCloud, а затем делаем то же самое: отключаем «Найти iPhone», отвязывая iPhone от блокировки iCloud; вытаскивал фотографии из облака (здесь можно погуглить Celebgate), получал резервные копии, списки звонков и так далее.

- Для доступа к паролям в облаке iCloud. Здесь лишь отмечу, что пароли облачной связки ключей iCloud Keychain зашифрованы ключом, который зависит от кода блокировки.

Кстати, код блокировки подходит для любого устройства, участвующего в синхронизации.

Без двухфакторной аутентификации пароли просто не будут синхронизироваться с облаком, так что этот момент есть по праву.

- Данные о здоровье.

Сюда входят данные об активности пользователя — количество шагов, частота пульса (если используются часы или трекер) и так далее.

Очень полезная информация, если сумеете использовать ее с умом.

Опять же, данные о здоровье отправляются в облако тогда и только тогда, когда включена двухфакторная аутентификация, и для их расшифровки вам потребуется ввести код блокировки.

- «Эзапустить время».

Есть ограничения и статистика использования всех устройств пользователя и его детей.

Опять же, облачная синхронизация не работает без 2FA.

- СМС и iMessage. Включить их синхронизацию в iCloud можно только при двухфакторной аутентификации; для расшифровки традиционно требуется код блокировки.

А вот отключить 2FA сегодня очень сложно.

почти невозможно.

Защита кода блокировки от атак методом перебора

Используя код блокировки, злоумышленник (или правоохранительные органы) может совершить ряд нежелательных для пользователя действий.Блокирующий код — практически единственная и последняя оставшаяся линия защиты.

В случае его падения злоумышленник сможет сделать практически всё, что угодно, как с самим iPhone, так и с данными в облаке — полный аналог здания, вся система безопасности которого ограничена цифровым замком на входе.

Дальше можно просто следовать по цепочке: пароли к аккаунтам из Брелки помогут войти в соцсети; Если вы найдете пароль от своей учетной записи Google, вы также сможете получить доступ к данным, которые накопили Android-устройства пользователя.

Apple знает обо всем этом.

Уже давно при настройке iPhone или iPad вас попросят ввести 6-значный код блокировки (раньше их было всего 4).

Да, включить 4-значный код блокировки можно, но безопасность такого шага сомнительна: 4-значные коды блокировки можно взломать с помощью специальных инструментов в течение получаса.

Но на взлом паролей, состоящих из 6 цифр, может уйти до 19 лет — это вполне безопасно.

Однако известные нам решения используют уникальные обходные пути: первые несколько сотен тысяч паролей в некоторых случаях (АФУ, определенные поколения оборудования) переыскиваются значительно быстрее, а вместо полного перебора используются частотные словари.

А как насчет аппаратной защиты от перебора? Все 64-битные устройства iOS имеют подсистему безопасности Secure Enclave, аппаратным обеспечением которой часто является Secure Element, ограничивающий скорость и количество возможных попыток.

На сегодняшний день защита Secure Enclave более или менее обходится для всех поколений iPhone и iPad, кроме последнего, основанного на SoC A12. Среди «безопасных» моделей — iPhone Xs, Xs Max и Xr. В этих моделях скорость поиска будет ограничена одним паролем в 10 минут; Насколько мне известно, производителям инструментов для взлома пока не удалось преодолеть это ограничение.

А вот для старых моделей, особенно в режиме AFU (After First Unlock, т.е.

телефон был отобран у пользователя при его включении, и пользователь хотя бы один раз разблокировал его после включения), скорость поиска в разы выше.

И действительно ли можно отключить iCloud Lock, не зная пароля iCloud?

Верно – но только для устройств, зарегистрированных под учетной записью с активной двухфакторной аутентификацией.Удивительно, но это действительно так: пожалуй, самый мощный механизм, продвинутый сдерживающий фактор, после появления которого кражи iPhone сократились в несколько раз, можно отключить, зная только код блокировки и ничего более.

Как это сделано? Вам понадобится сам iPhone и его код блокировки.

Запустим системное приложение «Найти iPhone».

В приложении есть поле для ввода пароля с надписью «Обязательно».

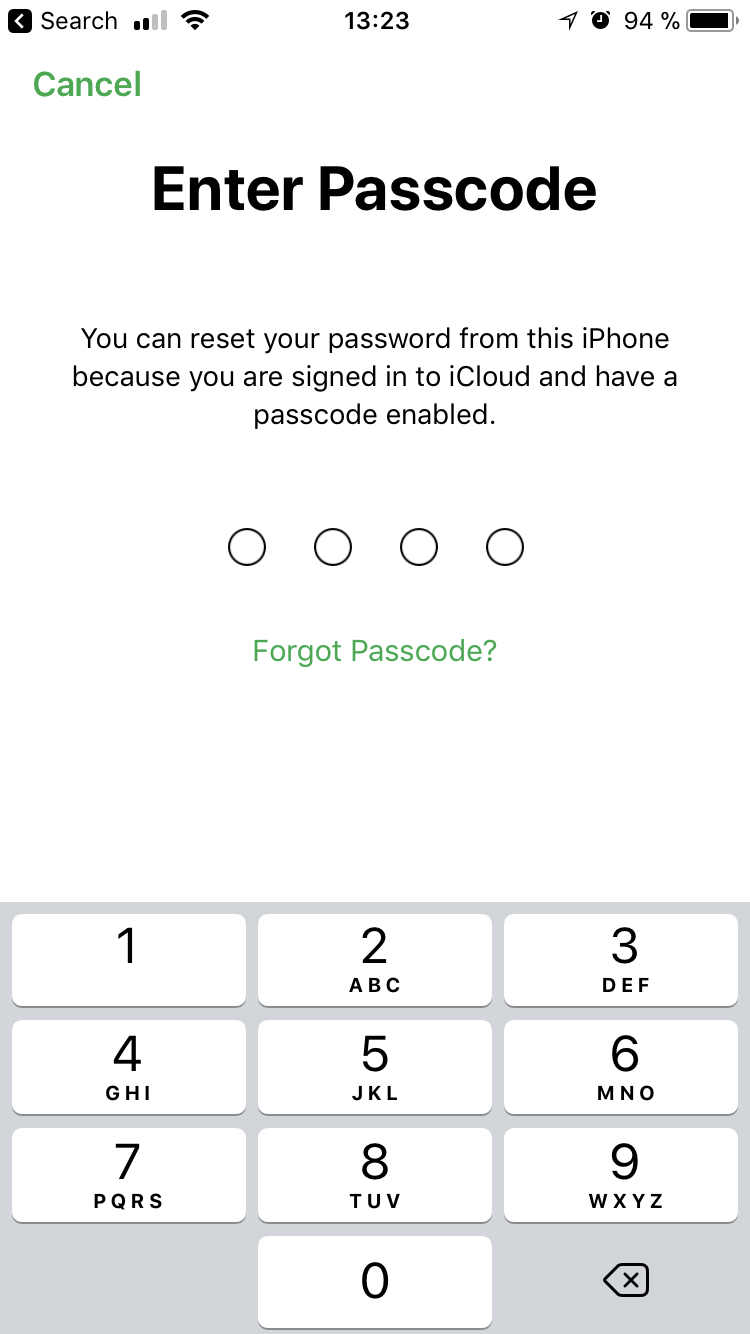

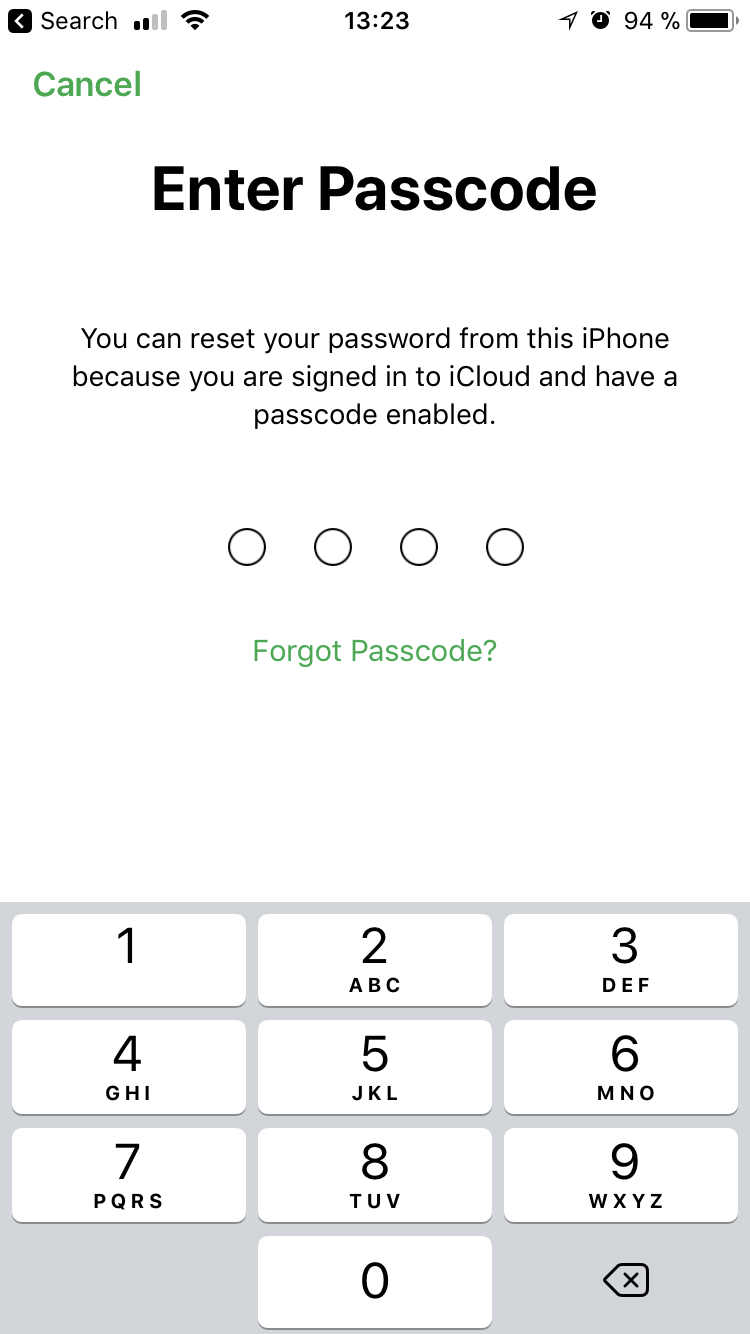

Проигнорируем его, нажав на «Забыли Apple ID или парольЭ», и увидим запрос кода блокировки телефона:

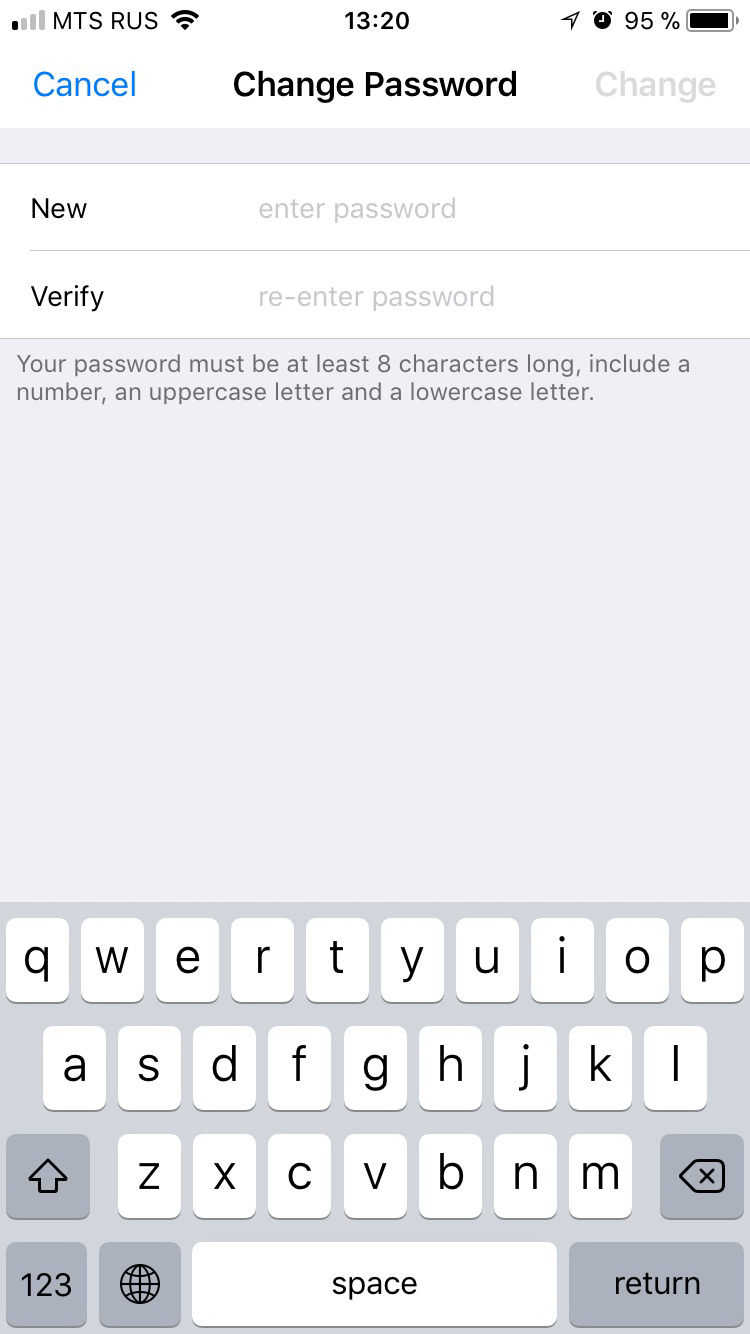

Введите код блокировки, а на следующем шаге установите новый пароль для iCloud:

Проблема решена: теперь мы знаем пароль Apple ID/iCloud; Блокировку iCloud можно отключить в настройках системы.

Альтернативный метод не требует использования приложения «Найти телефон».

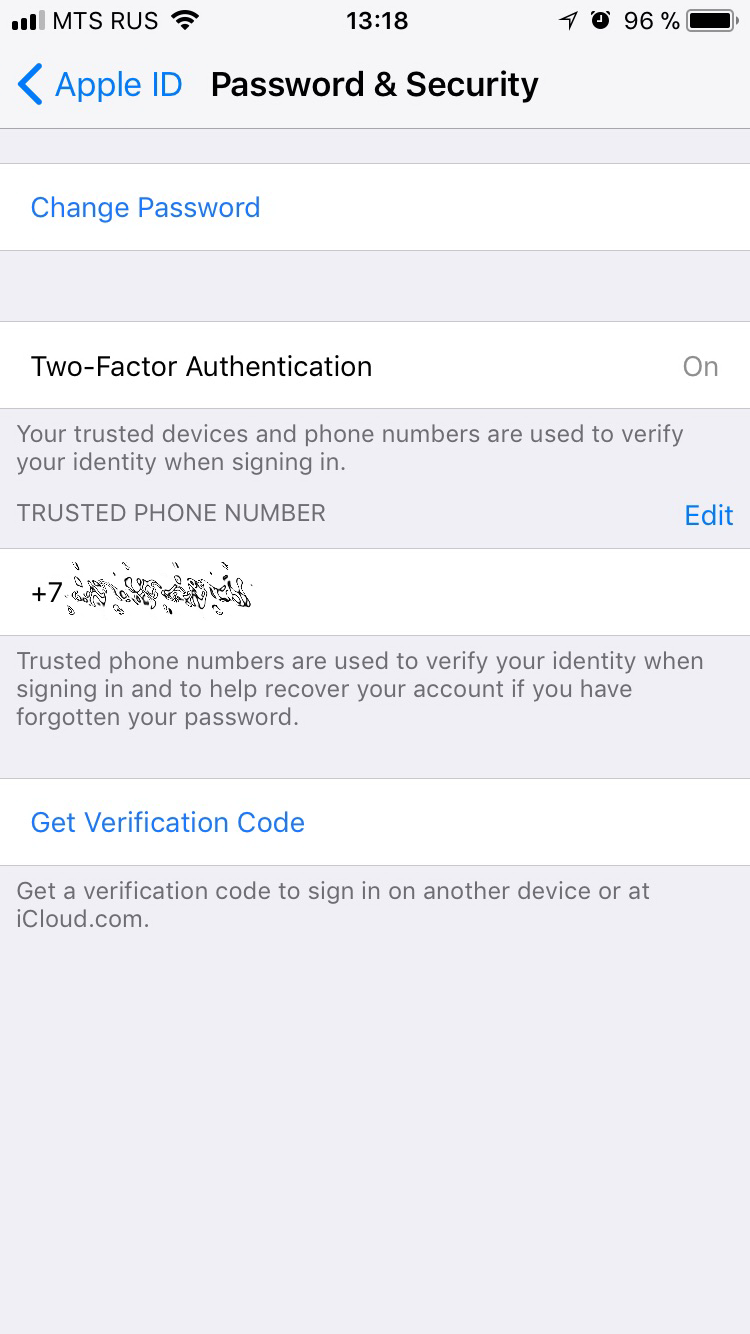

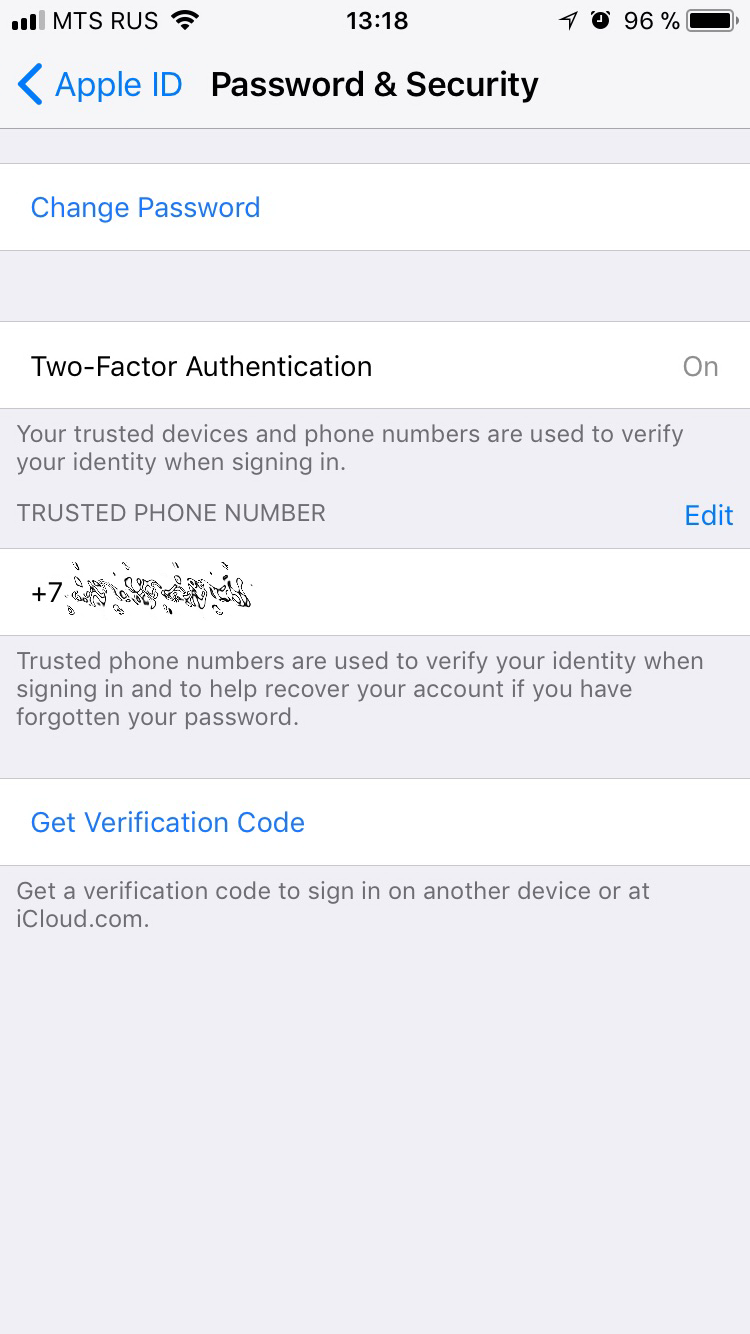

Зайдите в Apple ID в настройках устройства, а затем откройте пункт «Пароль и безопасность»:

Далее – Сменить пароль.

Вам будет предложено ввести код блокировки устройства:

После этого измените пароль для iCloud/Apple ID:

Даже после этого первоначальный владелец все равно может восстановить контроль над учетной записью, отправив запрос на восстановление и предоставив доверенный номер телефона.

В настройках «Доверенный номер телефона» вы указываете номер телефона, на который будет отправляться СМС для двухфакторной аутентификации.

Именно этот номер владелец может использовать для восстановления доступа к аккаунту, если злоумышленник изменит пароль Apple ID. Удалить ни один номер нельзя, но злоумышленника это не остановит. Первым шагом будет добавление нового «доверенного номера телефона», вторым — удаление старого, принадлежавшего бывшему владельцу аккаунта.

С этого момента и всё: быстро восстановить доступ к аккаунту у первоначального владельца устройства уже не получится.

В лучшем случае это можно сделать после длительной процедуры проверки, в ходе которой следы украденного устройства будут потеряны.

Как это было бы правильно?

С моей точки зрения, безопасность iOS на данный момент оставляет желать лучшего.Единственная линия защиты — совершенно недостаточная защита.

(Здесь я упомяну защиту паролем для «Эcrowntime»; она не идеальна, но лучше, чем ничего.

Когда-нибудь я расскажу об этой защите подробнее.

) Как вы можете улучшить безопасность? Я бы предложил следующие меры.

- «Вернуться к тому, как было в iOS 10»: до iOS 11 никто не мог сбросить пароль к локальной резервной копии.

Забыли пароль? Вы можете сделать резервную копию в iCloud и сбросить телефон к заводским настройкам; Резервный пароль был сброшен.

Но просто вытащить iPhone, узнать код блокировки и вытащить резервную копию было невозможно: пароль для резервной копии можно было поставить длинный и очень сложный (его все равно придется вводить один раз при установке и второй раз при восстановлении устройство), а взлом его происходит крайне медленно, около сотни попыток в секунду с использованием аппаратного ускорения на GPU.

- Не разрешайте добавлять или удалять доверенные номера телефонов без подтверждения пароля iCloud. Теперь, чтобы добавить новый доверенный номер, на который вы сможете получить код 2FA, вам просто нужно ввести код блокировки iPhone.

- Запретите сброс пароля Apple ID/iCloud с помощью кода блокировки.

Попробуйте как-нибудь изменить или сбросить пароль аккаунта Google — убедитесь, что систему восстановления доступа можно сделать одновременно удобной и безопасной.

- И уж точно не разрешать отключать функцию «Найти iPhone» после сброса пароля.

И здесь я вас снова отправлю в Google: достаточно сменить (даже не сбросить, а просто сменить!) пароль от вашего аккаунта Google, и вы не сможете отключить защиту FRP (Factory Reset Protection) в течение трех дней: Срок вполне достаточный, чтобы успеть что-то предпринять по поводу украденного устройства.

Этот момент приобретает особую значимость в свете того, что грабители теперь не просто отбирают у жертвы смартфон, но и заставляют сообщить ей код блокировки, моментально меняя облачный пароль и отвязывая устройство от iCloud.

Конечным пользователям имеет смысл установить пароль «Эаварийное время».

Если не увлекаться самоограничениями, то опыт использования устройства не пострадает, но сбросить пароль к резервной копии вы уже не сможете: помимо кода блокировки экрана система также попросит вас ввести пароль «аварийного времени».

Кроме того, вы можете установить ограничения таким образом, что без пароля «аварийного времени» вы не сможете сменить пароль от своей учетной записи или удалить его с iPhone. Теги: #информационная безопасность #iOS #Смартфоны #iphone #Apple #взлом #блокировка iCloud #отвязка от iCloud #код блокировки

-

Установка Bind9 Dns На Centos

19 Oct, 24 -

Первый В Мире Граммофон С Bluetooth

19 Oct, 24 -

Компонент Внедрения Зависимостей

19 Oct, 24