Мы в «Лаборатории Касперского» тесно сотрудничаем со сторонними разработчиками программного обеспечения.

Как только мы находим очередную уязвимость, мы немедленно сообщаем производителю, чтобы без промедления закрыть дыру.

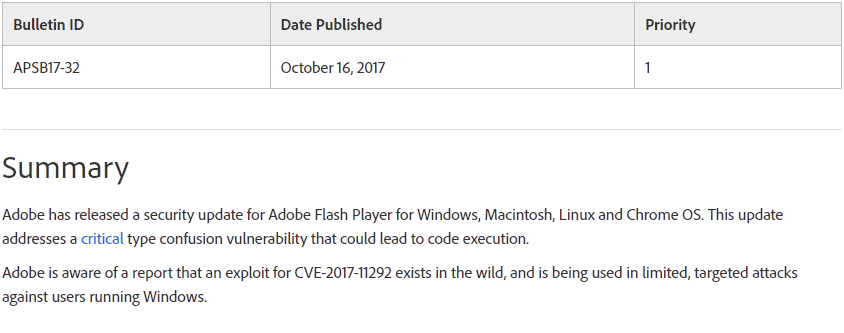

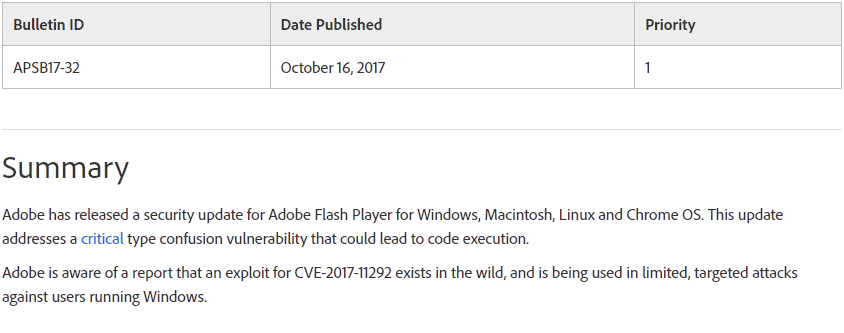

А 10 октября 2017 года наша система защиты от эксплойтов обнаружила новую нулевую угрозу для Adobe Flash, которая использовалась для атаки на наших клиентов.

Эксплойт был доставлен жертве через документ Microsoft Office, и его конечной целью была установка последней версии трояна FinSpy. Мы сообщили об ошибке в Adobe, которая присвоила ей индекс CVE-2017-11292 и выпустила ее буквально вчера.

пластырь .

На данный момент мы наблюдали только одно использование эксплойта против наших клиентов, из чего можно сделать вывод, что он применяется в отдельных целевых атаках.

Проанализировав вредоносное ПО, участвовавшее в этой атаке, мы обнаружили явную связь с группой, которую мы называем BlackOasis. Мы уверены, что эта команда стоит за атаками с использованием другого нулевого трояна (CVE-2017-8759), обнаруженного FireEye в сентябре 2017 года.

Троян FinSpy, участвовавший в новой атаке через CVE-2017-11292, обращается к тому же серверу управления и контроля, что и троянец.

загружен через CVE-2017-8759.

История BlackOasis

Впервые мы зафиксировали активность BlackOasis в мае 2016 года, когда исследовали еще один нулевой уровень для Adobe Flash. 10 мая Adobe уведомлен об уязвимости CVE-2016-4117, затрагивающей Flash Player версии 21.0.0.226 и более ранних версий для Windows, Macintosh, Linux и Chrome OS. Как оказалось, этой дырой активно пользовались хакеры.Наши исследователи нашли образец, использующий эту уязвимость.

Отловленный образец был загружен на сервис мультисканера 8 мая 2016 года.

Образец в виде RTF-файла использовал CVE-2016-4117 для загрузки и установки программы с удаленного сервера.

Более того, этой программы уже не было на сервере, но там было много установщиков FinSpy. Изучив данные Kaspersky Security Network, наши аналитики выявили два схожих варианта использования группы эксплойтов (на тот момент называвшихся нулевыми бросками), использованных BlackOasis в июне 2015 года.

Речь идет о CVE-2015-5119 и CVE-2016-.

0984, которые были исправлены в июне 2015 и феврале 2016 года соответственно.

Они также привели к установке FinSpy. Обнаружив сеть эксплойтов, созданную BlackOasis, мы начали отслеживать их деятельность, чтобы лучше понять их тактику и цели.

С тех пор мы видели еще пару десятков атак этой группы.

Вот как, например, выглядят некоторые документы, использованные в качестве приманки:

В результате мы видим, что с июня 2015 года BlackOasis используют как минимум 5 нулей:

- CVE-2015-5119 — июнь 2015 г.

- CVE-2016-0984 — июль 2015 г.

- CVE-2016-4117 — май 2016 г.

- CVE-2017-8759 — сентябрь 2017 г.

- CVE-2017-11292 — октябрь 2017 г.

Атаки с использованием CVE-2017-11292

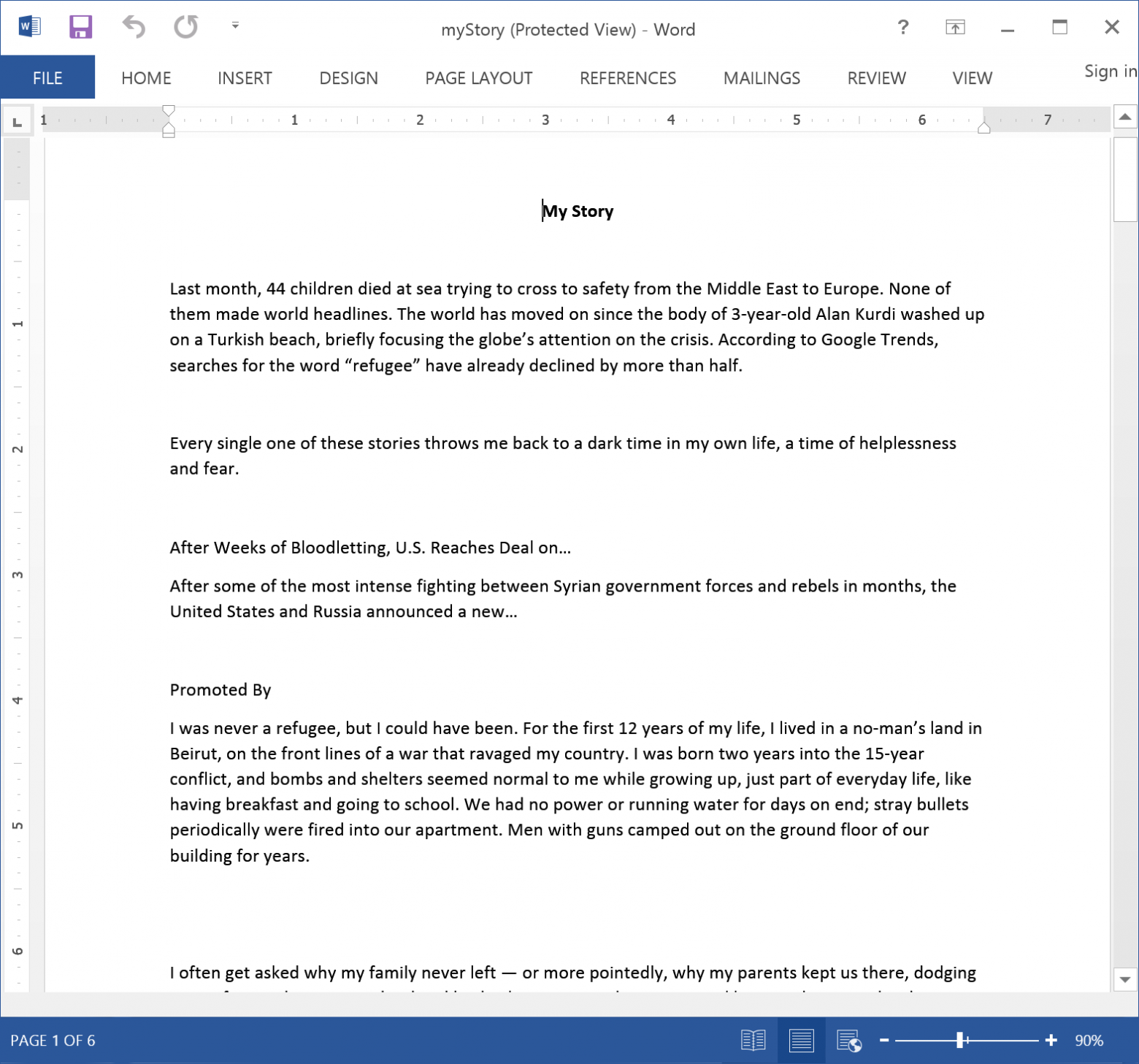

Атака начинается с доставки документа Office жертве, в данном случае предположительно по электронной почте.

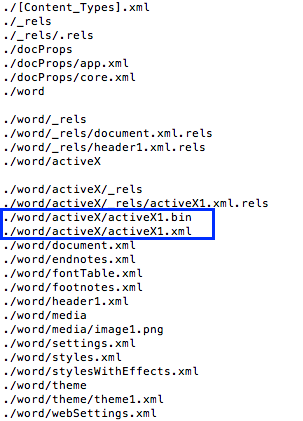

Документ содержит объект ActiveX, содержащий эксплойт Flash.

Flash-объект в файле .

docx, сохраненный в несжатом формате.

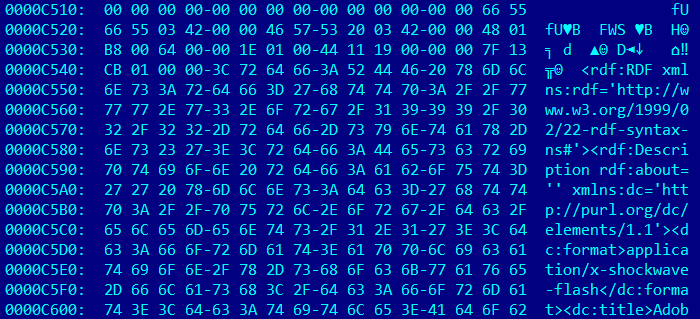

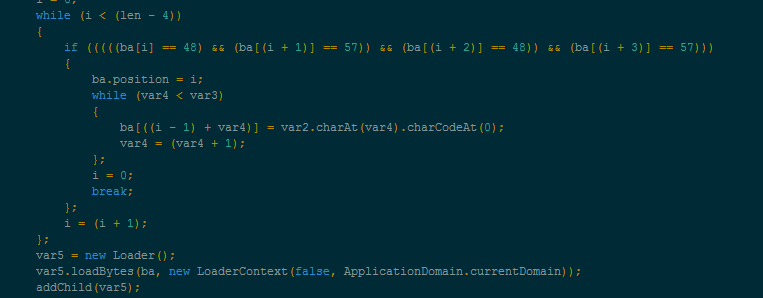

Объект Flash содержит ActionScript, который извлекает эксплойт с помощью самодельной оболочки.

Распаковка процедуры SWF-эксплойта

«Эксплойт использует уязвимость повреждения памяти, обнаруженную в классе «com.adobe.tvsdk.mediacore.BufferControlParameters».

Если эксплойт сработает, он получает права на чтение и запись в память, что позволяет запустить шеллкод для второго этапа атаки.

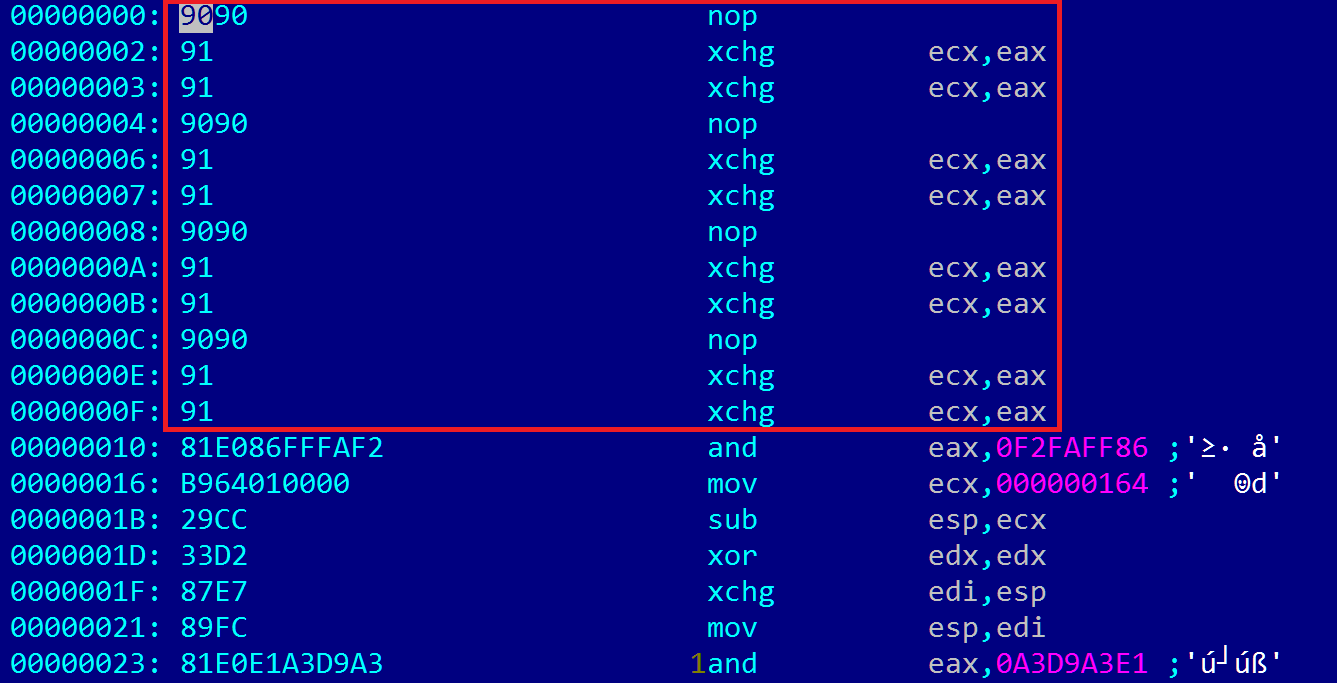

Шеллкод первого этапа содержит интересный набор инструкций NOP, перемежающихся другими инструкциями.

Скорее всего, это было сделано для того, чтобы избежать обнаружения антивирусами, запускающими большие блоки инструкций NOP внутри флеш-файлов.

NOP массив инструкций 0x90 и 0x91

Основная задача исходного шеллкода — загрузка шеллкода второго этапа с сервера.

]107/rss/5uzosoff0u.iaf .

Шеллкод второго этапа

Шеллкод второго этапа атаки выполняет следующие действия:

- Загрузки FinSpy на hxxp://89.45.67[.

]107/rss/mo.exe

- Он загружает документ-ловушку с того же IP.

- Запускает трояна и отображает документ.

вредоносное ПО mo.exe

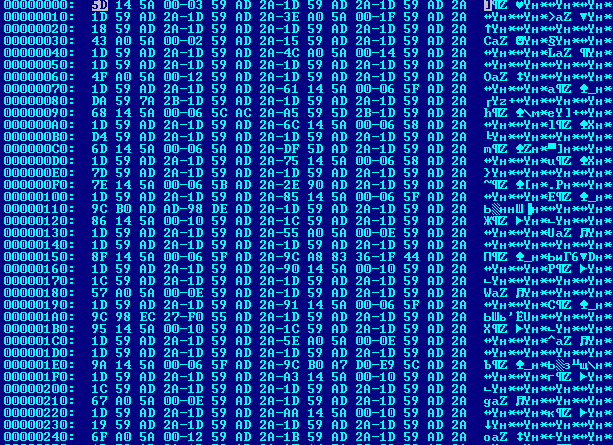

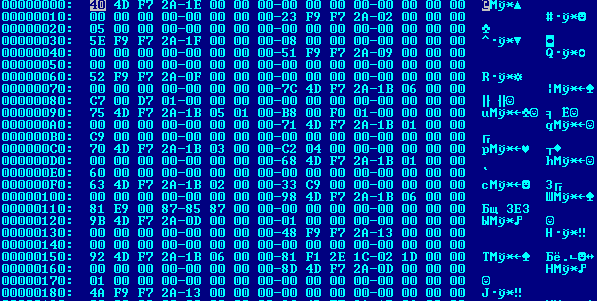

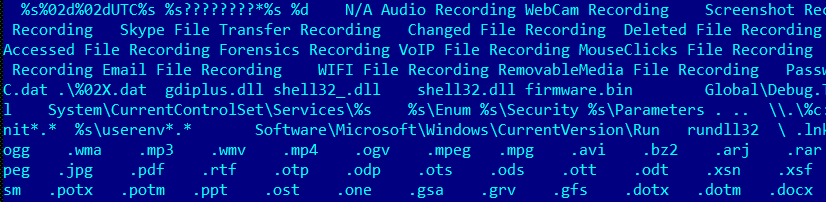

Как уже говорилось, внутри mo.exe (MD5: 4a49135d2ecc07085a8b7c5925a36c0a) находится последняя версия трояна FinSpy производства Gamma International. Обычно его продают правительственным учреждениям и используют для законного наблюдения за подозреваемыми.Последняя версия наполнена приемами антианализа, включая самодельную обертку и виртуальную машину для выполнения кода, что очень затрудняет анализ.

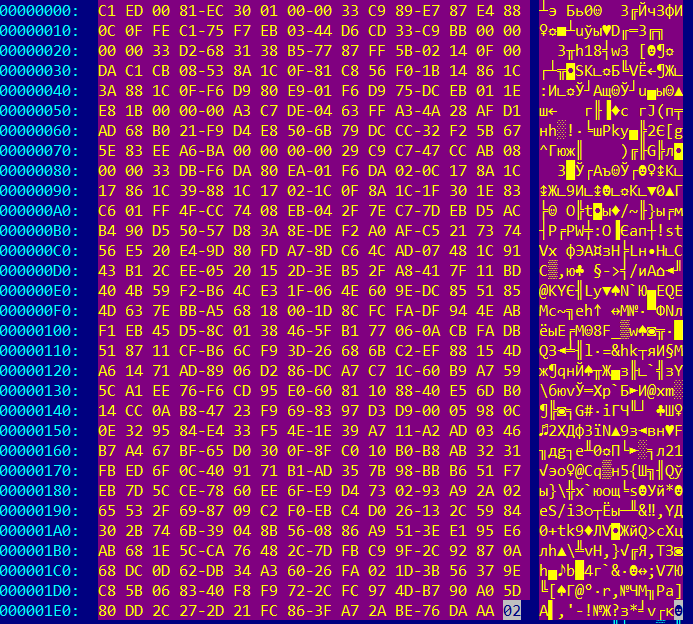

P-код виртуальной машины упаковывается с использованием aPLib.

Упакованная часть кода P-кода

Несжатый P-код

После распаковки виртуальной машины P-код расшифровывается:

Расшифрованный P-код

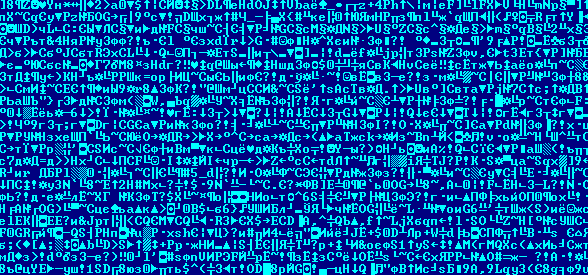

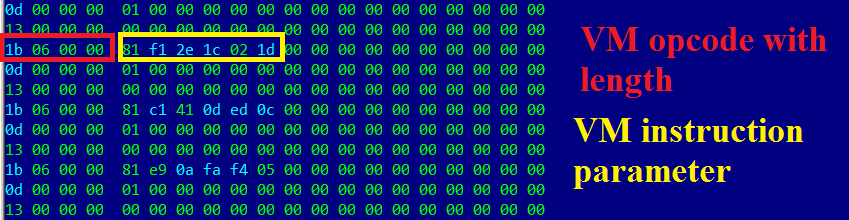

Виртуальная машина, используемая в троянце, поддерживает 34 инструкции:

Пример интерпретируемого P-кода

В этом примере инструкция «1b» запускает собственный код, помещенный в поле параметра.

После успешного запуска вредоносная программа продолжает копировать файлы по этим путям:

- C:\ProgramData\ManagerApp\AdapterTroubleshooter.exe

- C:\ProgramData\ManagerApp\15b937.cab

- C:\ProgramData\ManagerApp\install.cab

- C:\ProgramData\ManagerApp\msvcr90.dll

- C:\ProgramData\ManagerApp\d3d9.dll

«d3d9.dll» — это вредоносный модуль, который внедряет FinSpy в процесс Winlogon.

Часть кода, внедренная в процесс winlogon

Затем вредоносная программа связывается с тремя серверами управления и контроля, чтобы получить новые инструкции и отправить извлеченные данные.

Два из них уже использовались в сценариях использования FinSpy. Один из них произошел совсем недавно, в сентябре, при атаке, описанной FireEye с использованием CVE-2017-8759. IP-адреса этих серверов и образцы вредоносного ПО тесно связаны с той частью деятельности BlackOasis, которая включает использование FinSpy.

Жертвы и цели BlackOasis

Интересы BlackOasis очень широки – группу интересуют деятели, вовлеченные в ближневосточную политику, и организации, имеющие вес в регионе.Их объектами являются видные деятели ООН, оппозиционные блоггеры, политические активисты и региональные журналисты.

В 2016 году мы также отмечали особый интерес BlackOasis к Анголе.

Это было ясно видно по подставным документам, использованным при атаках: они предназначались для целей, предположительно связанных с нефтью, отмыванием денег и другой незаконной деятельностью.

Кроме того, BlackOasis заинтересовался международными активистами и аналитическими центрами.

География интересов BlackOasis очень обширна.

Их жертвы есть в России, Ираке, Афганистане, Нигерии, Ливии, Иордании, Тунисе, Саудовской Аравии, Иране, Нидерландах, Бахрейне, Великобритании и Анголе.

выводы

Мы считаем, что атака HackingTeam в середине 2015 года создала пробел на рынке инструментов наблюдения, который сейчас заполняют другие компании.Одна из них — Gamma International, которая предлагает клиентам пакет инструментов FinFisher. Однако сама Gamma International также была взломана в 2014 году тем же хакером по имени Финеас Фишер, хотя тогда последствия были не такими серьезными, как в случае с Hacking Team. Кроме того, у Gamma International было два года на то, чтобы оправиться от нападения.

Похоже, что количество атак FinFisher и уязвимостей нулевого дня будет продолжать расти.

Что делать и как защититься от подобных атак? В случае CVE-2017-11292 и подобных уязвимостей вы можете использовать Технология Killbit для блокировки элементов Flash в определенных приложениях.

К сожалению, сделать это на системном уровне не так-то просто: Flash-объекты потенциально могут быть загружены через приложения, которые Killbit не остановит. Кроме того, иногда от Flash зависят совершенно необходимые инструменты, но в результате блокировки они также могут стать неработоспособными.

Кроме того, нет никакой гарантии, что BlackOasis не перейдет на использование эксплойтов для других программных продуктов.

Лучше всего использовать многоуровневый подход, используя политики доступа, антивирусы, мониторинг сети и белые списки.

Наши продукты обнаруживают такие инструменты BlackOasis, как PDM:Exploit.Win32.Generic, HEUR:Exploit.SWF.Generic и HEUR:Exploit.MSOffice.Generic. Индикаторы заражения: 4a49135d2ecc07085a8b7c5925a36c0a 89.45.67[.

]107 Большое спасибо команде реагирования на инциденты безопасности продуктов Adobe (PSIRT) за помощь в анализе уязвимости и оперативном ее устранении.

Теги: #информационная безопасность #apt #blackoasis #finspy #finfisher

-

Рубиновый Подкаст Noname S04E18

19 Oct, 24 -

Инфовис Инструментарий

19 Oct, 24 -

Как Я Разработал Русский Планшет

19 Oct, 24