Концепция майнинга криптовалют проста: это использование вычислительных ресурсов для выполнения сложных задач, приносящих доход в виде криптовалюты.

Если доходы от продажи криптовалюты меньше затрат на электроэнергию и инфраструктуру, то такая деятельность не имеет смысла.

Все меняется, если за ресурсы платит кто-то другой.

В этом посте мы поговорим о нелегальном майнинге криптовалют в облачных сервисах и посмотрим, как действуют наиболее активные кибергруппировки.

Кто подвергается нападению?

Переход к облачным технологиям — одна из самых популярных тенденций последних лет для предприятий самых разных отраслей.Таким образом, угроза вредоносного криптомайнинга носит глобальный характер.

Скорость внедрения облачных технологий и простота их использования привели к тому, что компании, заботящиеся о безопасности, развертывают ключевые сервисы в облаке — например, это может быть установка в общедоступном облаке базы данных с коммерческой информацией или файлового хранилища с полным доступом для кем-либо – непреднамеренно создавая потенциальные проблемы.

Возможность быстрого развертывания активов и сервисов в облаке может затруднить полный контроль и защиту активов ИТ-специалистами и командами кибербезопасности организации.

Это также приводит к тому, что облачные экземпляры остаются общедоступными дольше, чем это необходимо, и этот доступ может продолжаться даже после перехода в рабочую среду.

Развертывание облачных сервисов людьми без достаточных знаний в области безопасности делает такие развертывания привлекательными целями для кибергрупп, занимающихся незаконным майнингом криптовалюты.

Одна из причин такой привлекательности — «незаметность» облачных сервисов для ИТ-команд, давно работающих с традиционной инфраструктурой.

Они хорошо разбираются в антивирусах и межсетевых экранах классической производственной сети, но испытывают большие трудности, когда дело доходит до разработки и внедрения архитектуры облачной безопасности.

В результате сотрудники ИТ и кибербезопасности становятся более уязвимыми, поскольку они не могут видеть все события, которые они обычно видят на локальных хостах.

Для кибергрупп, использующих облачные экземпляры для майнинга, это означает, что нет необходимости постоянно совершенствовать методы атак и вредоносное ПО.

В чем проблема нелегального майнинга криптовалют?

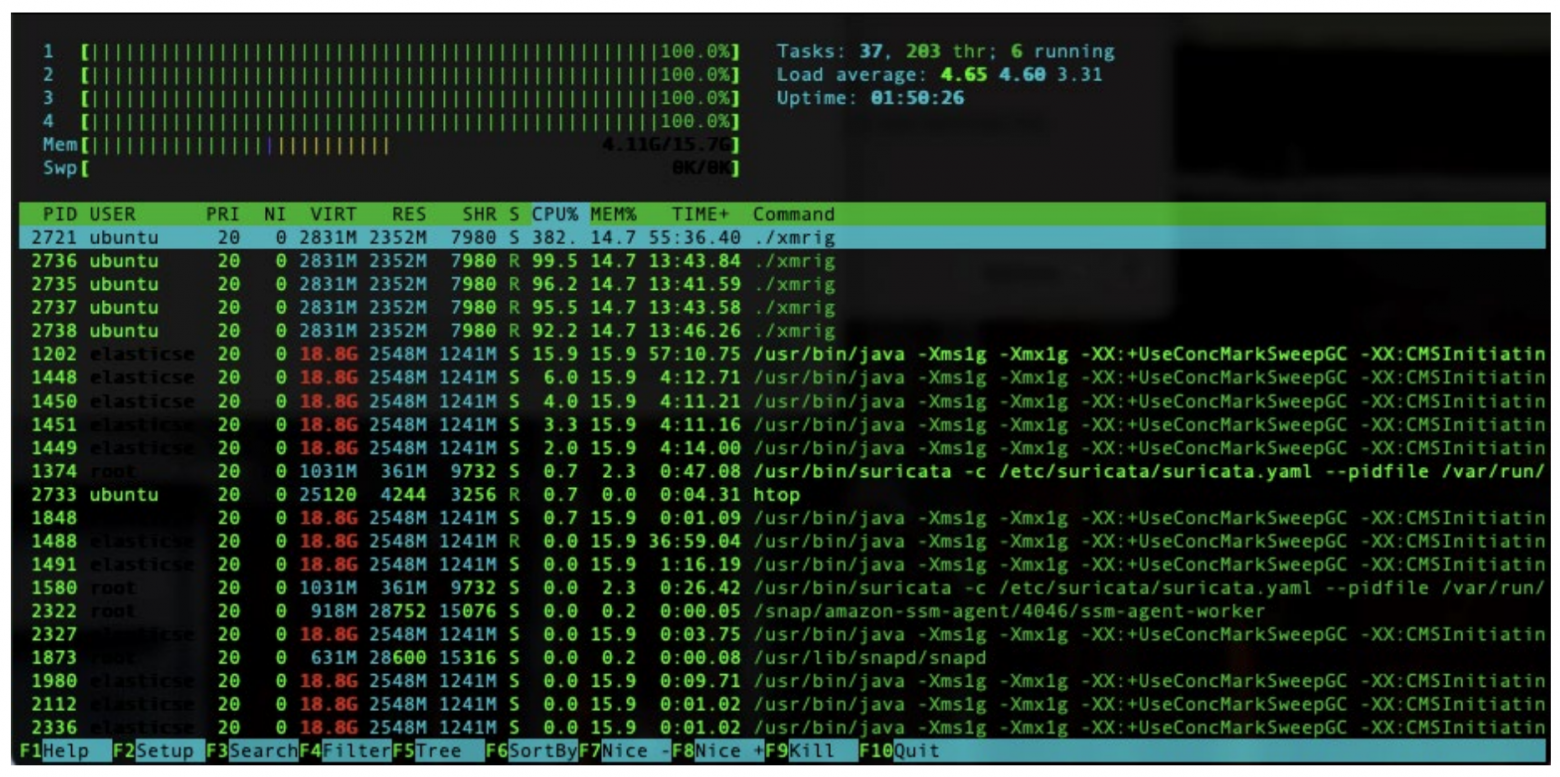

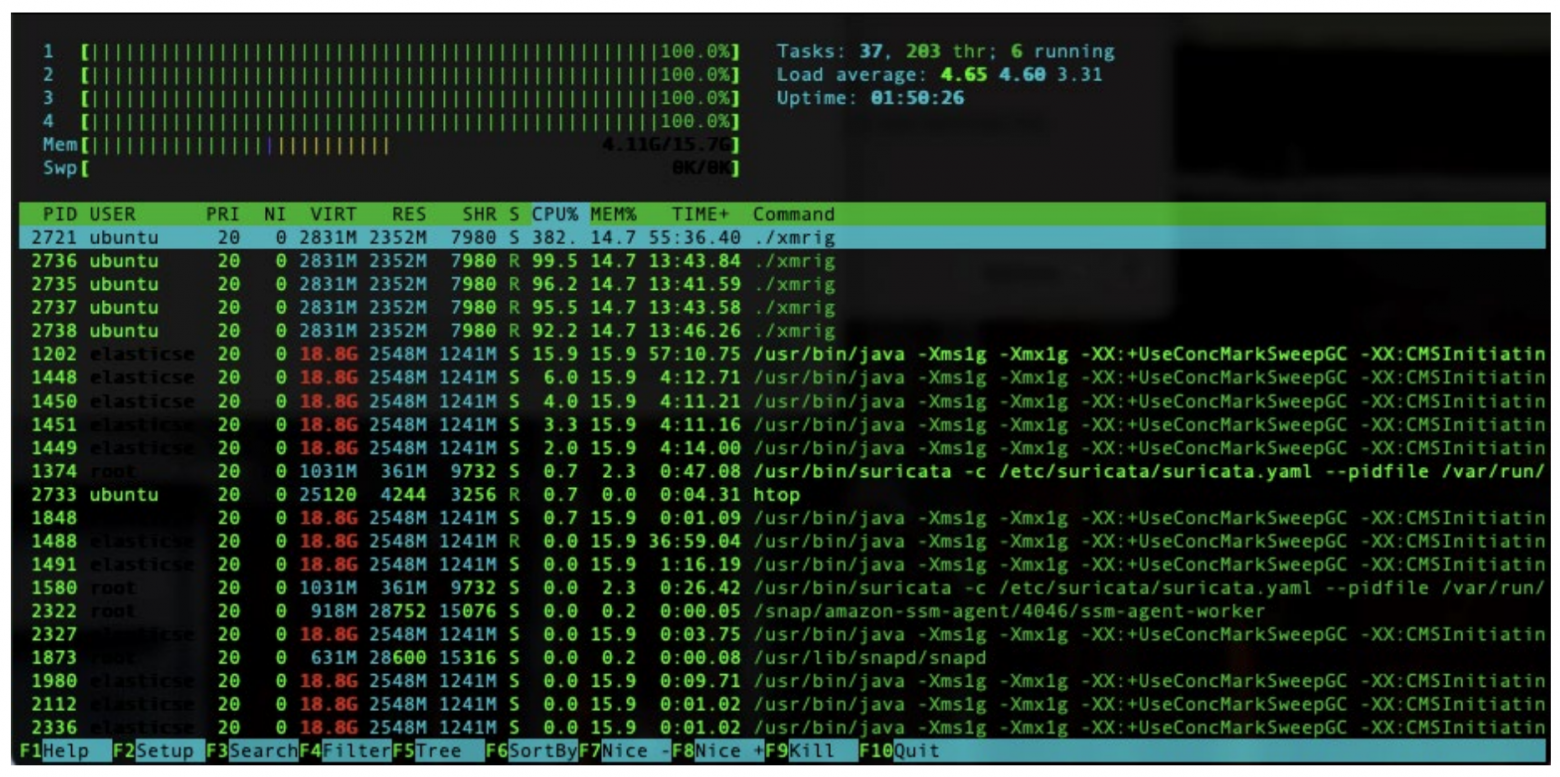

Основным последствием внедрения в систему нелегального майнера криптовалюты является повышенное потребление вычислительных ресурсов.В качестве эксперимента мы добавили майнер Monero XMRig в одну из наших облачных установок и зафиксировали увеличение загрузки ЦП в среднем с 13% до 100%.

Результаты работы утилиты htop в системе, где работает майнер XMRig. Источник (далее): Trend Micro. Пока майнер работал, службы, работающие на сервере, практически перестали отвечать.

Например, использование веб-сервера стало практически невозможным.

Таким образом, установка нелегального майнера приводит к неработоспособности всех облачных сервисов, особенно сайтов электронной коммерции, снижение производительности которых может привести к оттоку аккаунтов или потере дохода.

Но катастрофические замедления — не единственная проблема, которую создает незаконный майнинг криптовалют. В нашем эксперименте стоимость эксплуатации системы увеличилась с 20 долларов в месяц при 13-процентной загрузке до 130 долларов при 100-процентной загрузке.

Это означает примерно 600-процентное увеличение эксплуатационных расходов для каждой системы, пострадавшей от заражения майнером.

Увеличение затрат происходит за каждый скомпрометированный экземпляр, и поскольку группы кибермайнинга обычно стремятся установить свое программное обеспечение на все экземпляры, находящиеся под контролем жертвы, общие затраты могут значительно возрасти.

Мониторинг сетевого взаимодействия майнера XMRig Криптомайнинг нагружает не только процессор, но и сеть.

Сетевой трафик зараженных машин увеличивается из-за необходимости взаимодействия с сетевыми пулами.

И хотя это небольшая сумма по сравнению со стоимостью загрузки процессора, ее тоже следует учитывать в общей стоимости потерь от деятельности нелегальных майнеров.

Криптомайнинг как часть жизненного цикла зараженных серверов

Наличие в системе группы по добыче криптовалюты указывает на серьезную проблему, которую часто упускают из виду.Злоумышленники, которые компрометируют серверы и продают доступ к ним (Access-as-a-Service), не гнушаются майнингом криптовалюты, хотя и не в качестве основного источника дохода.

Они устанавливают программное обеспечение для майнинга, чтобы зарабатывать деньги даже на серверах, которые простаивают в ожидании покупателей.

Таким образом, наличие вредоносного ПО для майнинга криптовалют следует рассматривать не только как признак плохой кибергигиены в компании, но и как канарейку в угольной шахте: обнаружение майнера — последняя возможность для жертвы быстро принять меры.

, так как вполне вероятно, что скоро произойдет доступ к серверу.

Этим воспользуются более злонамеренные группы, и последствия будут намного хуже.

Самые активные майнинговые кибергруппы

Действия кибергруппировок, занимающихся незаконным майнингом криптовалют на захваченных облачных ресурсах, обычно довольно типичны:- проникновение в систему с использованием уязвимости или слабого пароля;

- установка CPU-майнера, чаще всего XMRig;

- присоединение хоста к майнинг-пулу — группе сотрудничающих майнеров, которые объединяют свои ресурсы для повышения вероятности успешного майнинга криптовалюты;

- подключение к управляющему серверу — хотя это можно сделать по различным протоколам, большинство исследованных нами групп использовали IRC (Internet Relay Chat).

Преступник

С группой Outlaw мы познакомились в ноябре 2018 года.Свое название она получила от румынского названия основного инструмента, который использует группа, «haiduc».

Это IRC-бот Shellbot, написанный на Perl. Первоначальный метод атаки Outlaw предполагает либо взлом устройств Интернета вещей (IoT) и серверов Linux, включая облачные серверы, с помощью известных уязвимостей, либо перебор паролей SSH. Как только хакеры получают доступ к целевой системе, они устанавливают IRC-бота, чтобы иметь возможность удаленно управлять системой.

Затем администраторы ботов могут использовать систему для майнинга Monero или проведения DDoS-атак.

Outlaw TPP не претерпела существенных изменений с 2018 года.

Все их кампании были практически идентичны, что позволяет предположить, что группа предпочитает сохранять свой подход простым и использовать то, что уже хорошо сработало.

Эта инерция также связана с тем, что вероятность установки защитного ПО на IoT-устройства и серверы Linux ниже, чем на конечные точки Windows. Отсутствие постоянно обновляемой защиты позволяет группе не внедрять никаких инноваций, в отличие от своих коллег, атакующих более безопасные платформы.

Одним из нововведений стало добавление скрипта, который находит и удаляет майнеров из конкурирующих групп и даже ранних версий собственного вредоносного ПО.

Это позволяет Outlaw заражать все больше и больше компьютеров и постоянно обновлять свое вредоносное ПО.

Таким образом группа побеждает конкурентов на арене добычи криптовалют.

Команда ТНТ

TeamTNT использует уязвимые программные сервисы для компрометации хостов.Попав внутрь системы, хакеры крадут учетные данные других служб, что помогает им переходить на новые хосты и злоупотреблять другими службами.

Группа также стремится украсть ключи API Amazon Web Services (AWS) и токены Ngrok. Мы не определили, почему группа крадет эти данные, но вполне вероятно, что они намерены использовать их в будущих кампаниях или продать другим участникам теневых форумов.

Это указывает на то, что группа стремится расширить свой бизнес от компрометации систем жертвы для майнинга криптовалюты до компрометации всей облачной инфраструктуры жертвы.

Изучив графики атак TeamTNT, мы заметили, что группа могла намеренно атаковать системы, взломанные конкурирующей группой по майнингу криптовалют Kinsing. Об этом свидетельствуют сообщения, оставленные в скриптах и на взломанных TeamTNT системах.

Они предлагают бесплатные услуги по очистке, якобы чтобы помочь жертвам решить те самые проблемы, которые позволили TeamTNT скомпрометировать их системы.

Мы считаем, что TeamTNT делает это, чтобы привлечь внимание не только исследователей безопасности, анализирующих ее скрипты, но и жертв атак.

Например, в одном из таких сообщений TeamTNT объясняет, что на самом деле пытается сделать «добро», скомпрометировав пострадавшую систему, установив майнеры криптовалюты и используя вычислительные ресурсы, за которые группа не платит. Этот самопровозглашенный «Робинхуд» уникален для TeamTNT по сравнению с конкурирующими группами по добыче криптовалюты.

Сообщение TeamTNT найдено в скрипте init.sh на немецком и английском языках.

Судя по своей тактике и интересу к краже учетных данных, TeamTNT стремится продемонстрировать, что она более продвинута, чем конкурирующие группы.

Важно помнить, что в большинстве случаев, если TeamTNT имеет доступ к системам через учетную запись высокого уровня, она может делать больше, чем просто устанавливать майнеры криптовалюты.

В худшем случае она может получить полный контроль над службами, работающими под той же учетной записью, такими как базы данных, веб-сайты электронной коммерции и облачные приложения.

Как защититься от нелегального облачного криптомайнинга

Один из лучших способов предотвратить атаки майнеров криптовалюты на облачные системы — убедиться, что системы обновлены и работают только те службы, которые необходимы.Подавляющее большинство атак, которые мы видим сегодня, используют устаревшее программное обеспечение, поэтому обновление обновлений является ключевой частью вашей защиты.

Это относится к каждому уровню программного стека, ко всей инфраструктуре — от Kubernetes и Docker до приложений и сервисов.

Однако даже если организация старательно исправляет свои системы, все равно существуют способы, с помощью которых криптовалютные группы могут получить доступ.

Это могут быть, например, небезопасно настроенные API от Docker и Kubernetes. Известно, что TeamTNT использовала такие API для развертывания майнеров криптовалют. Эти API не должны быть напрямую доступны в Интернете, поскольку это позволяет злоумышленникам напрямую контролировать службы.

Вместо этого взаимодействие должно быть ограничено узким кругом людей – системными администраторами.

Многие облачные системы напрямую подключены к Интернету и с точки зрения сети менее безопасны, чем если бы они использовались внутри периметра безопасности организации.

Однако существуют способы уменьшить поверхность атаки с точки зрения сети путем развертывания межсетевых экранов, систем обнаружения и предотвращения вторжений (IDS/IPS), а также продуктов облачной защиты конечных точек, которые могут ограничивать и фильтровать сетевой трафик от известных плохих хостов.

Мы также рекомендуем отфильтровать домены, связанные с известными майнинг-пулами, агрегаторы которых можно найти в Интернете.

Кроме того, мы рекомендуем принять другие меры безопасности, специфичные для облачных майнеров криптовалюты:

- Создайте правила, которые отслеживают использование ресурсов с точки зрения затрат. Атаки, связанные с майнингом криптовалюты, приводят к резкому увеличению использования ЦП, что должно быть четко видно в любом инструменте мониторинга ресурсов ЦП, а в некоторых случаях и в выставлении счетов, в зависимости от типа услуги.

- Создавайте правила для мониторинга открытых портов, которые не нужны конкретным облачным службам, особенно тем, которые работают на привилегированных портах.

- Создайте правила, которые отслеживают использование и изменения маршрутизации DNS, что является распространенным способом создания кластеров добычи криптовалюты.

К ним относятся руководства по АВС , Облачная платформа Google , Microsoft Azure И Oracle Cloud .

Обеспечение безопасности облака — это общая ответственность организации и поставщика облачных услуг.

Важно провести оценку рисков любой облачной службы, которую рассматривает организация, чтобы убедиться, что у поставщика имеются надлежащие протоколы безопасности.

Организация должна действовать исходя из того, что безопасность является неотъемлемой частью развертывания облака, а не второстепенной мыслью.

Теги: #информационная безопасность #кибербезопасность #Криптовалюты #майнинг #Исследования и прогнозы в ИТ #облачные сервисы #кибератаки #криптомайнинг #кибергруппы #облачный майнинг

-

Стартапы И Технологии Из Мира Аудио

19 Oct, 24 -

Почему Я Не Даю Интервью?

19 Oct, 24 -

Хабрацитатник

19 Oct, 24 -

Из-За Бреда

19 Oct, 24