Слушаю недавнее интервью уважаемого Евгения Касперского на РоссияСегодня , где он высказал мысль о том, что скоро у большинства сотрудников компании не будет доступа к Интернету, я вспомнил практику многих компаний, полностью отделяющих внутреннюю сеть от Интернета, предоставляя доступ в Интернет только с отдельно выделенных компьютеров, и решил выразить свои мысли по этому аспекту информационной безопасности.

Практика полного разделения локальной сети и доступа в Интернет вполне правильна и, по мнению многих ИТ-специалистов, является единственным 100% способом защиты корпоративных данных.

Однако этот метод, помимо высоких затрат на его реализацию, имеет еще один весьма существенный недостаток, а именно неудобство использования Интернета.

Отсутствие комфортного доступа к сети Интернет влечет за собой не только прямые потери в виде снижения производительности труда сотрудников, но и косвенные, такие как снижение лояльности сотрудников и престижа работы, что является прямой причиной увеличения затрат компании.

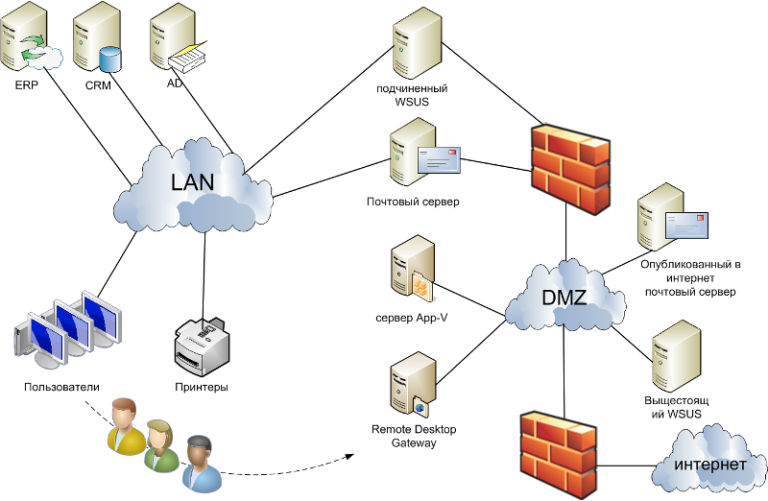

Типичная схема такой сети выглядит следующим образом:

Эта схема полностью отделяет рабочие места от Интернета, и даже если на компьютер сотрудника попадет троян, он не сможет передать украденную информацию в Интернет. Также сеть, построенная по такой схеме, предотвращает несанкционированное распространение сотрудником компании конфиденциальной информации через Интернет.

И все же, несмотря на всю безопасность, у этой схемы есть существенный недостаток – это отсутствие гибкости и комфортной работы, поскольку возможны только два состояния: у сотрудника либо вообще нет доступа к Интернету, либо он у него включен.

отдельная машина.

Чтобы решить эти проблемы и дать возможность сотруднику полноценно работать, есть интересное решение в виде виртуализации приложений; Microsoft называет эту технологию App-V. Виртуализация приложений Microsoft (App-V) — это технология, которая делает программы доступными для компьютеров пользователей без необходимости устанавливать их непосредственно на эти компьютеры.

С помощью процесса, называемого виртуализацией приложений, который позволяет каждому приложению работать в собственной автономной виртуальной среде на клиентском компьютере.

Виртуализированные приложения изолированы друг от друга.

Это позволяет избежать конфликтов между приложениями, но они по-прежнему могут взаимодействовать с клиентским компьютером.

.

Делается это следующим образом: в DMZ устанавливаем терминальный сервер, на который разрешаем интернет-трафик, настраиваем интернет-браузер как виртуальное приложение, запрещаем использование буфера и использование локальных ресурсов через RDP. Также настраиваем Шлюз удаленных рабочих столов в DMZ и разрешаем доступ к нему по https из сети компании.

Примерная схема:

Итак, что мы имеем в итоге:

Пользователи компании, изолированные от Интернета внутренней сетью, заходят на внутреннюю веб-страницу сервиса RDG, на которой опубликован интернет-браузер, или запускают RDP-файл.

Пройдя аутентификацию, при наличии достаточных прав пользователь запускает браузер, работа которого для пользователя неотличима от работы браузера на его локальной машине.

В действительности браузер работает на терминальном сервере и может только отображать информацию на мониторе и получать команды с клавиатуры и мыши, без доступа к другим ресурсам компьютера пользователя или локальной сети.

Таким образом, работая вполне комфортно, мы получаем браузер с доступом в Интернет, полностью изолированный от компьютера и внутренней сети.

Ссылки по статьям: Виртуализация приложений Шлюз удаленного рабочего стола С уважением, коллектив компании Сервилон.

ру Сервилон.

com Теги: #информационная безопасность #app-v #удаленный рабочий стол #троян #информационная безопасность

-

Ноутбуки Делл

19 Oct, 24 -

Предупреждаем Вас О Заражении Письменно

19 Oct, 24 -

Apple «Участвовала» Во Взломе Iphone?

19 Oct, 24 -

Кандидатов Наук Можно Отменить, Но Не Будут.

19 Oct, 24 -

Как Вскрытие Pill Cannon

19 Oct, 24