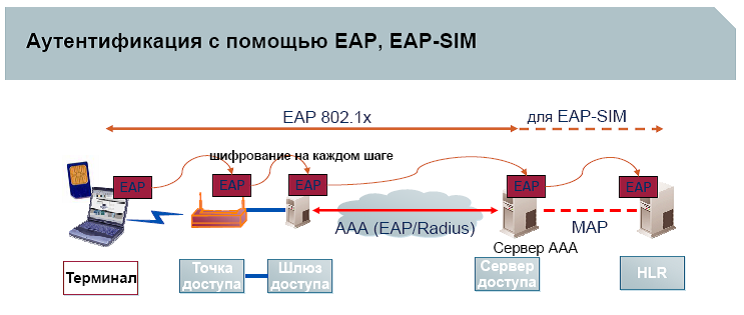

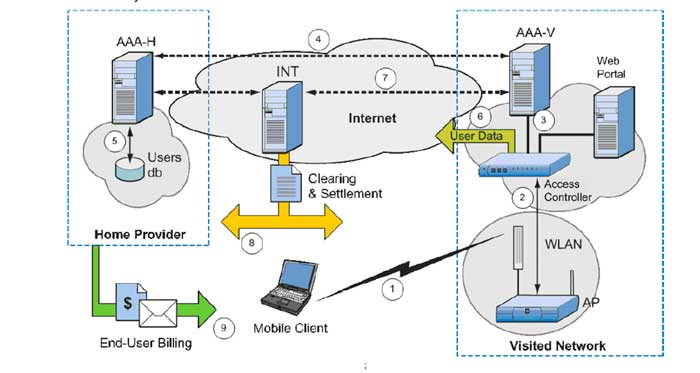

Основная идея аутентификации EAP-SIM в сетях WLAN (802.1X) заключается в использовании параметров аутентификации и алгоритмов SIM-карты для аутентификации пользователя и шифрования трафика в сетях WLAN. При этом пользователю не нужно вводить логин и пароль; вся аутентификация происходит «прозрачно».

1) Схема аутентификации EAP-SIM Легенда: EAP – расширенный протокол аутентификации SIM - Subscriber Identity Module (модуль идентификации абонента GSM) MAC – код аутентификации сообщения IMSI – международный идентификатор мобильного абонента Nonce — случайное значение, генерируемое клиентской стороной.

GSM-триплет - значения RAND и Kc и SRES, рассчитанные на основе этого RAND с использованием алгоритмов A3/A8. AuC – Центр аутентификации оператора GSM. Одна из задач — расчет GSM-тройки Базовая схема аутентификации с использованием EAP-SIM приведена ниже.

Аутентификация EAP-SIM по этой схеме требует наличия следующих компонентов:

— Клиентское устройство (Терминал) с поддержкой обычной GSM SIM-карты и соответствующего программного обеспечения.

Возможно использование конкретной SIM-карты, в этом случае безопасность будет выше.

- Точка доступа WLAN, совместимая с 802.1X, с поддержкой EAP-SIM — Контроллер/шлюз доступа с поддержкой DHCP (протокол динамической конфигурации хоста) и протокола EAP-SIM на стороне WLAN сети для выделения динамических IP-адресов пользователям сети и взаимодействия с сервером AAA RADIUS сети WLAN с использованием протокола EAP. — AAA RADIUS-сервер, используемый для аутентификации пользователя сети WLAN с использованием алгоритмов EAP-SIM/AKA (в традиционных сетях WLAN это сервер аутентификации, который в простейшем случае проверяет введенные логин и пароль и взимает плату с абонента) — Шлюз SS7 для взаимодействия RADIUS-сервера AAA сети WLAN и HLR (Home Location Register)/Центра аутентификации (AuC) оператора.

Для простоты на схеме не указано.

— HLR/AuC – домашний реестр абонентов GSM 2) Принцип работы аутентификации EAP-SIM Временная диаграмма, объясняющая принцип аутентификации EAP-SIM, приведена ниже.

Если PIN-код введен правильно (или запрос отключен) и абонент выбрал на своем терминале соответствующую сеть WLAN, начинается аутентификация EAP-SIM. В процессе аутентификации выполняются следующие шаги:

а) со стороны WLAN точки доступа (на схеме точки доступа) сообщение EAP Identity Request передается на пользовательский терминал по протоколу EAPOL

б) пользовательский терминал в сообщении EAP Identity Response передает MSISDN (в форме NAI, например [email protected]_carrier.ru) используемой SIM-карты или псевдонима.

Псевдоним (временное удостоверение), который является аналогом временного IMSI и предназначен для повышения уровня безопасности за счет сокрытия реального IMSI. c) Точка доступа WLAN в сообщении EAP SIM Start Request информирует пользовательский терминал о поддерживаемых версиях аутентификации EAP-SIM, а также запрашивает параметры терминального оборудования.

d) пользовательский терминал выбирает один из поддерживаемых алгоритмов аутентификации, о чем сообщается точке доступа в ответном сообщении EAP SIM Start. В этом сообщении также содержится значение необходимого количества троек GSM за сеанс (см.

п.

3.1).

e) Точка доступа WLAN преобразует протоколы 802.1X в протоколы, совместимые с RADIUS, и пересылает параметры MSISDN + из ответа EAP SIM Start на сервер AAA RADIUS. В свою очередь, сервер AAA RADIUS через шлюз SS7 (через MAP) передает значение MSISDN терминала на AuC и запрашивает стандартные тройки GSM (RAND, Kc, SRES).

г) два или три значения RAND и значения Kc&SRES, полученные от AuC, используются RADIUS-сервером WLAN AAA для расчета ключей аутентификации EAP-SIM (K_aut), ключей шифрования EAP-SIM (K_encr), сеансовых ключей MSK&EMSK и Дополнительные параметры аутентификации EAP-SIM. Далее генерируется пакет EAP, содержащий: значения RAND (в открытом виде), зашифрованные дополнительные параметры аутентификации (AT_ENCR_DATA).

Затем пакет EAP и хеш-сумма пакета (значение AT_MAC=SHA1(пакет EAP, NONCE_MT)) передаются на терминал в сообщении запроса запроса EAP SIM. д) полученные терминалом значения RAND передаются на SIM-карту для расчета значений SRES и Kc с помощью алгоритмов A3/A8, которые затем используются терминалом для расшифровки дополнительных параметров аутентификации, полученных на предыдущем шаг «EAP-SIM».

Далее, если расшифровка на стороне терминала прошла успешно и «параметры дополнительной аутентификации EAP-SIM» верны, терминал передает в сеть в сообщении EAP SIM Challenge Response признак успешной «аутентификации терминала» и хэш вычисленного значения.

Значение SRES (AT_MAC=SHA1(SRES)).

В противном случае хеш SRES не отправляется.

г) если сервер WLAN AAA RADIUS подтверждает получение знака успешной аутентификации и если хеш-сумма SRES от терминала совпадает с вычисленным, точка доступа начинает предоставлять услугу, и на терминал отправляется сообщение об успешной аутентификации сервера.

.

Услуга может предоставляться с использованием стандартного шифрования WPA/WPA2 (защита доступа к WLAN).

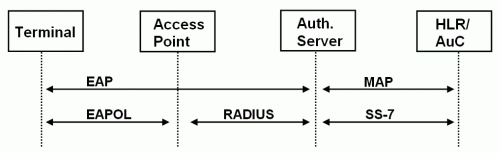

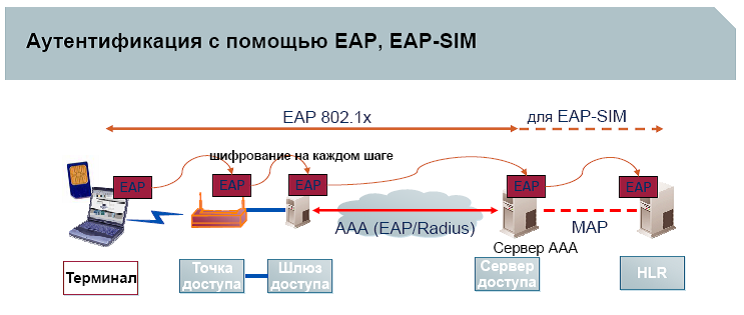

Протоколы, используемые на каждом объекте, показаны на рисунке ниже.

Следует отметить, что для режима EAP в сетях WLAN существует два основных метода аутентификации: EAP-AKA и EAP-SIM. Первый более надежен, но требует наличия USIM-карты с поддержкой Milenage; кроме того, поддержка Milenage должна присутствовать на стороне AuC/HLR оператора.

Второй указанный способ менее надежен, требует 2G SIM-карты (COMP128v1-4) и стандартной 2G-аутентификации на стороне оператора AuC/HLR. Также следует отметить, что аутентификация через EAP-SIM/AKA является взаимной и осуществляется путем анализа на стороне терминала значения AT_MAC, полученного от точки доступа – если параметры в AT_MAC не совпадают с параметрами SIM-карты, тогда аутентификация прекращается и хеш-сумма SRES не передается в точку доступа.

Также при настройке сети WLAN необходимо установить режим повторной аутентификации пользователя при прерывании сеанса передачи данных.

Здесь есть два варианта: — повторная аутентификация EAP-SIM/AKA — использовать параметры клиентского доступа (MSISDN, MAC), сохраненные на RADIUS-сервере AAA, и не запрашивать повторно триплеты с AuC-сервера оператора.

Второй способ снизит нагрузку на сеть оператора, но этот способ менее безопасен с точки зрения несанкционированного доступа под именем клиента.

Преимуществом аутентификации EAP-SIM/AKA является прозрачная для абонента аутентификация при сохранении конфиденциальности данных, поскольку секретный ключ Ki не передается в IP-сеть.

Как сказано в RFC 4186, надежность аутентификации EAP-SIM/AKA не хуже, чем в GSM. 3) Безопасность сети GSM при использовании аутентификации EAP-SIM. В связи с тем, что аутентификация EAP-SIM предполагает использование SIM-карты, необходимо тщательно проанализировать конфиденциальность секретных данных при различных схемах использования EAP-SIM. А пока обратимся к RFC 4186, из которого следуют два замечания: 3.1. Как указано в RFC 4186: «Произведенный 64-битный ключ шифрования (Kc) недостаточно надежен для сетей передачи данных, в которых требуются более надежные и длинные ключи», т.е.

Длины Kc недостаточно для надежного шифрования пользовательских данных в сети WLAN. Для устранения этого можно применить алгоритм получения 2-3 Кс с последующим объединением на стороне клиента и ААА RADIUS-сервера сети WLAN. При использовании алгоритма с использованием 2-3 ключей Ks надежность шифрования канала передачи данных повышается.

3.2. Второй вопрос — передача хеша SRES от терминала на RADIUS-сервер AAA через IP-сеть WLAN. В стандартном случае SRES не передается явно и не может быть получен злоумышленником.

Однако существует вероятность наличия на стороне терминала/ПК «троянов» с целью незаконного получения SRES и Kc. После получения достаточно большого количества троек можно вычислить ключ Ki и в дальнейшем клонировать GSM SIM-карту.

Этот метод позволяет получать тройки без физического доступа к SIM-карте, что увеличивает угрозу клонирования SIM-карты.

Также следует отметить, что алгоритм расчета хеш-суммы SRES через SHA1 ненадежен и уже был взломан ( http://www.schneier.com/blog/archives/2005/02/sha1_broken.html ).

Таким образом, прослушивая сеть Wi-Fi, злоумышленники могут получить реальные значения SRES и RAND. Kc, однако, не транслируется и не может быть получен путем прослушивания сети.

4) Анализ решений аутентификации EAP-SIM. В зависимости от требований к покрытию терминальной базы и уровню безопасности возможны три варианта реализации EAP-SIM у оператора сотовой связи.

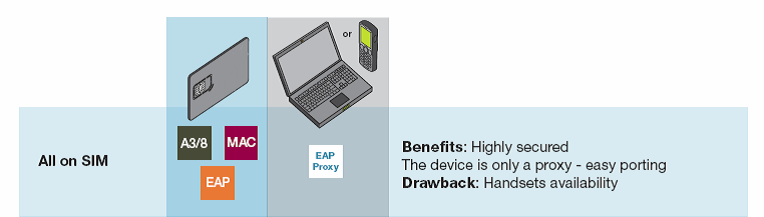

а) Расчет значений MAC и MAC2 внутри SIM-карты.

Формирование EAP-пакетов внутри SIM-карты.

Плюсы решения: — Высокая степень безопасности при расчете GSM-троек — Работа на различных WLAN-терминалах, в том числе на ПК с разными ОС, но при условии разработки и установки стороннего ПО.

Требования к WLAN минимальны, поскольку все расчеты выполняются на стороне SIM-карты.

Недостатки решения: — Необходимо создать новый профиль SIM-карты и профинансировать разработку апплета на SIM-карте.

— Необходимо создать стороннее ПО для различных ОС телефона и ПК.

Учитывая, что операционные системы постоянно обновляются, необходимо будет периодически выпускать новые версии или обновления программного обеспечения.

— Необходимость настройки программного обеспечения в WLAN-устройстве — Если абонент захочет воспользоваться EAP-SIM, ему необходимо будет сменить SIM-карту.

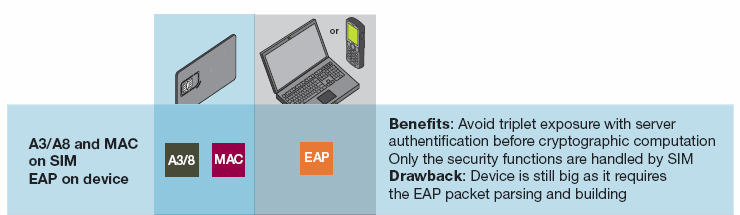

б) Расчет значений MAC и MAC2 внутри SIM-карты.

Формирование EAP на стороне WLAN-терминала.

Плюсы решения: — Высокая степень безопасности при расчете GSM-троек — Работа на различных WLAN-терминалах, в том числе на ПК с разными ОС, но при условии разработки и установки стороннего ПО.

Недостатки решения: — Поскольку EAP-пакеты будут формироваться и расшифровываться на стороне терминала, есть некоторые требования к производительности, но с учетом современного аппаратного обеспечения терминалов эти риски сведены к минимуму.

— Необходимо создать новый профиль SIM-карты и профинансировать разработку апплета на SIM-карте.

— Необходимо создать стороннее ПО для различных ОС телефона и ПК.

Учитывая, что операционные системы постоянно обновляются, необходимо будет периодически выпускать новые версии или обновления программного обеспечения.

— Необходимость настройки программного обеспечения в WLAN-устройстве — Если абонент захочет воспользоваться EAP-SIM, ему необходимо будет сменить SIM-карту.

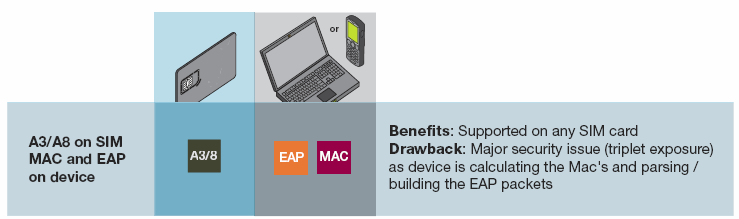

в) Расчет значений пакетов MAC&MAC2&EAP на стороне терминала WLAN.

Плюсы решения:

— Особых требований к SIM-карте нет, подойдут существующие SIM-карты.

— На терминал не требуется установка дополнительного программного обеспечения — Перед подключением к сети WLAN абоненту не нужно ничего настраивать на стороне терминала (за исключением iPhone).

Недостатки решения: — Средняя степень защищенности при расчете GSM-троек.

Следует отметить, что хакеру не составит труда получить тройки GSM без технологии EAP-SIM, а просто написав программное обеспечение с функцией RUN GSM Algorithm. Поэтому основные риски связаны с возможным проникновением в WLAN-терминал троянов, которые будут перехватывать данные уже авторизованного сеанса и использовать их за сравнительно короткий промежуток времени и на той же точке доступа.

— На стороне терминала необходима поддержка EAP-SIM. На начало 2012 года из основных производителей EAP-SIM поддерживается только некоторыми телефонами Nokia, iPhone и Blackberry.

5) Требования к оборудованию для работы и развития аутентификации EAP-SIM.

При успешной реализации EAP-SIM-аутентификации пользователи получают преимущество прозрачной и надежной аутентификации (без ввода логина и пароля) и возможности использования корпоративных ресурсов (без организации VPN-канала).

Ниже приведены требования, необходимые для работы аутентификации EAP-SIM/AKA, и условия для быстрой разработки: а) Необходимость использования специального программного обеспечения на компьютере и WLAN-коммуникаторах, не поддерживающих EAP-SIM/AKA на программно-аппаратном уровне.

б) Хотя существует несколько модемов WLAN, поддерживающих EAP-SIM на аппаратном и программном уровне (см.

раздел ниже), их количество очень ограничено.

Для модемов WLAN со встроенной поддержкой EAP-SIM нет необходимости использовать специальное программное обеспечение.

в) Для WLAN-терминалов, не поддерживающих технологию EAP-SIM/AKA, придется использовать дополнительное оборудование в виде SIM-ридера, что существенно ухудшает удобство использования услуги.

г) Ограничивающим фактором для использования сетей WLAN на оборудовании, не поддерживающем аутентификацию EAP-SIM/AKA, является необходимость извлечения SIM-карты из стандартного телефона GSM. Телефонная связь в этом случае будет недоступна абоненту.

При использовании 2-х SIM-карт это не является ограничивающим фактором.

e) Серверы AAA RADIUS гостевых WLAN и домашних сетей должны поддерживать аутентификацию EAP-SIM/AKA (как рекомендовано в RFC 4186 и RFC 4187) и IRAP (протоколы доступа к международному роумингу), что не всегда гарантируется.

Если эта функция отсутствует, роуминг EAP-SIM/AKA невозможен.

е) При большом количестве пользователей WLAN увеличится нагрузка на оператора Auc/HLR.

g) Для каждой аутентификации EAP-SIM на сервере Auc/HLR выполняются две или три стандартные аутентификации GSM, что увеличивает нагрузку на сетевое оборудование GSM (см.

RFC 4686, глава 10).

h) AUC/HLR оператора должен иметь возможность подключения (через SS7/MAP) к WLAN-серверу AAA RADUIS домашнего провайдера.

i) Контроллер/шлюз доступа к WLAN провайдера должен поддерживать EAP-SIM/AKA (как рекомендовано RFC 4186 и RFC 4187).

j) Поддержка протоколов EAP-SIM/AKA потребуется на стороне оператора AuC/HLR в соответствии с RFC 4186. Этот вопрос требует дальнейшего изучения.

л) Для организации межсетевого роуминга, т.е.

для того, чтобы бизнес-сеть WLAN могла обслуживать любого абонента, необходимо, чтобы между бизнес-провайдерами и домашним WLAN-провайдером были заключены договоры о роуминге.

м) Поскольку при работе с SIM/USIM WLAN-картой терминал использует стандартный запрос RUN GSM ALGORITHM, то особых требований к SIM/USIM-карте для реализации EAP-SIM и EAP-AKA нет. Но с появлением EAP-SIM внутри и метода EAP-SmartCard протокол EAP-SIM и связанные с ним криптографические примитивы будут выполняться в защищенной зоне, поэтому потребуется специальная SIM-карта.

6) Стандарты - Механизм EAP RFC 4186 для GSM. ftp.isi.edu/in-notes/rfc4186.txt (Рекомендации) — Механизм EAP RFC 4187 для 3-го поколения.

ftp.isi.edu/in-notes/rfc4187.txt (Рекомендации) - RFC 2284: Расширяемый протокол аутентификации PPP (EAP).

— Спецификация WLAN-SIM V 1.0 была выпущена в 2004 году, однако в настоящее время она недоступна для чтения на сайте.

— WBA: Альянс беспроводной широкополосной связи www.wballiance.net — FMCA: Альянс по конвергенции фиксированной и мобильной связи www.thefmca.com — Отраслевой орган французских операторов горячих точек Wireless-Link. www.w-link.org/public/wlink/html/fr/home/home.php - Альянс WLAN www.WLAN.org выводы 1. Основным ограничивающим фактором развития аутентификации EAP-SIM/AKA является очень небольшая база абонентских терминалов, поддерживающих протоколы EAP-SIM/AKA. Необходимо давление со стороны международных альянсов, чтобы поставщики реализовали функциональность EAP-SIM/AKA в устройствах WLAN. 2. Работа абонента в роуминге не гарантируется и зависит от поддержки протоколов IRAP и аутентификации EAP-SIM/AKA на стороне AAA RADIUS-сервера гостевой WLAN-сети.

Дополнительным условием работы абонента в роуминге является наличие роумингового договора.

3. Технические характеристики очень ограничены.

При этом доступные для свободного чтения спецификации по реализации EAP-SIM/AKA существуют в виде рекомендаций (RFC).

Другие типы документов либо недоступны вне альянсов, либо вообще не существуют. 4. На сетевых уровнях для реализации функциональности EAP-SIM/AKA требуются дополнительные настройки или установки на сервере AAA RADUIS на стороне WLAN и AuC/HLR. 5. С точки зрения безопасности существует два возможных метода аутентификации с использованием SIM: EAP-SIM внутри и EAP-SIM. Для EAP-SIM внутри формирование пакетов EAP происходит внутри SIM-карты, что более безопасно, но требует специальных SIM-карт и специальных терминалов.

Для EAP-SIM формирование пакетов EAP при аутентификации осуществляется на стороне терминала, поэтому возможна утечка триплетов GSM, однако для этого метода можно использовать стандартные SIM-карты и любой WLAN-терминал с установленным программным обеспечением EAP. 6. Как сказано в RFC, надежность аутентификации при использовании EAP-SIM не хуже, чем в GSM. 7. Безопасность сети GSM при использовании EAP-SIM достаточно высока, поскольку значения Kc в EAP-SIM не передаются в сеть.

SRES передается в сеть в зашифрованном виде.

При наличии на WLAN-терминале хакерского ПО возможны единичные случаи утечки конфиденциальных аутентификационных данных.

Также из-за наличия на SIM-карте счетчика финальной аутентификации при наличии хакерского ПО возможны случаи блокировки SIM-карты.

8. Успешный запуск аутентификации EAP-SIM швейцарским оператором мобильной связи говорит о появлении интереса к этой технологии.

Теги: #WLAN #Чулан #EAP-SIM #RFC 4186

-

Перевод

19 Oct, 24 -

Китай Хочет Стать Первой «Страной С Idn»

19 Oct, 24 -

Автоматическая Настройка Freebsd

19 Oct, 24 -

Лучший Способ Изучить Rails

19 Oct, 24 -

Сеть Приветствует Кризис.

19 Oct, 24 -

Sony Ericsson Нужно 100 Миллионов Евро

19 Oct, 24