Исследователи кибербезопасности из Netlab Qihoo 360 раскрыли подробности о новом растущем ботнете ABCbot , которые распространяются как черви, заражая системы Linux, а затем запуская распределенные DDoS-атаки.

Первая версия вредоносного ПО датирована июлем 2021 года, однако 30 октября были замечены его новые варианты, предназначенные для атаки на слабозащищенные Linux-серверы с уязвимостью нулевого дня.

Все это говорит о том, что вредоносное ПО постоянно совершенствуется.

Выводы Netlab также основаны на отчете Trend Micro от начала сентября, в котором описал атаки криптоджекинга, нацеленные на Huawei Cloud. Эти вторжения, помимо прочего, отличались тем, что вирусные шелл-скрипты, в частности, отключали процесс мониторинга и сканирования серверов на предмет проблем безопасности, а также сбрасывали пароли пользователей к сервису Elastic Cloud. Теперь, по данным китайской компании Qihoo 360, эти скрипты используются для распространения Abcbot. Всего на сегодняшний день зарегистрировано шесть версий этого ботнета.

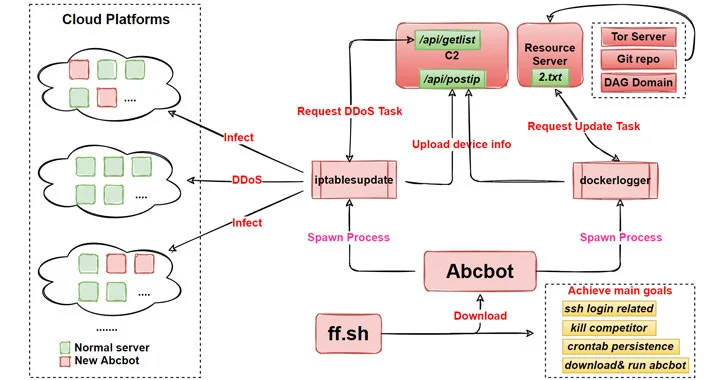

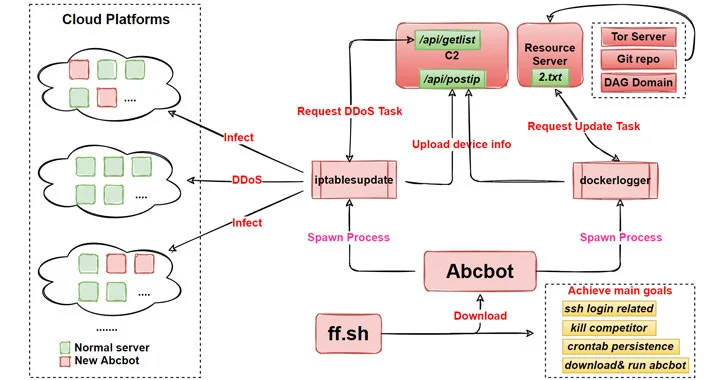

После установки в захваченную систему вредоносное ПО инициирует ряд шагов, в результате которых зараженное устройство переопределяется как веб-сервер.

Далее, помимо передачи системной информации на командный сервер, вирус распространяется на другие устройства путем сканирования открытых портов.

Однако он также автоматически обновляется, когда операторы вносят изменения.

«Интересно отметить, что образец, обновленный 21 октября, использует программное обеспечение с открытым исходным кодом для реализации функций DDoS. АТК Руткит .Этот механизм означает, что перед проведением DDoS-атаки Abcbot необходимо загрузить исходный код, скомпилировать его и загрузить соответствующий набор утилит», — говорят исследователи.

«Этот процесс требует слишком много шагов, и если какой-либо из них потерпит неудачу, функционал DDoS не будет работать.Вся эта информация была раскрыта чуть больше чем через неделю после того, как команда Netlab опубликовала подробности о ботнете.В результате злоумышленники решили заменить готовое программное решение собственным модулем атаки в следующей версии, вышедшей 30 октября, полностью отказавшись от использования пакета ATK».

Сообщается, что сеть захватила 1,6 миллиона устройств, большинство из которых находятся в Китае, для запуска DDoS-атак и внедрения рекламы на HTTP-сайты.

В параллельном исследовании специалисты AT&T Alien Labs раскрыли информацию о новом вредоносном ПО, написанном на Go. "БотенаГо" , который использует более 30 эксплойтов, потенциально угрожающих миллионам маршрутизаторов и устройств Интернета вещей.

«Процесс обновления Abcbot, наблюдаемый на протяжении этих шести месяцев, — это не столько постоянное обновление его возможностей, сколько поиск компромисса между различными технологиями», — заключили исследователи.«Он плавно переходит из младенческого состояния во взрослое.

Мы пока не рассматриваем его нынешнюю стадию как окончательную форму, поскольку существует множество очевидных возможностей для улучшения и расширения функционала».

Теги: #ruvds_news #информационная безопасность #linux #*nix #ботнет #вирусы #ddos

-

Вр - Выпуск №48

19 Oct, 24 -

Бесплатный Ajax Cdn

19 Oct, 24