Индийский исследователь считает, что с помощью всего лишь одного сервера можно деанонимизировать более 80% трафика, проходящего через Tor. Технология, используемая в процессе Поток данных, передающихся по сети , встроенный в маршрутизаторы Cisco и специальную программу, анализирующую трафик Tor. Об этих выводах сообщается ресурс Стек .

Профессор Самбудхо Чакраварти , исследователь анонимности и конфиденциальности в Интернете из Института информационных технологий Индрапрастха в Дели, в течение последних шести лет исследовал, в частности, анонимность в сети Tor. Из его исследований следует, что в лабораторных условиях можно деанонимизировать сеть типа Tor на 100%, а в реальных условиях выявить (узнать IP-адрес) до 81% узлов.

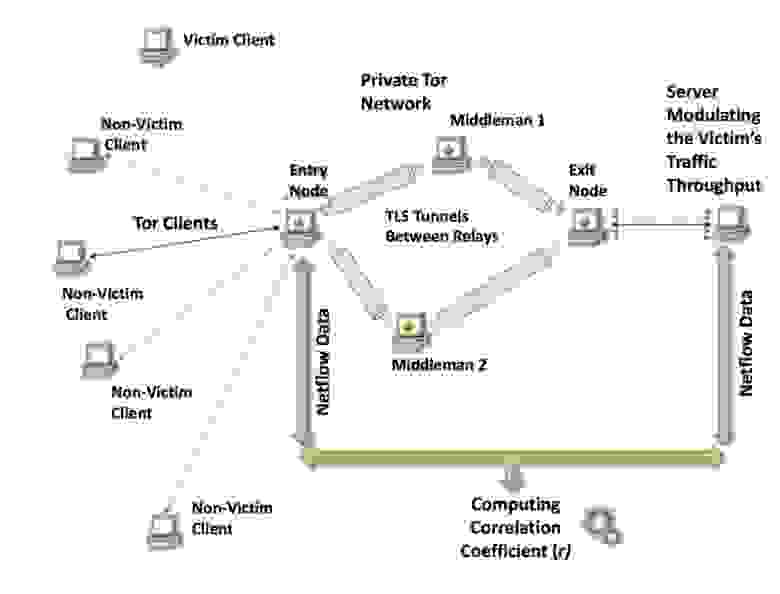

Как следует из отчет Профессора, этот метод основан на том, что сеть Tor пытается передавать пакеты как можно быстрее, чтобы ее можно было использовать практически для интерактивных операций, таких как чат. Благодаря этому становится возможным анализировать трафик входных и выходных узлов, сравнивать данные и выявлять адреса отправителей запросов.

Сначала считалось, что для этого требуется много вычислительных мощностей, но затем было показано, что даже один достаточно мощный сервер может отслеживать до 39% случайно созданных цепочек серверов Tor.

В своей работе профессор пишет: «Для проведения подобных атак с использованием анализа трафика даже не обязательно иметь ресурсы глобального масштаба.

Мощное вредоносное ПО может использовать методы анализа для обнаружения промежуточных узлов Tor и мониторинга трафика, проходящего через входной узел жертвы».

Оказывается, такое отслеживание не требует ресурсов, доступных только госорганам — можно использовать существующие мощности, NetFlow и специально подготовленный мощный сервер, рассчитывающий корреляции между входными и выходными узлами.

Возможно, что-то подобное использовалось в операции» Операция Онимус «, о чем мы уже писали.

Я хотел бы еще раз призвать всех, кто заботится о конфиденциальности и анонимности в сети, установить промежуточный узел Tor, и тем самым помочь развитию сети и снизить вероятность подобных атак.

Теги: #Tor #трафик #вредоносное ПО #анонимность #конфиденциальность #деанонимизация #информационная безопасность

-

Удобный Способ Поиска Файлов Adobe Acrobat

19 Oct, 24 -

Итоги Конференции Apple «Let`s Rock»

19 Oct, 24 -

Инструменты Тестирования И Развертывания

19 Oct, 24 -

По Вопросу Заказа Оператора

19 Oct, 24 -

Девочки 2.0

19 Oct, 24