Важно отметить, что использование этой уязвимости является незаконным, если у вас нет разрешения владельца сайта.На платформе WordPress CMS была обнаружена простая, но очень серьезная уязвимость атаки типа «отказ в обслуживании» (DoS) на уровне приложения, которая позволяет любому пользователю отключать большинство веб-сайтов WordPress даже на одном компьютере.

Это происходит без необходимости использования огромного количества компьютеров для заливки полосы пропускания, как того требуют DDoS-атаки, но с тем же результатом.

Поскольку WordPress Foundation отказался исправлять проблему, уязвимость (

CVE-2018-6389 ) остается без исправлений и влияет почти на все версии WordPress, выпущенные за последние девять лет, включая последнюю стабильную версию (WordPress версии 4.9.2).Барак Тавилий , израильский исследователь безопасности, обнаружил уязвимость, которая "load-scripts.php" , встроенный в WordPress CMS скрипт, также обрабатывает запросы пользователей.

По замыслу разработчиков файл load-scripts.php предназначен только для администраторов и создан для того, чтобы помочь сайту повысить производительность и быстрее загрузить страницу за счет объединения (на сервере) нескольких файлов JavaScript в один запрос.

Однако для того, чтобы «load-scripts.php» работал на странице входа администратора (wp-login.php) перед входом в систему, разработчики WordPress не предоставляют механизм аутентификации, в результате чего эта функция доступна всем.

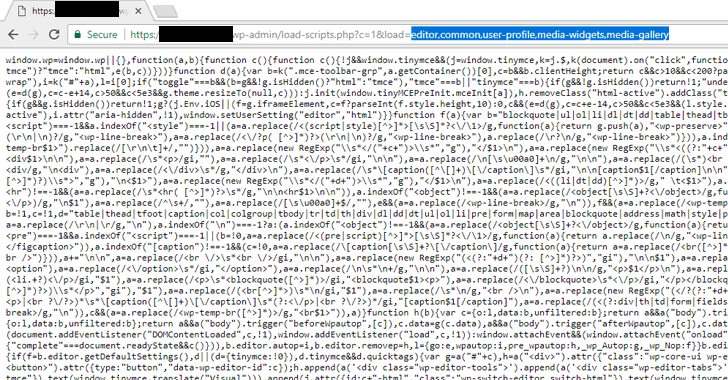

В зависимости от установленных вами плагинов и модулей файл load-scripts.php выборочно вызывает необходимые файлы JavaScript, передавая их имена в параметр «load», разделенные запятой, например следующий URL-адрес: https://your-wordpress-site.com/wp-admin/load-scripts.phpЭc=1&load=editor,common,user-profile,media-widgets,media-gallery

Когда веб-сайт загружается, «load-scripts.php» пытается найти каждое имя файла JavaScript, указанное в URL-адресе, добавить его содержимое в один файл, а затем отправить его в браузер пользователя.

Как работает DoS-атака WordPress

По словам исследователя, можно заставить load-scripts.php вызывать все возможные файлы JavaScript (всего 181 скрипт) за один проход, передав их имена в указанном выше URL-адресе.

Это приведет к тому, что целевой сайт будет работать немного медленнее, что потребует высоких затрат на процессор и память на сервере.

«Существует четко определенный список ($wp_scripts), который пользователи могут запрашивать как часть параметра load[].Хотя одного запроса было бы недостаточно, чтобы перегрузить весь сайт для всех посетителей, Тавили использовал скрипты Python для создания доказательства концепции (PoC).Если запрошенное значение существует, сервер выполнит необходимые операции чтения ввода-вывода», — говорит Тавили.

Созданный им дозер.

py выполняет большое количество одновременных запросов к одному и тому же URL-адресу, пытаясь использовать как можно больше ресурсов ЦП сервера и минимизировать ресурсы, доступные другим пользователям.

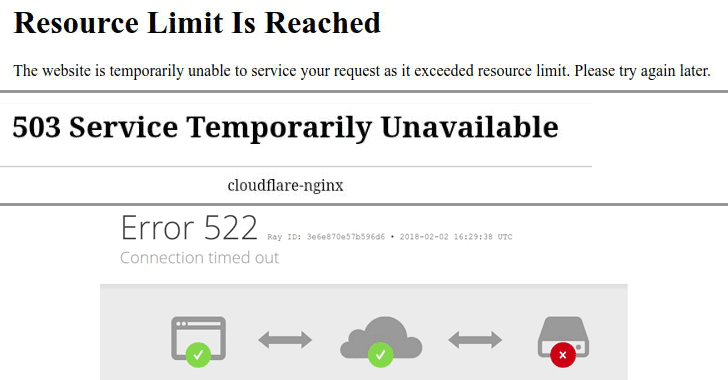

Hacker News подтвердил подлинность DoS-эксплойта, успешно отключив один из демонстрационных сайтов WordPress, работающий на VPS среднего размера.

«load-scripts.php не требует никакой аутентификации, это может сделать любой анонимный пользователь.Однако атаки с одной машины со скоростью соединения до 40 Мбит/с было недостаточно, чтобы вызвать отказ в обслуживании другого демо-сайта, работающего на выделенном сервере с высокой вычислительной мощностью и большим объемом памяти.Примерно после 500 запросов сервер больше не отвечал или возвращал статус ошибок 502/503/504 в коде, говорит Тавили.

Это не означает, что уязвимость не эффективна против веб-сайтов WordPress, работающих на мощный сервер , поскольку атака на уровне приложения обычно требует гораздо меньше пакетов и пропускной способности для достижения цели злоумышленников.

Таким образом, хакеры с большей пропускной способностью или несколькими ботами могут использовать эту уязвимость для атак на крупные и популярные веб-сайты WordPress.

Нет патчей – Руководство по смягчению последствий

Помимо полного раскрытия информации, Тавили также предоставил видеодемонстрацию атаки.Вы можете посмотреть видео, чтобы увидеть атаку в действии.

Зная, что DoS-уязвимости выходят за рамки программы WordPress bug bounty, Тавили ответственно сообщил об этой DoS-уязвимости команде WordPress через платформу HackerOne. Однако компания отказалась признать наличие проблемы, заявив, что такая ошибка находится вне контроля WordPress и «следует устранять на уровне сервера или сети, а не на уровне приложения».

Уязвимость кажется серьезной, поскольку около 29% веб-сайтов в Интернете используют WordPress. Это делает миллионы веб-сайтов уязвимыми для хакеров и потенциально недоступными для пользователей.

Для сайтов, которые не могут позволить себе услуги, обеспечивающие защиту от атак на уровне приложений, исследователь предоставил Раздвоенная версия WordPress , который содержит исправление для этой уязвимости.

Однако вам следует учитывать риски установки модифицированной CMS, даже если вы считаете источник надежным.

Помимо этого, исследователь также опубликовал простой bash-скрипт , что устраняет проблему в уже установленном WordPress. Теги: #информационная безопасность #уязвимости #Хостинг #cve #wordpress #dos-атака #CMS

-

Хорошо

19 Oct, 24 -

Построение Тора С Использованием Wpf

19 Oct, 24 -

Запустите Sudo При Записи

19 Oct, 24 -

Сплав

19 Oct, 24